-

Perché la crittografia di Hyper-V è così importante?

-

Crittografia a livello di volume BitLocker in Windows Server

-

Come utilizzare BitLocker per la crittografia in Windows?

-

Come garantire il ripristino di emergenza per Hyper-V?

-

Domande frequenti sulla crittografia Hyper-V

-

Conclusione

La sicurezza è importante, e altrettanto cruciale è come costruirla. L'uso della tecnologia di virtualizzazione Hyper-V apporta molti vantaggi alle aziende, ma introduce anche alcuni rischi. Per impedire che attori malintenzionati possano prendere il controllo dei file VHDX/macchina virtuale, uno dei metodi consiste nel cifrare l'unità in cui tali file sono memorizzati.

Perché la crittografia di Hyper-V è così importante?

1. Protezione dei dati inattivi

I file della macchina virtuale contengono dati sensibili come database, documenti, file di configurazione, chiavi, password, ecc. Se gli attaccanti o personale non autorizzato riescono ad accedere al disco fisico su cui questi file sono archiviati (dischi rigidi del server locale, SAN, NAS, supporti di backup), possono direttamente copiare o rubare questi file .vhdx.

2. Rischio dei supporti fisici

Esiste sempre il rischio che i dischi rigidi del server, i nastri di backup o i dischi possano andare persi o essere rubati durante riparazioni, sostituzioni, dismissioni o trasporti. La crittografia è l'ultima linea di difesa per prevenire la fuoriuscita di dati dai supporti fisici.

3. Rispettare i requisiti di conformità

Molte normative e standard del settore (ad esempio GDPR, HIPAA, PCI DSS, SOX, ISO 27001, ecc.) richiedono espressamente la crittografia dei dati a riposo che contengono informazioni personali sensibili, dati finanziari o informazioni sanitarie.

4. Prevenzione dell'accesso non autorizzato (soprattutto negli ambienti di archiviazione condivisa)

In ambienti di archiviazione condivisa (come SAN o NAS), più host Hyper-V accedono allo stesso pool di archiviazione. Sebbene l'archiviazione possa disporre di liste di controllo di accesso, amministratori di archiviazione o utenti con autorizzazioni elevate potrebbero teoricamente accedere ai file .vhdx su tutti i volumi di archiviazione. La crittografia a livello di macchina virtuale garantisce che, anche se un amministratore di archiviazione può accedere ai file, non possa interpretarne il contenuto.

Allo stesso modo, se l'host Hyper-V stesso è compromesso e un attaccante ottiene accesso al file system, la crittografia impedisce comunque loro di leggere direttamente il contenuto del disco della macchina virtuale.

Crittografia a livello di volume BitLocker in Windows Server

BitLocker è una tecnologia di crittografia dei dati a livello di volume che aiuta efficacemente le aziende e gli utenti individuali a proteggere i dati sui dispositivi di archiviazione. È ampiamente utilizzata in Windows Server.

1. Cos'è BitLocker?

BitLocker è una funzionalità di crittografia completa del disco integrata nei sistemi operativi Microsoft Windows. Il suo scopo principale è proteggere i dati memorizzati sui dischi rigidi del computer (inclusi i dischi interni ed esterni come le chiavette USB) e impedire il furto di dati in caso di perdita del dispositivo, furto o accesso non autorizzato.

2. Che cos'è un volume?

Perché viene definita una tecnologia di crittografia a livello di volume? Partiamo dal concetto di volume. Un volume è una struttura logica composta da una o più partizioni ed è definita dal componente Windows "Gestione volumi". A eccezione del Gestore volumi e dei componenti di avvio, gli altri componenti e applicazioni di Windows utilizzano i volumi invece delle partizioni. Nei sistemi operativi client Windows, incluso Windows Vista, le partizioni e i volumi hanno solitamente una relazione uno-a-uno. Nei server, tuttavia, un volume consiste tipicamente di più partizioni, come in una comune configurazione RAID.

È particolarmente degno di nota che nei sistemi operativi Windows Server successivi a Windows Server 2008, un volume non si riferisce più a una singola partizione. Nelle configurazioni RAID, più partizioni insieme formano un volume. BitLocker può cifrare tali volumi RAID. A differenza di EFS e RMS, che sono tecnologie di cifratura a livello di file, BitLocker è progettato per proteggere tutti i dati su un volume e richiede una configurazione minima da parte degli amministratori. Il cifratura completa del volume è efficace anche contro gli attacchi offline, che aggirano il sistema operativo e il controllo delle autorizzazioni NTFS per leggere direttamente i dati del disco.

3. Come Crittografare i Dati?

BitLocker utilizza per impostazione predefinita l'algoritmo di crittografia AES a 128 bit con diffusore ed è possibile estenderlo a chiavi da 256 bit tramite Criteri di gruppo.

Nota: Un diffusore garantisce che anche piccole modifiche al testo in chiaro producano cambiamenti significativi nel testo cifrato crittografato dell'intero settore.

4. Controllo di integrità del sistema

BitLocker utilizza il chip TPM 1.2 per verificare lo stato dei componenti e dei file di avvio, come BIOS, MBR e settori NTFS. Se i file di avvio vengono modificati, BitLocker bloccherà l'unità e passerà alla modalità di ripristino, che può essere sbloccata utilizzando una password di 48 cifre o una chiave memorizzata su una smart card.

Nota: Quando si sblocca il server tramite una smart card, l'hardware deve supportare dispositivi di archiviazione USB ad alta capacità.

Come utilizzare BitLocker per la crittografia in Windows?

1. In Windows Server 2008 R2, BitLocker non è installato per impostazione predefinita. Gli utenti devono aggiungerlo manualmente nella sezione delle funzionalità. Aprire Server Manager - Features - Add Features, selezionare Crittografia unità BitLocker e installarla. È richiesto un riavvio.

2. Dopo il riavvio, vai a Control Panel - System and Security - BitLocker Drive Encryption per vedere quali unità del computer possono avere abilitato BitLocker.

3. Fare clic su Manage BitLocker per configurare un'unità già crittografata con BitLocker, inclusa la modifica della password di crittografia, l'aggiunta di metodi di sblocco con scheda intelligente, ecc.

4. Successivamente, crittograferò la partizione di sistema C: utilizzando BitLocker per testare l'effetto di ripristino.

5. Fai clic su Turn on BitLocker accanto all'unità C:, appare un avviso, fai clic su Yes.

6. Attendi che il sistema verifichi se il computer soddisfa le condizioni per la crittografia, controllando principalmente lo stato del chip TPM 1.2.

7. Viene visualizzato un avviso che ricorda di eseguire il backup dei dati importanti e che la velocità di crittografia dipende dalle dimensioni e dalla frammentazione del disco.

8. BitLocker inizia quindi a prepararsi per la crittografia. Una volta pronto, richiede il percorso in cui archiviare la chiave di ripristino.

9. Ho scelto di salvare la chiave di recupero su una chiavetta USB, e il sistema rileva automaticamente il dispositivo USB.

10. Dopo aver salvato la chiave di recupero, fare clic su Start Encrypting per avviare il processo di crittografia.

Dopo il completamento della crittografia, verrà visualizzata un'icona a forma di piccolo lucchetto sull'unità C:, a indicare che è stata crittografata tramite BitLocker. Inoltre, sarà presente una nuova opzione Suspend Protection, utilizzata principalmente durante l'aggiornamento del BIOS, dell'hardware o del sistema operativo, per disabilitare temporaneamente la protezione dei dati. Sulla chiavetta USB in cui è memorizzata la chiave di ripristino, oltre al normale file della chiave di ripristino, sarà presente anche un file .TPM denominato secondo il nome del computer, che contiene l'hash della password del proprietario del TPM.

Come garantire il ripristino di emergenza per Hyper-V?

Mentre BitLocker è molto efficace nel proteggere l'archiviazione fisica che ospita i file delle macchine virtuali Hyper-V, la crittografia da sola non è sufficiente per soddisfare le esigenze complete di protezione dei dati delle moderne aziende. Negli ambienti reali, proteggere i dati va oltre la crittografia: include anche backup regolari e ripristino di emergenza.

Vinchin Backup & Recovery è progettato per offrire una protezione completa dei dati e il ripristino in caso di disastro negli ambienti virtualizzati, inclusi quelli che utilizzano Microsoft Hyper-V, VMware vSphere, XenServer, XCP-ng, oVirt, RHV, OpenStack, Proxmox, database, NAS, server file, Linux & Windows Server, ecc. Offre backup automatizzati, backup senza agent, opzioni LAN/LAN-Free, copia remota, ripristino immediato, deduplicazione dei dati e archiviazione cloud. Con cifratura dei dati e protezione contro i ransomware, fornisce una doppia sicurezza per i backup delle macchine virtuali e supporta una facile migrazione tra Hyper-V e altre piattaforme.

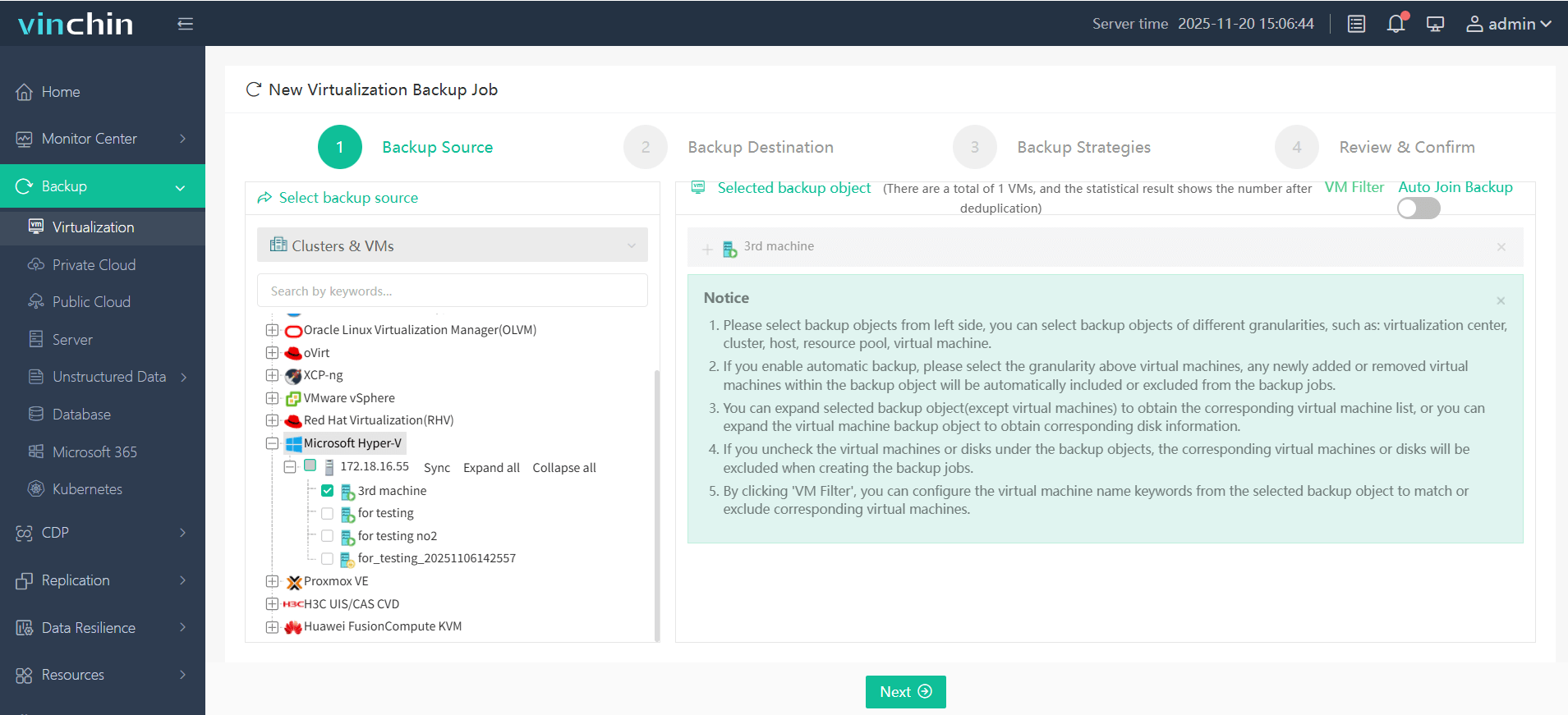

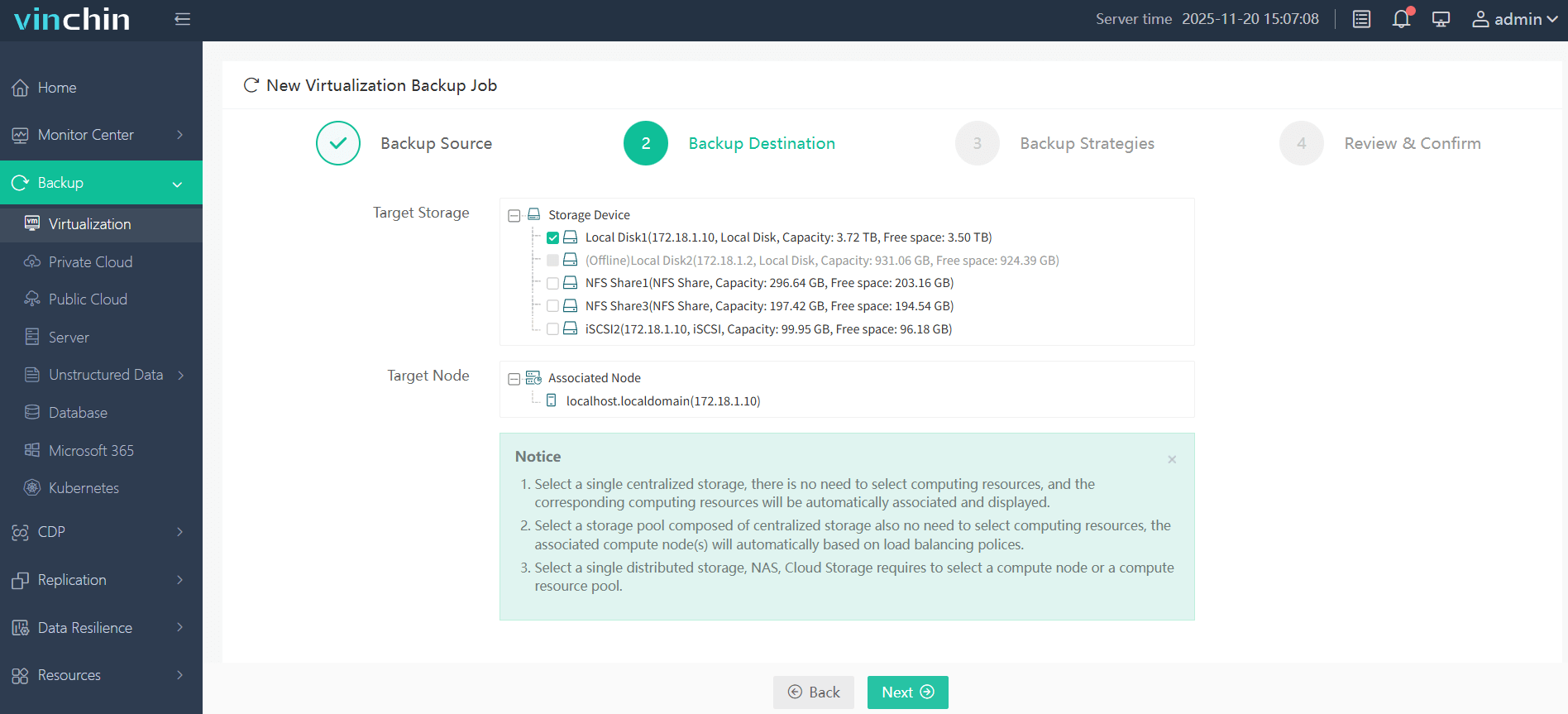

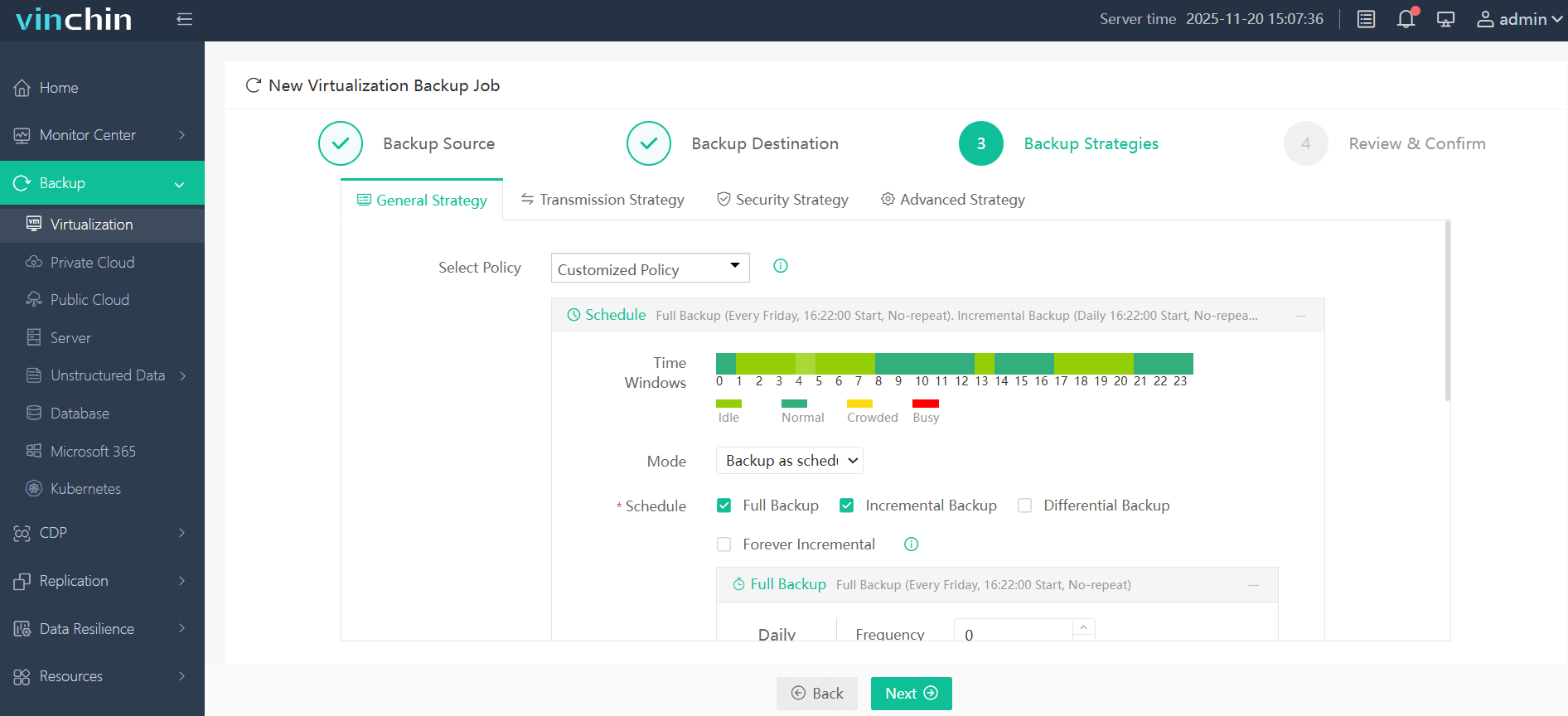

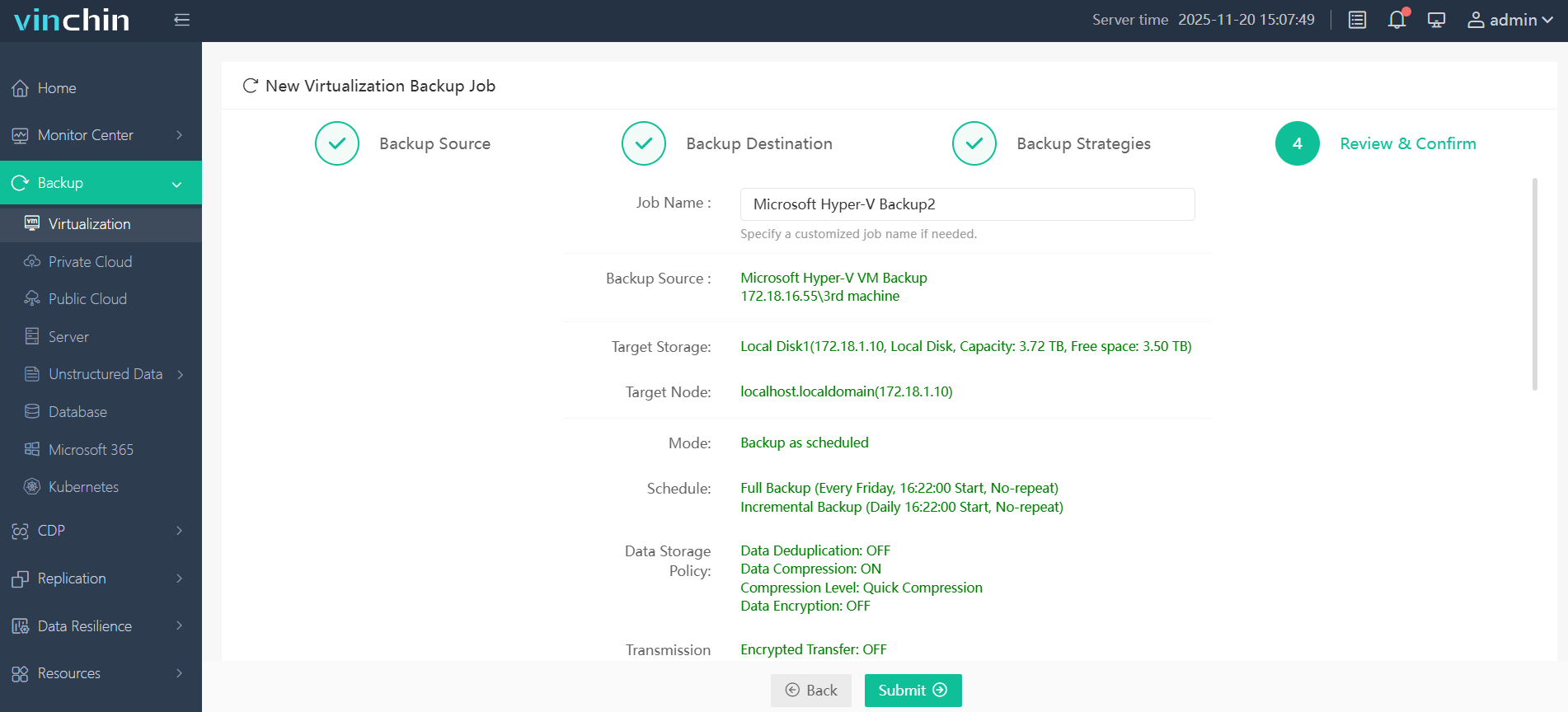

Sono necessari solo 4 passaggi per eseguire il backup delle macchine virtuali Hyper-V con Vinchin Backup & Recovery:

1. Seleziona l'oggetto del backup.

2. Seleziona la destinazione del backup.

3. Configura le strategie di backup.

4. Rivedi e invia il lavoro.

Provate le funzionalità complete di questo sistema robusto con una prova gratuita di 60 giorni! Contattaci con le vostre esigenze e riceverete una soluzione personalizzata per il vostro ambiente IT.

Domande frequenti sulla crittografia Hyper-V

1. Come proteggere i dati utilizzando sistemi di file crittografati?

In Windows, puoi utilizzare il sistema di crittografia dei file (EFS) per crittografare file e cartelle. EFS è una funzionalità di crittografia integrata in Windows ed è molto semplice da usare.

Ecco i passaggi per crittografare una cartella utilizzando EFS in Windows:

Fai clic con il pulsante destro sulla cartella che desideri crittografare e seleziona “Properties”.

Nella scheda "General", fare clic sul pulsante "Advanced".

Seleziona l'opzione "Encrypt contents to secure data", quindi fai clic su "OK."

Fare clic su “Apply” e scegliere se crittografare anche sottocartelle e file.

2. Cos'è il vTPM in Hyper-V e come viene utilizzato?

vTPM (modulo piattaforma attendibile virtuale) è una versione virtuale dell'hardware TPM che memorizza chiavi crittografiche e contribuisce ad abilitare in modo sicuro BitLocker nelle macchine virtuali. È obbligatorio per le macchine virtuali protette e facoltativo per l'uso generale.

Conclusione

Cifrare questi volumi di archiviazione utilizzando BitLocker fornisce un meccanismo di difesa solido e integrato contro accessi non autorizzati, furti e violazioni dei dati. La crittografia completa del volume offerta da BitLocker, combinata ai controlli di integrità del sistema tramite TPM, garantisce che i dati rimangano protetti anche se gli attaccanti ottengono l'accesso fisico all'archiviazione o compromettono l'host. Che si tratti di soddisfare gli obblighi normativi o di rafforzare la sicurezza della propria organizzazione, l'implementazione di BitLocker sui dischi di archiviazione Hyper-V rappresenta un passo prudente ed efficace verso una protezione completa dei dati.

Condividi su: