-

Qual è la password predefinita per l'utente root?

-

Come reimpostare la password dell'amministratore Proxmox?

-

Rafforzamento della sicurezza e migliori pratiche

-

Backup e recupero affidabili per Proxmox VE con Vinchin

-

Domande frequenti sul login predefinito di Proxmox FAQs

-

Conclusione

Comprendere l'accesso root e la gestione delle password in Proxmox VE è fondamentale per operazioni sicure. Proxmox VE non viene fornito con una password root preimpostata. La si imposta durante l'installazione. Perdere l'accesso root può interrompere i servizi. Questo articolo mostra come verificare i dati di accesso, ripristinare le credenziali perse tramite accesso alla console e applicare il rinforzo della sicurezza.

Qual è la password predefinita per l'utente root?

Proxmox VE non include una password predefinita per root. Durante l'installazione, è necessario specificare una password sicura e un indirizzo email per le notifiche. Il programma di installazione richiede: “È necessario specificare la password dell'utente con privilegi elevati (root) e un indirizzo email”. Se si visualizza una schermata di accesso all'indirizzo https://<your-server-ip>:8006, utilizzare root e la password scelta durante l'installazione.

L'inserimento di credenziali hardcoded negli script automatizzati o in cloud-init per VM guest è diverso dalle credenziali dell'host. Per i modelli di VM guest, è possibile inserire una password di root tramite preseed o cloud-init. È sempre necessario esaminare tali script per evitare l'uso involontario di password deboli o la loro esposizione. Per le installazioni di Proxmox VE sull'host, non esistono credenziali predefinite o di fallback: in caso di dimenticanza delle credenziali, è necessario un reset tramite console o procedure di ripristino.

Gli amministratori devono conservare in modo sicuro la password di root utilizzando vault o gestori di password. Se un team di automazione installa Proxmox VE, assicurarsi che utilizzi una password robusta e univoca. Evitare il riutilizzo di password di servizio o personali. Credenziali di root deboli espongono l'hypervisor e tutte le macchine virtuali ospitate. Implementare politiche che prevedano la rotazione periodica e l'audit degli accessi allo storage delle password.

Come reimpostare la password dell'amministratore Proxmox?

È possibile reimpostare la password di root quando si dispone di accesso alla console o fuori banda. Proxmox VE si basa su Debian; si applicano i metodi standard di recupero di Linux. Assicurarsi di disporre di accesso diretto alla console, IPMI o altro accesso OOB prima di iniziare. Documentare queste procedure nei runbook per evitare imprevisti durante un incidente.

Metodo 1. Modalità utente singolo tramite GRUB

Interrompi il menu GRUB: premi e sulla voce di avvio di Proxmox VE. Trova la riga che inizia con linux. Aggiungi rw init=/bin/bash per abilitare una shell Bash con accesso root in lettura e scrittura. Avvia il sistema premendo Ctrl+X oppure F10. Una volta nella shell, rimonta la radice in modalità lettura-scrittura esplicitamente: mount -o remount,rw /. Esegui passwd per impostare una nuova password root. Dopo aver reimpostato, esegui exec /sbin/init oppure reboot -f per continuare l'avvio normale.

Per i pool root ZFS, importare prima del montaggio: dopo l'accesso alla shell, eseguire zpool import -f rpool e quindi mount -o remount,rw / se necessario. Verificare che i nomi dei filesystem corrispondano alla propria configurazione. Utilizzare questo metodo solo quando si ha accesso diretto alla console, poiché le sessioni remote potrebbero non consentire l'interazione con GRUB.

Aprire una shell root: sudo -i. Per root ZFS: zpool import -f -R /mnt rpool (pool predefinito rpool).Per LVM ext4/XFS: identificare il gruppo di volumi tramite vgscan e attivarlo.Montare il filesystem radice: mount /dev/pve/root /mnt oppure mount -o subvol=@ rpool/ROOT/<version> /mnt per BTRFS/ZFS.Chroot: chroot /mnt poi passwd per impostare la password di root.Uscita, smontaggio dei filesystem: umount -R /mnt, zpool export rpool. Riavvio.Live CD o supporto di ripristino

Avvia da un'immagine ISO live che supporta ZFS e LVM (e.g., SystemRescue o Ubuntu Live).Aprire una shell root: sudo -i.Verifica che l'accesso alla console funzioni con la nuova password.Nomi del pool di documenti e punti di mount nelle guide di recupero.

Per favore traduci il seguente contenuto in italiano:

Proxmox VE utilizza GRUB per impostazione predefinita, anche sui sistemi UEFI. Le configurazioni con systemd-boot sono rare in Proxmox VE. Modificare di conseguenza le modifiche al bootloader se personalizzate. Per BIOS con GRUB, valgono le modifiche a GRUB sopra indicate. Per UEFI con GRUB, il processo è simile. Per gestori di avvio alternativi, consultare la relativa documentazione. Verificare sempre quale bootloader utilizza l'host prima di tentare il Metodo 1.

Rafforzamento della sicurezza e migliori pratiche

Proteggere le interfacce di accesso a Proxmox VE riduce il rischio di accessi non autorizzati. Seguire i principi del privilegio minimo e della difesa in profondità.

1. Disabilita l'accesso SSH come root

Modifica /etc/ssh/sshd_config: imposta PermitRootLogin no o al minimo PermitRootLogin prohibit-password. Utilizza l'accesso basato su chiavi per gli utenti amministrativi. Riavvia SSH: systemctl restart sshd. Assicurati che gli account amministrativi appartengano al gruppo corretto e abbiano i diritti sudo. Questo impedisce l'accesso SSH diretto come root e ne rende tracciabile l'utilizzo.

2. Utilizza l'autenticazione centralizzata

Integra i domini LDAP/AD tramite il server di autenticazione di Proxmox VE. Crea utenti amministratori individuali, assegna ruoli tramite Datacenter > Permissions. Evita account condivisi. Sfrutta l'automazione dell'API REST per la gestione degli utenti. Imposta l'autenticazione a due fattori (2FA) per tutti gli account amministratore. Proxmox supporta metodi OATH (TOTP) e YubiKey. Richiedi la 2FA prima di abilitare l'accesso all'interfaccia web e a SSH, se possibile.

3. Abilita l'autenticazione a due fattori

Accedi all'interfaccia grafica: clicca sull'utente (ad esempio, root@pam), seleziona TFA, genera la chiave OATH e scansiona il codice QR con un'app di autenticazione. Applica l'uso obbligatorio del 2FA nel dominio PAM in Datacenter > Authentication. Attenzione: configura le chiavi prima di applicare l'obbligo per evitare il blocco dell'accesso. Documenta le procedure di ripristino (ad esempio, tramite pveum user tfa delete root@pam) in caso di perdita delle chiavi.

4. Controlli di accesso alla rete

Limitare l'accesso alla porta 8006 (interfaccia web) e alla porta 22 (SSH) utilizzando regole del firewall. Utilizzare il firewall di Proxmox VE o soluzioni basate su host come iptables/nftables. Consentire l'accesso solo alle sottoreti di gestione o a host VPN/gateway. Evitare di esporre direttamente le interfacce di gestione a internet. Utilizzare host bastione per l'amministrazione remota. Limitare, ove possibile, gli IP di origine. Documentare le policy del firewall nei diagrammi di rete.

5. Crittografare le comunicazioni

Utilizzare certificati TLS validi per l'interfaccia web. Sostituire i certificati autofirmati con certificati provenienti da un'autorità interna (CA) o da Let’s Encrypt tramite proxy inverso. Assicurarsi che SSH utilizzi cifrari sicuri e disabilitare i protocolli obsoleti. Verificare regolarmente la configurazione SSH con strumenti come ssh-audit.

6. Gestione delle patch

Aggiornare regolarmente Proxmox VE tramite apt update && apt dist-upgrade, utilizzando il repository aziendale se disponibile. Sottoscrivere oppure utilizzare i repository comunitari testati. Pianificare finestre di manutenzione. Automatizzare gli aggiornamenti con notifiche ai team operativi. Testare gli aggiornamenti nei cluster di staging prima di distribuirli nell'ambiente di produzione.

7. Registrazione e monitoraggio

Abilitare la registrazione centralizzata dei tentativi di autenticazione, degli accessi SSH e dell'interfaccia grafica. Integrare con soluzioni SIEM. Monitorare i tentativi di accesso non riusciti ripetuti. Configurare avvisi per eventi sospetti. Utilizzare i registri di audit integrati di Proxmox e strumenti esterni. Esaminare periodicamente i registri nell'ambito delle operazioni di sicurezza.

8. Integrazione del backup e del ripristino

Assicurati che soluzioni di backup come Vinchin siano integrate con Proxmox VE. I backup regolari proteggono dalla perdita di dati e consentono il ripristino in caso di configurazioni errate che ti impediscano l'accesso. Conserva i backup fuori sede o in segmenti di rete separati. Verifica i backup mediante ripristini di prova. Documenta le pianificazioni dei backup e le politiche di conservazione in linea con le esigenze aziendali.

Backup e recupero affidabili per Proxmox VE con Vinchin

Vinchin offre una solida protezione delle macchine virtuali che si integra perfettamente negli ambienti Proxmox. Vinchin Backup & Recovery è una soluzione professionale di backup per macchine virtuali di livello aziendale. Funziona in modo nativo con Proxmox VE, consentendo di eseguire il backup delle macchine virtuali senza adattatori aggiuntivi.

Inoltre, utilizza la duplicazione e la compressione per risparmiare spazio di archiviazione, supportando contemporaneamente destinazioni locali, remote o nel cloud. In aggiunta, Vinchin offre una console centrale per facilitare la configurazione e la pianificazione dei processi, applicando politiche di limitazione in modo che i backup non influiscano sulle prestazioni. Inoltre, Vinchin registra gli eventi e notifica agli amministratori eventuali problemi, aiutandoti a monitorare lo stato di salute dei backup. Infine, poiché si estende su più siti, puoi contare su un ripristino rapido e affidabile per il tuo ambiente Proxmox.

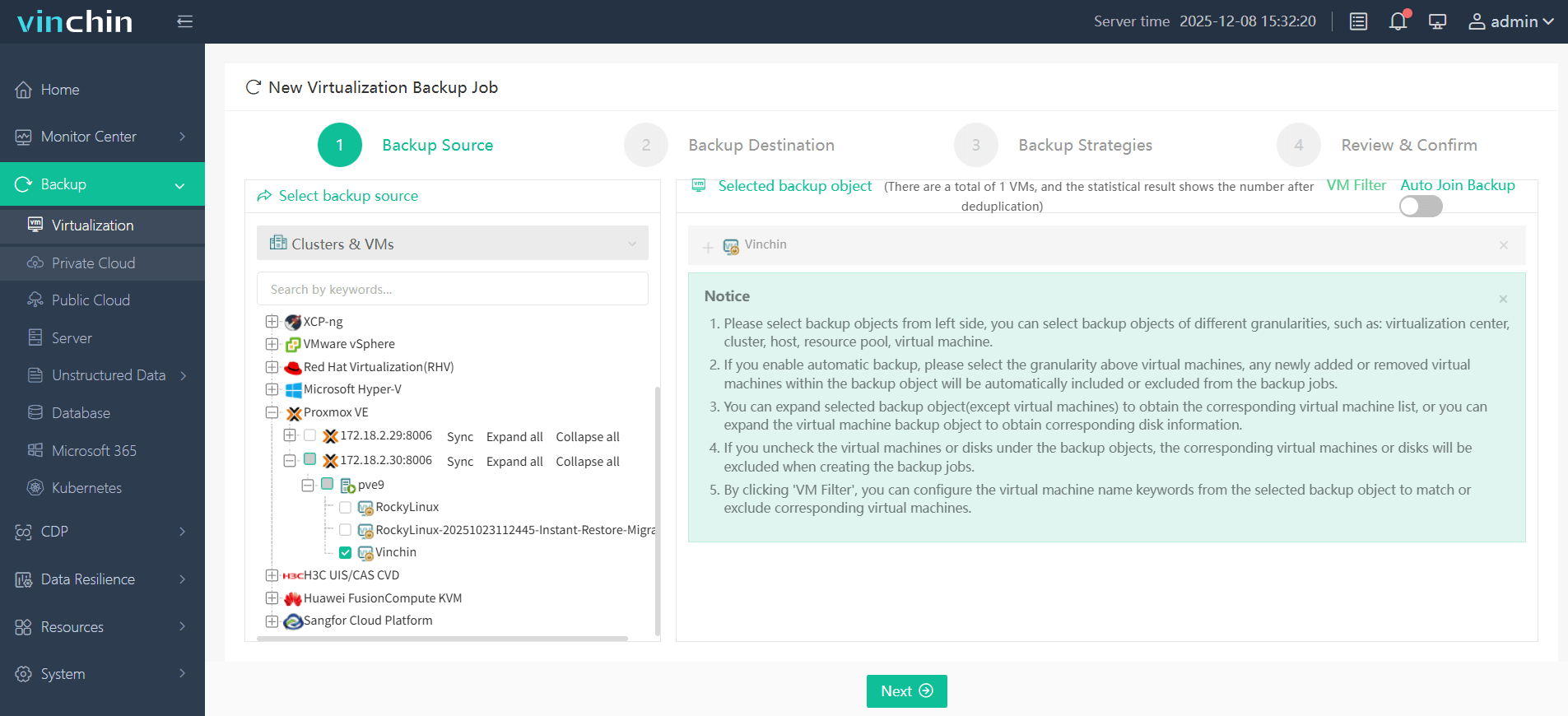

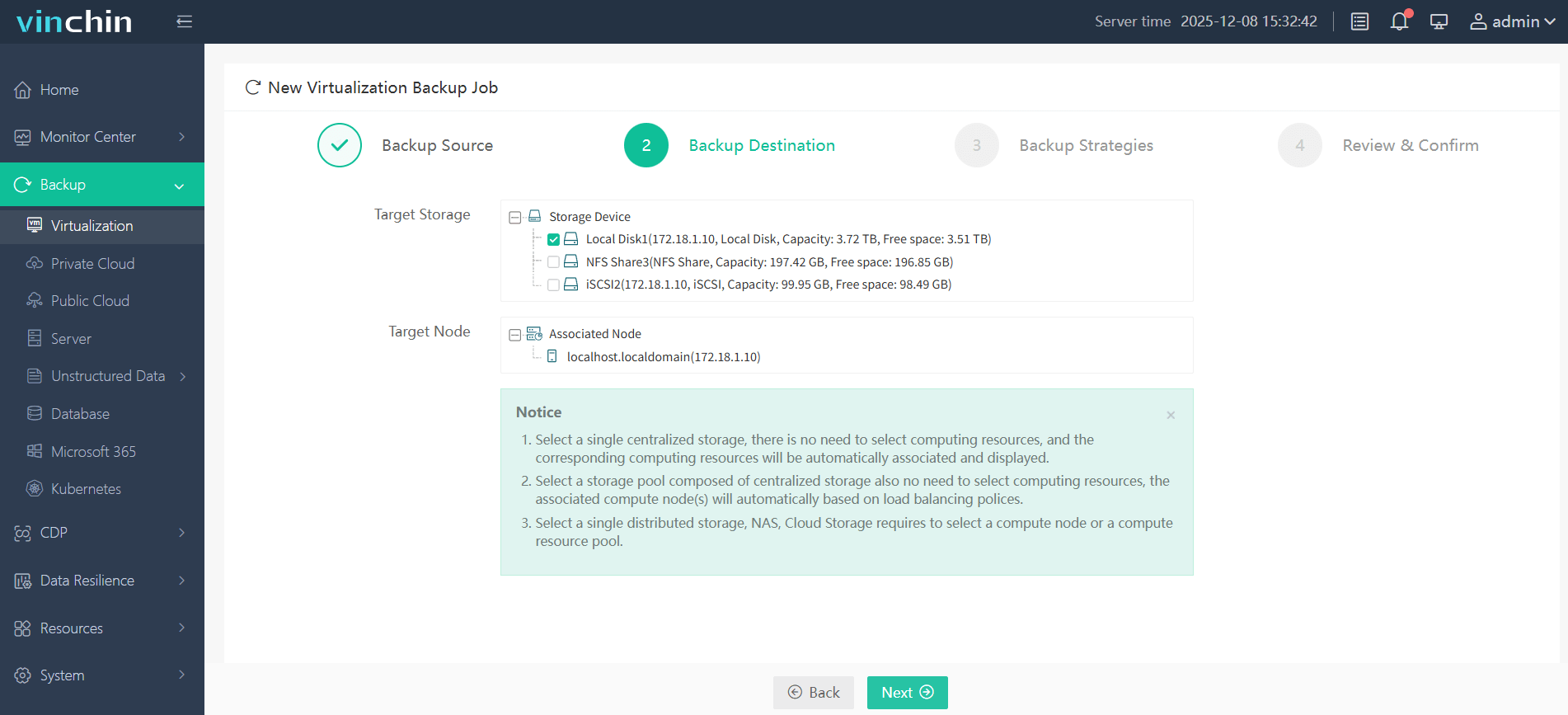

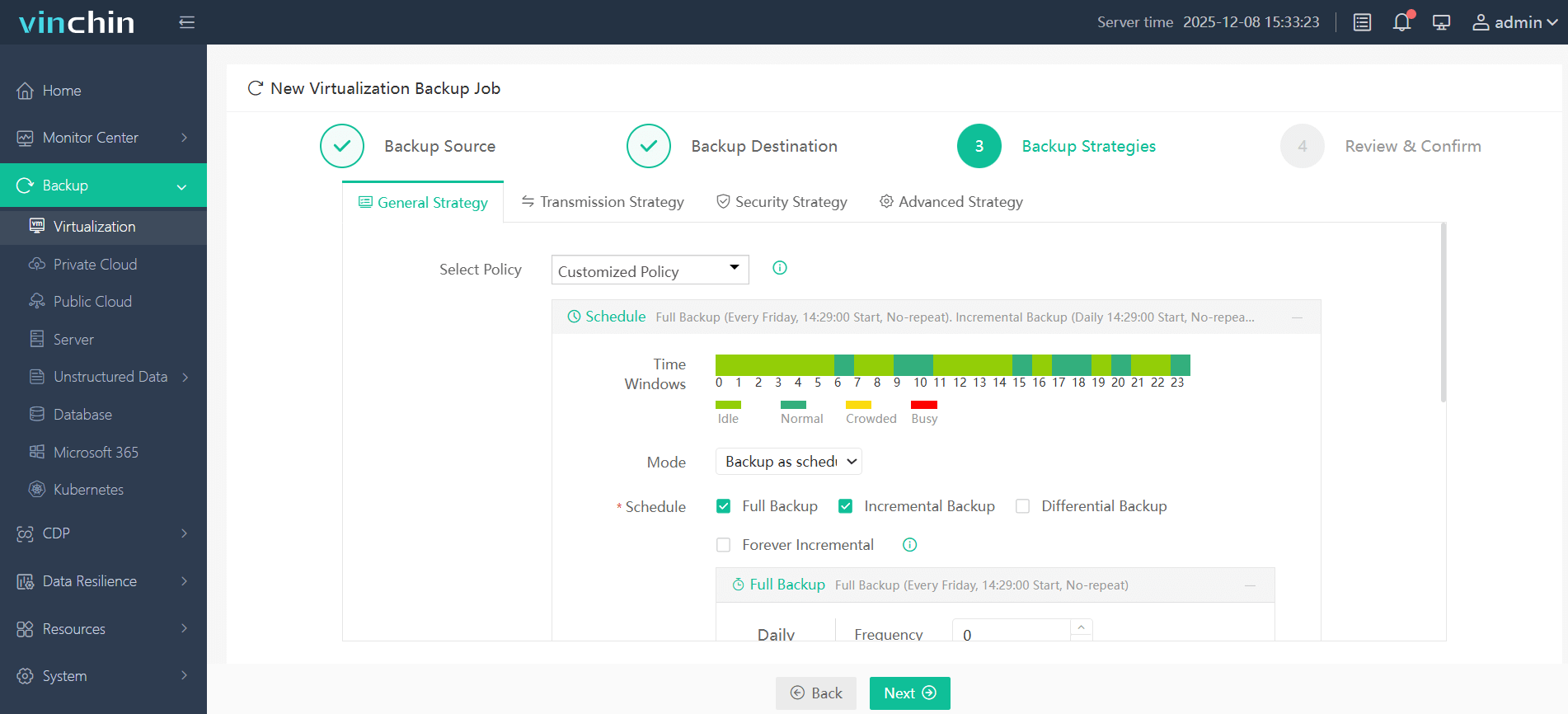

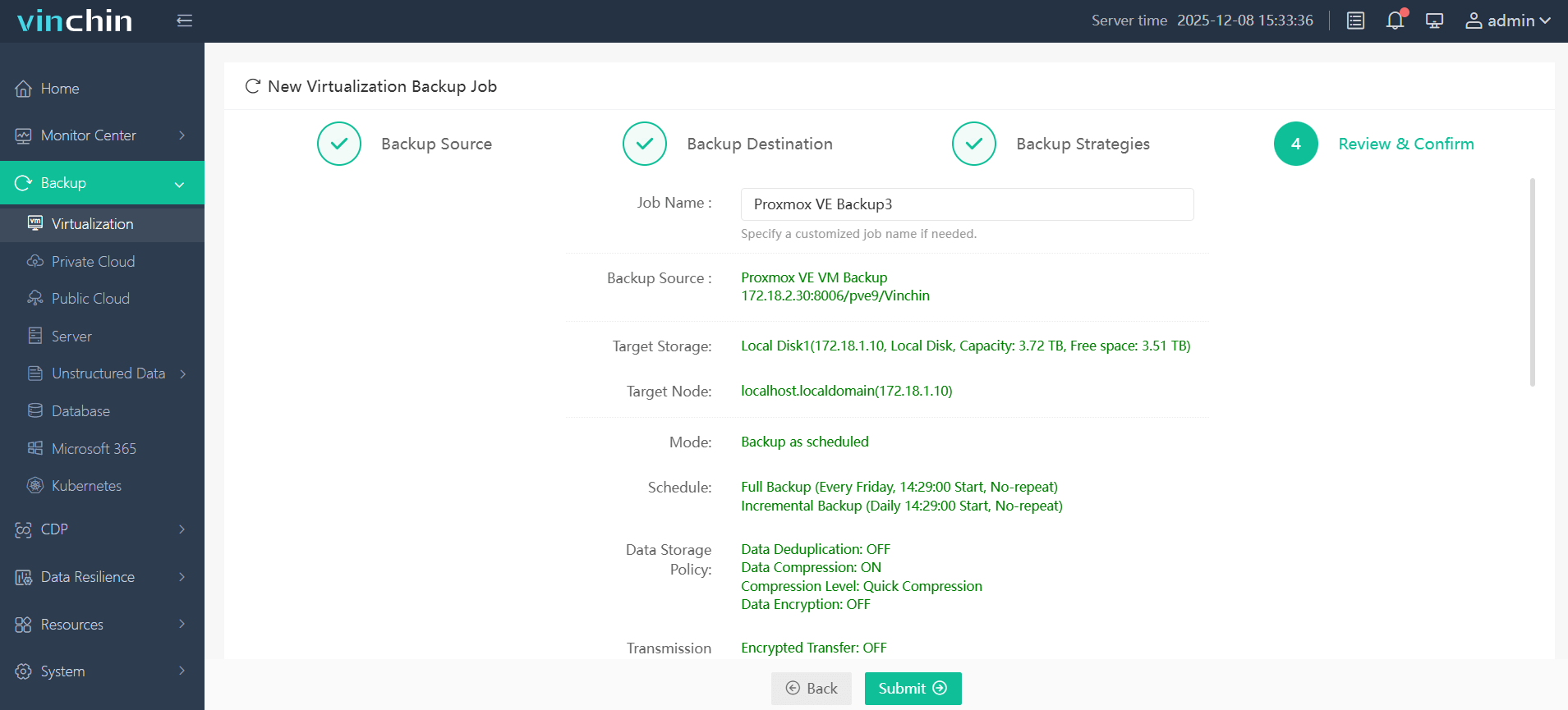

L'utilizzo della console web di Vinchin è semplice. Il backup di una macchina virtuale Proxmox prevede quattro passaggi allineati alla VM in questione:

1. Seleziona la VM Proxmox da cui eseguire il backup

2. Scegliere l'archiviazione di backup

3. Configurare le strategie di backup

4. Invia il lavoro

Prova Vinchin Backup & Recovery gratuitamente per 60 giorni e scopri quanto sia semplice proteggere le tue macchine virtuali. Clicca sul pulsante Download Trial per ottenere il programma di installazione e distribuirlo rapidamente.

Domande frequenti sul login predefinito di Proxmox FAQs

Q1: Cosa succede se perdo l'accesso alla password root di Proxmox?

È possibile reimpostarla tramite la console: interrompere GRUB e utilizzare la modalità utente singolo oppure avviare un supporto live per eseguire chroot ed eseguire passwd.

Q2: Come posso attivare l'accesso SSH con chiave e disabilitare l'accesso SSH come root?

Aggiungi le chiavi pubbliche in /root/.ssh/authorized_keys, imposta PermitRootLogin no in /etc/ssh/sshd_config e riavvia SSH. Usa sudo per i compiti da root.

Q3: Come posso proteggere ulteriormente l'accesso a Proxmox VE?

Abilita la 2FA in Gestione utenti, limita le porte tramite firewall, esponi l'interfaccia web tramite VPN o bastion e utilizza certificati TLS validi.

Conclusione

Proxmox VE non viene mai fornito con una password predefinita per l'utente root; la si imposta durante l'installazione. Registrare e archiviare tale credenziale in modo sicuro. In caso di perdita, utilizzare la modalità utente singolo di GRUB o un supporto di ripristino per reimpostarla. Rafforzare l'accesso disabilitando l'accesso SSH come root, imponendo l'uso delle chiavi SSH, abilitando l'autenticazione a due fattori (2FA) e limitando l'accesso alla rete. Integrare questi passaggi nei runbook e testare i canali di recupero OOB.

Per un backup affidabile delle VM in Proxmox VE, sfrutta le funzionalità enterprise di Vinchin, come il backup incrementale, la deduplicazione e le operazioni semplici tramite console web. Inizia una prova gratuita per proteggere il tuo ambiente con strategie avanzate di backup e ripristino.

Condividi su: