-

¿Qué es el paso de USB en PVE y por qué lo necesitas?

-

Requisitos previos para el paso USB en Proxmox VE

-

¿Cómo Maneja PVE Internamente el Paso de USB?

-

Método 1: Pasar un dispositivo USB a una máquina virtual mediante la interfaz web

-

Método 2: Pasar Dispositivos a Contenedores LXC

-

Método 3: Pase completo del controlador mediante asignación PCIe

-

Prácticas recomendadas para el paso USB en Proxmox VE

-

Solución de problemas comunes con el paso de USB en PVE

-

Protección de máquinas virtuales Proxmox con Vinchin

-

PVE USB Passthrough FAQs

-

Conclusión

El paso de USB es una característica clave para muchos usuarios de Proxmox VE . Permite conectar dispositivos USB físicos, como llaves de licencia o lectores de tarjetas inteligentes, a máquinas virtuales o contenedores como si estuvieran conectados directamente. Pero ¿qué sucede realmente detrás de escena? ¿Y cómo puedes hacer que funcione de manera confiable en diferentes configuraciones?

En esta guía, construiremos su comprensión paso a paso, desde el mapeo básico de dispositivos hasta el pase avanzado de controladores, mientras exploramos soluciones prácticas para desafíos comunes. Ya sea que esté ejecutando un laboratorio en casa o administrando una infraestructura empresarial, dominar el pase USB puede desbloquear nuevas posibilidades en su entorno virtual.

¿Qué es el paso de USB en PVE y por qué lo necesitas?

En esencia, el paso de USB permite que una máquina virtual o un contenedor LXC acceda a un dispositivo USB físico conectado a tu host Proxmox. Esto significa que el software dentro de tu sistema invitado puede utilizar llaves de hardware, unidades de almacenamiento, sticks Zigbee u otros periféricos tal como lo haría en hardware dedicado.

¿Cómo funciona esto? Para máquinas virtuales, Proxmox utiliza el soporte integrado de QEMU para redirigir el tráfico USB desde el host al sistema operativo invitado. Para contenedores (LXC), se basa en características del kernel de Linux como cgroups y espacios de nombres para exponer nodos de dispositivo de manera segura.

¿Por qué es importante esto? Muchas aplicaciones empresariales requieren acceso directo al hardware, por ejemplo:

Usar una clave de seguridad de hardware para autenticación de dos factores

Conectar unidades externas para la transferencia de datos

Conectar lectores de tarjetas inteligentes para inicio de sesión seguro

Integración de dispositivos IoT mediante dongles Zigbee o Z-Wave

Sin una configuración adecuada de passthrough, estos dispositivos permanecen invisibles dentro de sus invitados. Comprender cómo funciona el passthrough y sus limitaciones le ayuda a evitar frustraciones en el futuro.

Requisitos previos para el paso USB en Proxmox VE

Antes de configurar el paso USB en Proxmox VE, verifique algunos requisitos básicos:

Primero, asegúrese de que la virtualización esté habilitada en el BIOS/UEFI de su servidor (Intel VT-d o AMD-Vi). Para el paso de controlador PCIe (casos de uso avanzados), habilite el soporte de IOMMU agregando intel_iommu=on o amd_iommu=on a los parámetros de arranque del kernel.

A continuación, identifique qué tipo de controlador USB tiene: EHCI (USB 2.0) o xHCI (USB 3.x), ya que esto afecta la compatibilidad y estabilidad al pasar controladores completos.

Por último, tenga en cuenta que las versiones más recientes de Proxmox pueden gestionar los permisos de dispositivos de forma diferente debido a cambios en las reglas de udev o actualizaciones del kernel. Siempre verifique las notas de compatibilidad antes de actualizar sistemas productivos.

¿Cómo Maneja PVE Internamente el Paso de USB?

Cuando asignas un dispositivo USB físico a una máquina virtual utilizando Proxmox VE:

1. El host detecta el dispositivo a través de su ID de fabricante único (idVendor) y ID de producto (idProduct).

2. QEMU crea una representación virtual de ese dispositivo dentro de la máquina virtual.

3. Toda la comunicación entre el software y el hardware del invitado fluye a través de este canal, evitando la emulación para alcanzar una velocidad casi nativa.

Para contenedores LXC:

1. El host expone nodos /dev específicos utilizando montajes de enlace.

2. Los permisos de Cgroup controlan qué dispositivos son visibles dentro de cada contenedor.

3. Los enlaces simbólicos persistentes en /dev/serial/by-id ayudan a mantener rutas estables incluso si los dispositivos se desconectan y vuelven a conectar.

Este enfoque directo ofrece un alto rendimiento, pero requiere una configuración cuidadosa, especialmente en lo que respecta a permisos y límites de aislamiento.

Método 1: Pasar un dispositivo USB a una máquina virtual mediante la interfaz web

La forma más sencilla de pasar un dispositivo USB a una máquina virtual es a través de la interfaz web de Proxmox. Este método es adecuado para la mayoría de los usuarios que ejecutan sistemas invitados Linux o Windows.

Conecte el dispositivo USB deseado a cualquier puerto disponible en su servidor host.

En la interfaz web, seleccione la máquina virtual de destino.

Haga clic en Hardware, luego en Add > USB Device.

Elige una de las siguientes opciones:

Use USB Vendor/Device ID: Para un dispositivo específico que permanece fijo.

Use USB Port: Para configuraciones flexibles donde cualquier dispositivo conectado a un puerto específico se transmite directamente.

Guarde los cambios y reinicie la máquina virtual. Dentro de su sistema operativo invitado, ejecute

lsusb(Linux) o verifique el Administrador de dispositivos (Windows) para confirmar que el dispositivo se ha pasado correctamente.

Método 2: Pasar Dispositivos a Contenedores LXC

Pasar dispositivos físicos a contenedores LXC es más complicado debido a la mayor aislación, pero aún es factible.

Consejo 1: Uso de rutas persistentes de dispositivos

Las rutas persistentes en /dev/serial/by-id proporcionan enlaces estables para los dispositivos incluso después de desconectarlos y volver a conectarlos. Para usar este método:

En el host, ejecute:

ls -l /dev/serial/by-id

Salida de ejemplo:En la interfaz web, seleccione el contenedor de destino y haga clic en Resources.

Haga clic en Add > Device Passthrough e ingrese la ruta completa del dispositivo (por ejemplo,

/dev/serial/by-id/...).Guarde los cambios y reinicie el contenedor.

Consejo 2: Edición manual de la configuración LXC

Si las rutas persistentes no están disponibles, o necesitas un control más preciso sobre los permisos:

Edite el archivo de configuración del contenedor en

/etc/pve/lxc/<CTID>.confy agregue:

lxc.cgroup2.devices.allow: c 188:* rwm lxc.mount.entry: /dev/ttyUSB0 dev/ttyUSB0 none bind,optional,create=file

Reinicie el contenedor para aplicar los cambios.

Manejo de Permisos y Eventos de Desconexión/Reconexión

A veces, desconectar y volver a conectar dispositivos puede provocar restablecimientos de permisos o cambios en las asignaciones de nodos en /dev. Para manejar esto:

Crear reglas persistentes de UDEV:

Cree una regla personalizada de UDEV para automatizar correcciones de permisos y la creación de enlaces simbólicos:SUBSYSTEM=="tty", ATTRS{idVendor}=="10c4", ATTRS{idProduct}=="ea60", SYMLINK+="mydevice", GROUP="lxcuser", MODE="0660"Recargar las reglas de UDEV con:

udevadm control --reload && udevadm trigger

Automatizar reinicios de contenedores tras eventos de reconexión:

Combine disparadores UDEV con scripts para reiniciar automáticamente los contenedores tras eventos de reconexión de dispositivos:pct restart <CTID>

Método 3: Pase completo del controlador mediante asignación PCIe

Para obtener un rendimiento máximo, puede que desees pasar un controlador USB completo en lugar de dispositivos individuales. Esto es especialmente útil para dispositivos de alto rendimiento, como las SSD externas.

Active IOMMU en el BIOS y en el cargador de arranque (

intel_iommu=onoamd_iommu=on).Busque la dirección del controlador usando:

lspci | grep -i usbEnlace el controlador del controlador utilizando herramientas VFIO si es necesario:

echo "8086:a36d" > /sys/bus/pci/drivers/vfio-pci/new_id

En la interfaz web, seleccione la máquina virtual de destino, haga clic en Hardware y luego en Add > PCI Device.

Seleccione la dirección del controlador adecuada y confirme.

Aviso importante: Evite asignar el concentrador/controlador raíz para el manejo del teclado/ratón a menos que tenga herramientas de gestión remota disponibles, ya que esto podría dejarlo sin acceso al sistema.

Prácticas recomendadas para el paso USB en Proxmox VE

Al pasar dispositivos físicos entre hosts e invitados, siempre siga el principio del mínimo privilegio para reducir los riesgos de seguridad.

Nunca conceda acceso más amplio de lo necesario. Solo proporcione los ID de proveedor/producto requeridos.

Monitoree los registros regularmente para detectar actividad inusual, especialmente después de actualizaciones o intercambios de hardware.

En entornos multiusuario, considere el uso de restricciones basadas en grupos mediante reglas/scripts personalizados de UDEV para limitar el acceso a los dispositivos.

Solución de problemas comunes con el paso de USB en PVE

Si los dispositivos no son reconocidos o los permisos fallan:

Verificar detección USB:

Ejecutelsusben el host y en el invitado para verificar la detección.Errores de permisos:

Revise la propiedad de grupos/usuarios en/devy corríjalos conchownochmod.Fallos en caliente:

Asegúrese de que el agente QEMU esté habilitado en las máquinas virtuales y utilice scripts para automatizar los reinicios de contenedores para LXCs.

Protección de máquinas virtuales Proxmox con Vinchin

Tras configurar entornos PVE confiables, incluidas funciones avanzadas como el paso de USB, querrás una protección de copia de seguridad sólida para tener tranquilidad y planificación de continuidad empresarial.

Vinchin Backup & Recovery destaca como una solución de copia de seguridad a nivel empresarial para máquinas virtuales que admite más de quince plataformas principales, incluyendo soporte dedicado para Proxmox VE junto con VMware, Hyper-V, oVirt, OLVM, RHV, XCP-ng, XenServer, OpenStack, ZStack y más, todo gestionado desde una única plataforma unificada.

Las características clave incluyen la tecnología de copia de seguridad incremental que minimiza el uso de almacenamiento; deduplicación de datos e compresión integradas; migración V2V sin interrupciones entre plataformas heterogéneas; capacidades de restauración granular; y copias de seguridad automatizadas programadas con políticas de retención flexibles: todo diseñado para ofrecer eficiencia a gran escala sin sacrificar la fiabilidad ni la velocidad.

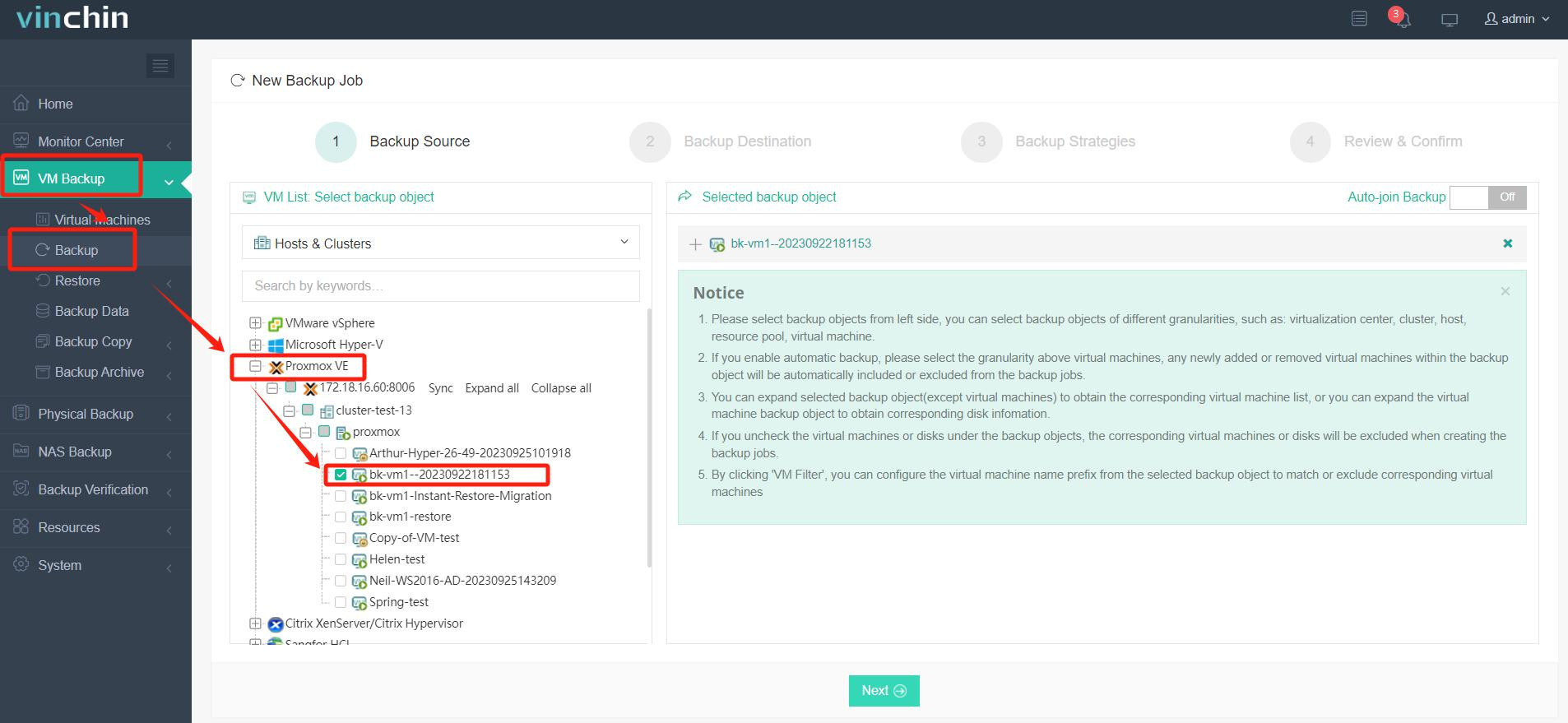

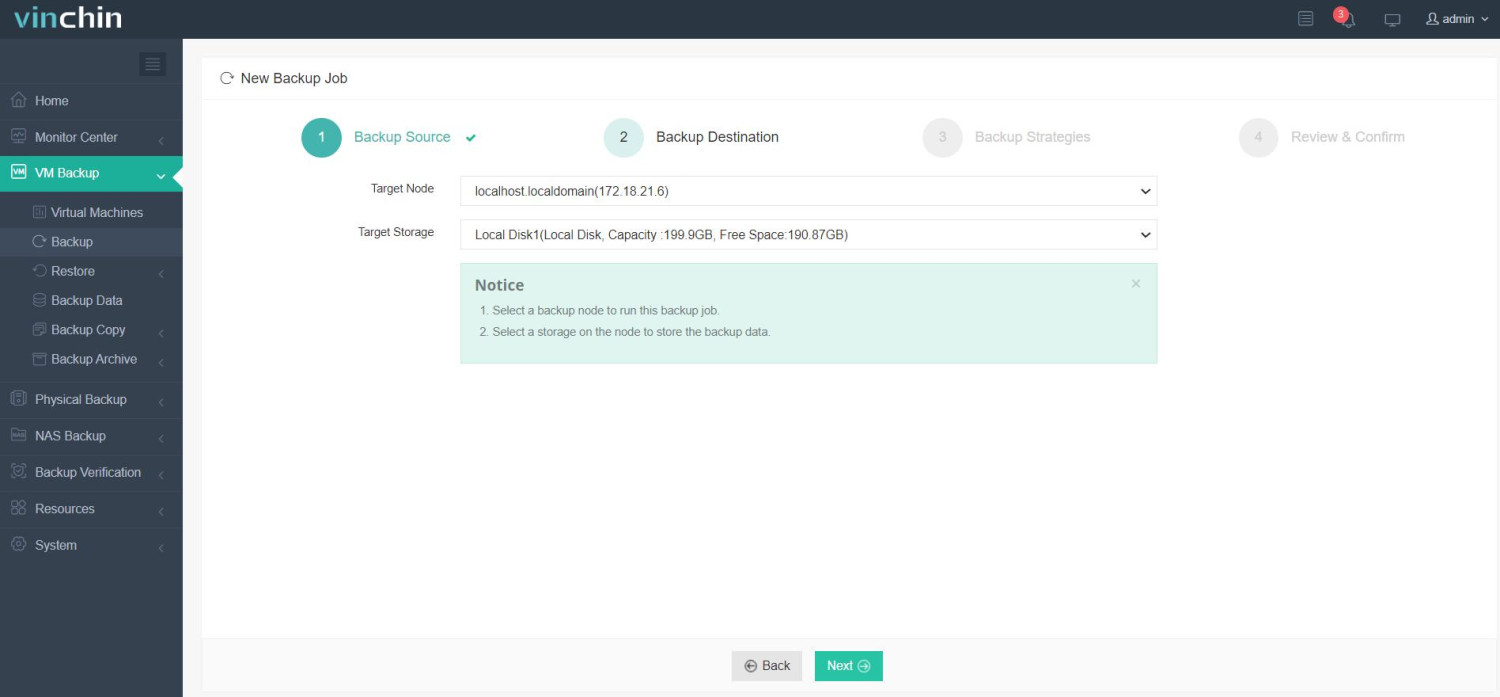

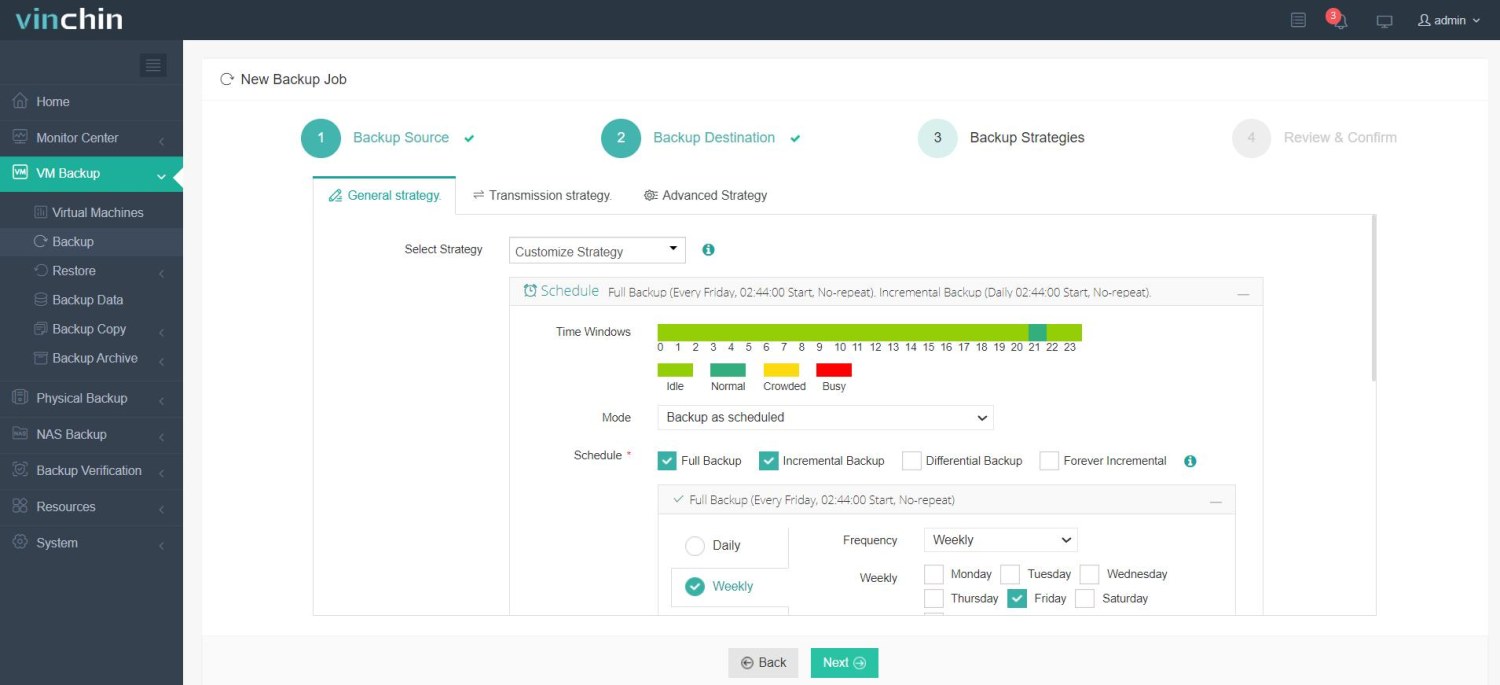

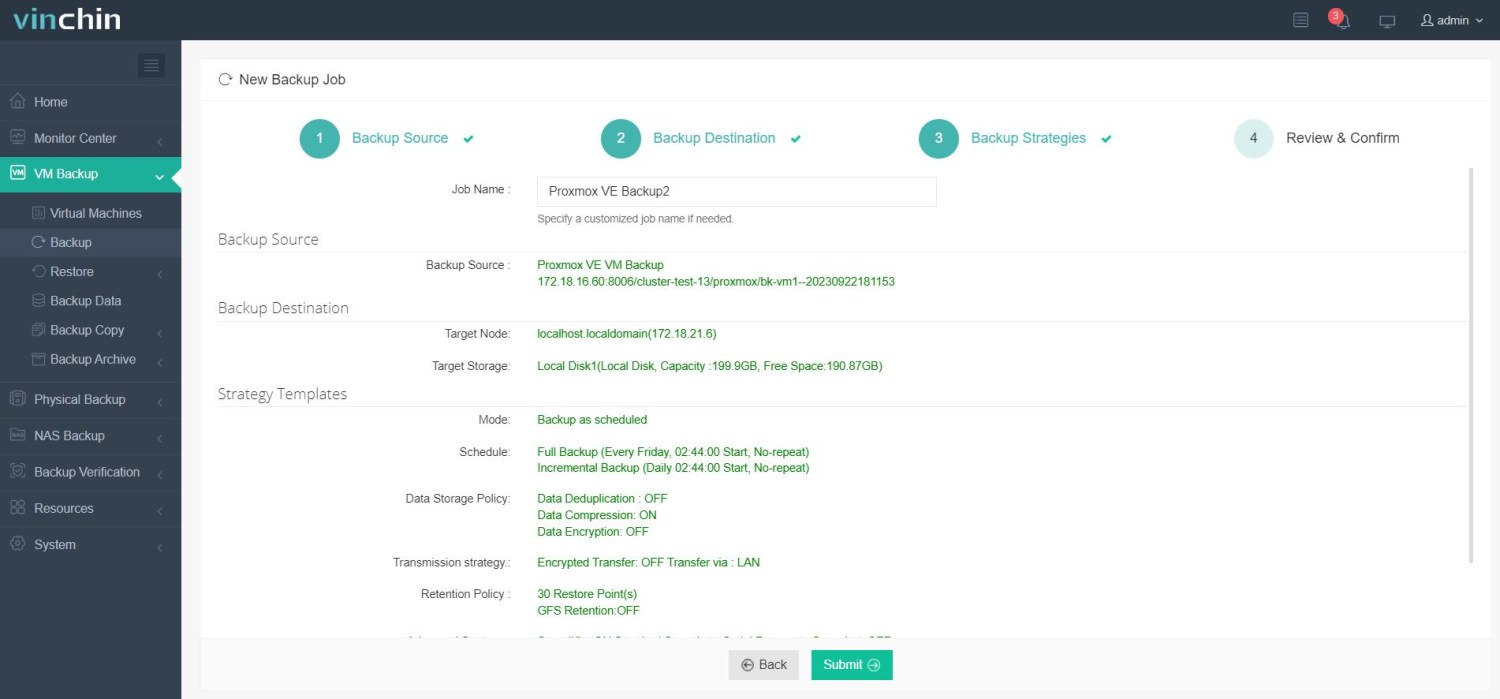

La consola web intuitiva de Vinchin hace que proteger cualquier máquina virtual de Proxmox sea sencillo:

1. Seleccione la VM Proxmox para hacer copia de seguridad;

2. Elija almacenamiento de copia de seguridad;

3. Configure backup strategies;

4. Enviar el trabajo.

Miles confían en Vinchin en todo el mundo—con altas calificaciones en diversos sectores—y ahora usted puede probar todas las funciones gratis con nuestra prueba integral de 60 días.

PVE USB Passthrough FAQs

Q1: ¿Puedo conectar una nueva memoria USB en caliente para que mi Windows Server la reconozca de inmediato?

A1: Sí, siempre que la compatibilidad con hotplug esté habilitada en la configuración de QEMU y se hayan instalado las herramientas del sistema invitado, la unidad aparece inmediatamente sin necesidad de reiniciar.

P2: Mi aplicación LXC no puede escribir archivos incluso aunque pasé mi adaptador serial — ¿por qué?

A2: Verifique los bits de pertenencia/mode bajo /dev; ajuste los permisos mediante reglas udev personalizadas o comandos chmod/chown según sea necesario.

Conclusión

El enfoque flexible de PVE permite a los administradores conectar casi cualquier tipo de periférico físico, desde dongles de uso único hasta controladores de alta velocidad completos, a sus cargas de trabajo virtualizadas de manera segura y eficiente. Con copias de seguridad confiables impulsadas por Vinchin, sus datos críticos permanecen protegidos sin importar lo compleja que se vuelva la situación. ¡Pruebe Vinchin hoy y mantenga la tranquilidad junto con un rendimiento óptimo!

Condividi su: