-

¿Por qué es tan importante cifrar Hyper-V?

-

Cifrado a nivel de volumen BitLocker en Windows Server

-

¿Cómo usar BitLocker para el cifrado en Windows?

-

¿Cómo garantizar la recuperación ante desastres de Hyper-V?

-

Preguntas frecuentes sobre cifrado Hyper-V

-

Conclusión

La seguridad es importante, y cómo construirla es igualmente crítico. Aplicar la tecnología de virtualización Hyper-V aporta muchas ventajas a las empresas, pero también introduce algunos riesgos. Para garantizar que los actores maliciosos no puedan tomar control de sus archivos VHDX/máquinas virtuales, uno de los métodos es cifrar la unidad donde se almacenan estos archivos.

¿Por qué es tan importante cifrar Hyper-V?

1. Protección de datos inactivos

Los archivos de la máquina virtual contienen datos sensibles como bases de datos, documentos, archivos de configuración, claves, contraseñas, etc. Si los atacantes o personal no autorizado pueden acceder al disco físico que almacena estos archivos (discos duros de servidores locales, SAN, NAS, medios de copia de seguridad), pueden copiar o robar directamente estos archivos .vhdx.

2. Riesgo de los medios físicos

Siempre existe el riesgo de que los discos duros del servidor, cintas de copia de seguridad o discos puedan perderse o ser robados durante reparaciones, reemplazos, desinstalación o transporte. El cifrado es la última línea de defensa para evitar la filtración de datos desde medios físicos.

3. Cumplimiento de los requisitos de conformidad

Muchas regulaciones y estándares del sector (como GDPR, HIPAA, PCI DSS, SOX, ISO 27001, etc.) exigen explícitamente el cifrado de datos inactivos que contengan información personal sensible, datos financieros o información médica.

4. Prevención del acceso no autorizado (especialmente en entornos de almacenamiento compartido)

En entornos de almacenamiento compartido (como SAN o NAS), múltiples hosts de Hyper-V acceden al mismo grupo de almacenamiento. Aunque el almacenamiento pueda tener listas de control de acceso, administradores de almacenamiento o individuos con permisos elevados podrían teóricamente acceder a archivos .vhdx en todos los volúmenes de almacenamiento. El cifrado a nivel de máquina virtual garantiza que incluso si un administrador de almacenamiento puede acceder a los archivos, no podrá interpretar su contenido.

De manera similar, si el host de Hyper-V en sí está comprometido y un atacante obtiene acceso al sistema de archivos, el cifrado aún les impide leer directamente el contenido del disco de la máquina virtual.

Cifrado a nivel de volumen BitLocker en Windows Server

BitLocker es una tecnología de cifrado de datos a nivel de volumen que ayuda eficazmente a las empresas y usuarios individuales a proteger los datos en dispositivos de almacenamiento. Se utiliza ampliamente en Windows Server.

1. ¿Qué es BitLocker?

BitLocker es una función de cifrado completo del disco integrada en los sistemas operativos Microsoft Windows. Su principal objetivo es proteger los datos almacenados en las unidades de disco duro del ordenador (incluidas las unidades integradas y extraíbles como las unidades USB) y evitar el robo de datos en caso de pérdida del dispositivo, robo o acceso no autorizado.

2. ¿Qué es un volumen?

¿Por qué se llama tecnología de cifrado a nivel de volumen? Comencemos con el concepto de volumen. Un volumen es una estructura lógica compuesta por una o más particiones y definida por el componente de Windows "Administrador de volúmenes". Excepto el Administrador de volúmenes y los componentes de arranque, otros componentes y aplicaciones de Windows utilizan volúmenes en lugar de particiones. En los sistemas operativos cliente de Windows, incluido Windows Vista, las particiones y los volúmenes generalmente tienen una relación uno a uno. Sin embargo, en los servidores, un volumen normalmente consta de múltiples particiones, como en una configuración típica de RAID.

Vale la pena destacar especialmente que en los sistemas operativos Windows Server posteriores a Windows Server 2008, un volumen ya no se refiere a una única partición. En configuraciones RAID, varias particiones juntas forman un volumen. BitLocker puede cifrar estos volúmenes RAID. A diferencia de EFS y RMS, que son tecnologías de cifrado a nivel de archivo, BitLocker está diseñado para proteger todos los datos de un volumen y requiere una configuración mínima por parte de los administradores. El cifrado completo del volumen también es eficaz contra ataques fuera de línea, que evitan el sistema operativo y el control de permisos NTFS para leer directamente los datos del disco.

3. ¿Cómo cifrar datos?

BitLocker utiliza de forma predeterminada el algoritmo de cifrado AES de 128 bits con un difusor y puede ampliarse a claves de 256 bits mediante la Directiva de grupo.

Nota: un difusor garantiza que incluso pequeños cambios en el texto sin cifrar produzcan cambios significativos en el texto cifrado cifrado de todo el sector.

4. Comprobación de integridad del sistema

BitLocker utiliza el chip TPM 1.2 para verificar el estado de los componentes de arranque y los archivos de arranque, como la BIOS, el MBR y los sectores NTFS. Si los archivos de arranque se modifican, BitLocker bloqueará la unidad e ingresará al modo de recuperación, que se puede desbloquear utilizando una contraseña de 48 dígitos o una clave almacenada en una tarjeta inteligente.

Nota: Al desbloquear el servidor mediante una tarjeta inteligente, el hardware debe admitir dispositivos de almacenamiento USB de gran capacidad.

¿Cómo usar BitLocker para el cifrado en Windows?

1. En Windows Server 2008 R2, BitLocker no está instalado de forma predeterminada. Los usuarios deben agregarlo manualmente en la sección de funciones. Abra Server Manager - Features - Add Features, seleccione Cifrado de unidad BitLocker e instálelo. Es necesario reiniciar el sistema.

2. Después de reiniciar, vaya a Control Panel - System and Security - BitLocker Drive Encryption para ver qué unidades del equipo pueden tener habilitado BitLocker.

3. Haga clic en Manage BitLocker para configurar una unidad que ya haya sido cifrada con BitLocker, incluyendo cambiar la contraseña de cifrado, agregar métodos de desbloqueo con tarjeta inteligente, etc.

4. A continuación, cifraré la partición del sistema C: utilizando BitLocker para probar el efecto de recuperación.

5. Haga clic en Turn on BitLocker junto a la unidad C:, aparece una advertencia, haga clic en Yes.

6. Espere a que el sistema verifique si la computadora cumple con las condiciones de cifrado, principalmente revisando el estado del chip TPM 1.2.

7. Aparece una advertencia que indica hacer una copia de seguridad de los datos importantes y que la velocidad de cifrado depende del tamaño y la fragmentación del disco.

8. A continuación, BitLocker comienza a prepararse para el cifrado. Una vez listo, solicita la ubicación donde almacenar la clave de recuperación.

9. Elegí guardar la clave de recuperación en una unidad flash USB, y el sistema detecta automáticamente el dispositivo USB.

10. Después de guardar la clave de recuperación, haga clic en Start Encrypting para comenzar el proceso de cifrado.

Una vez que la cifrado esté completo, verá un pequeño icono de candado en la unidad C:, lo que indica que ha sido cifrada por BitLocker. Además, habrá una nueva opción de Suspend Protection, utilizada principalmente al actualizar el BIOS, el hardware o el sistema operativo, para desactivar temporalmente la protección de datos. En la unidad flash USB donde se almacena la clave de recuperación, además del archivo de clave de recuperación habitual, también habrá un archivo .TPM con el nombre del equipo, que contiene el hash de la contraseña del propietario del TPM.

¿Cómo garantizar la recuperación ante desastres de Hyper-V?

Si bien BitLocker es muy eficaz para proteger el almacenamiento físico que aloja los archivos de máquinas virtuales de Hyper-V, el cifrado por sí solo no es suficiente para satisfacer las necesidades integrales de protección de datos de las empresas modernas. En entornos reales, la protección de datos va más allá del cifrado; también incluye copias de seguridad regulares y recuperación ante desastres.

Vinchin Backup & Recovery está diseñado para ofrecer una protección de datos integral y recuperación ante desastres en entornos virtualizados, incluidos los que utilizan Microsoft Hyper-V, VMware vSphere, XenServer, XCP-ng, oVirt, RHV, OpenStack, Proxmox, bases de datos, NAS, servidores de archivos, Linux & Windows Server, etc.. Ofrece copias de seguridad automatizadas, copias sin agente, opciones LAN/LAN-Free, copia remota, recuperación instantánea, desduplicación de datos y archivado en la nube. Con cifrado de datos y protección contra ransomware, proporciona una doble garantía para las copias de seguridad de máquinas virtuales y admite una migración sencilla entre Hyper-V y otras plataformas.

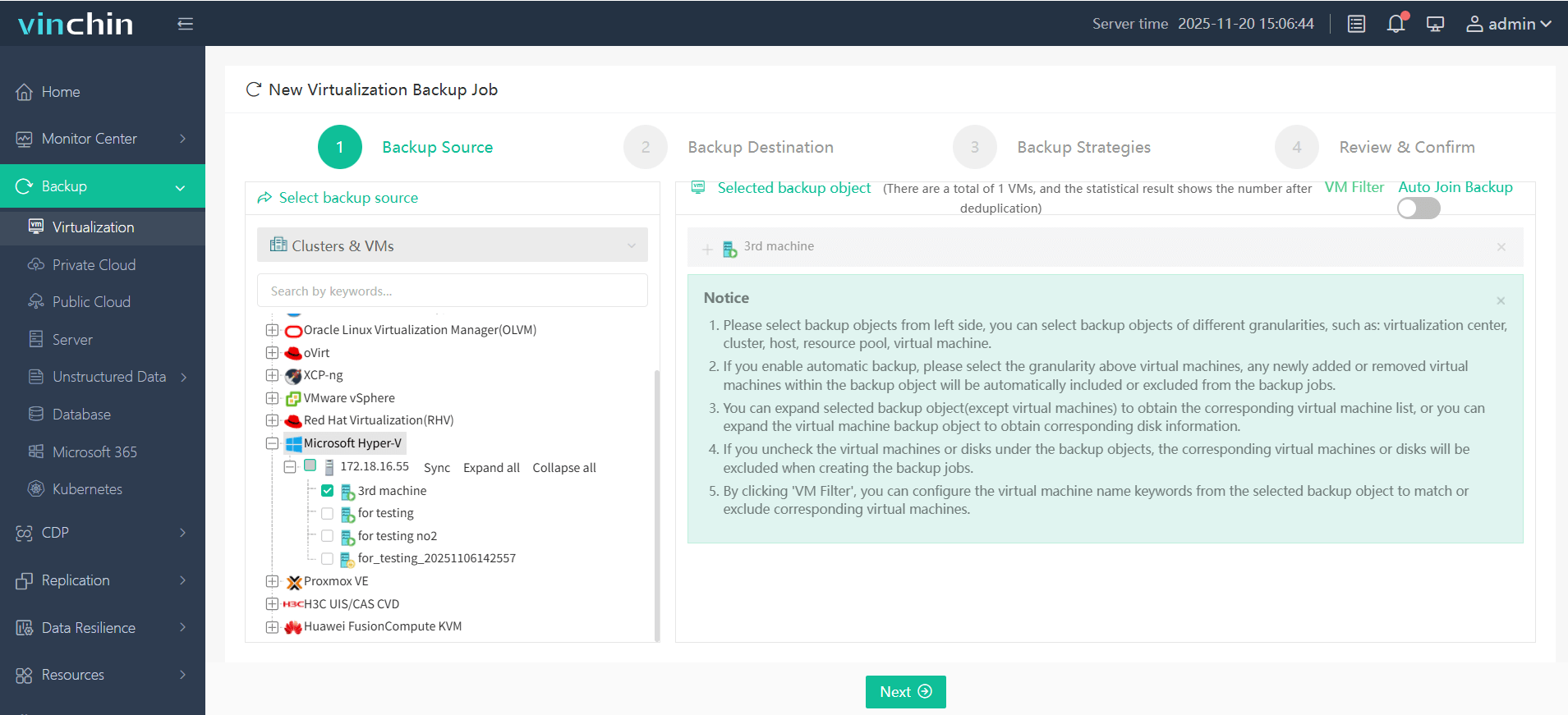

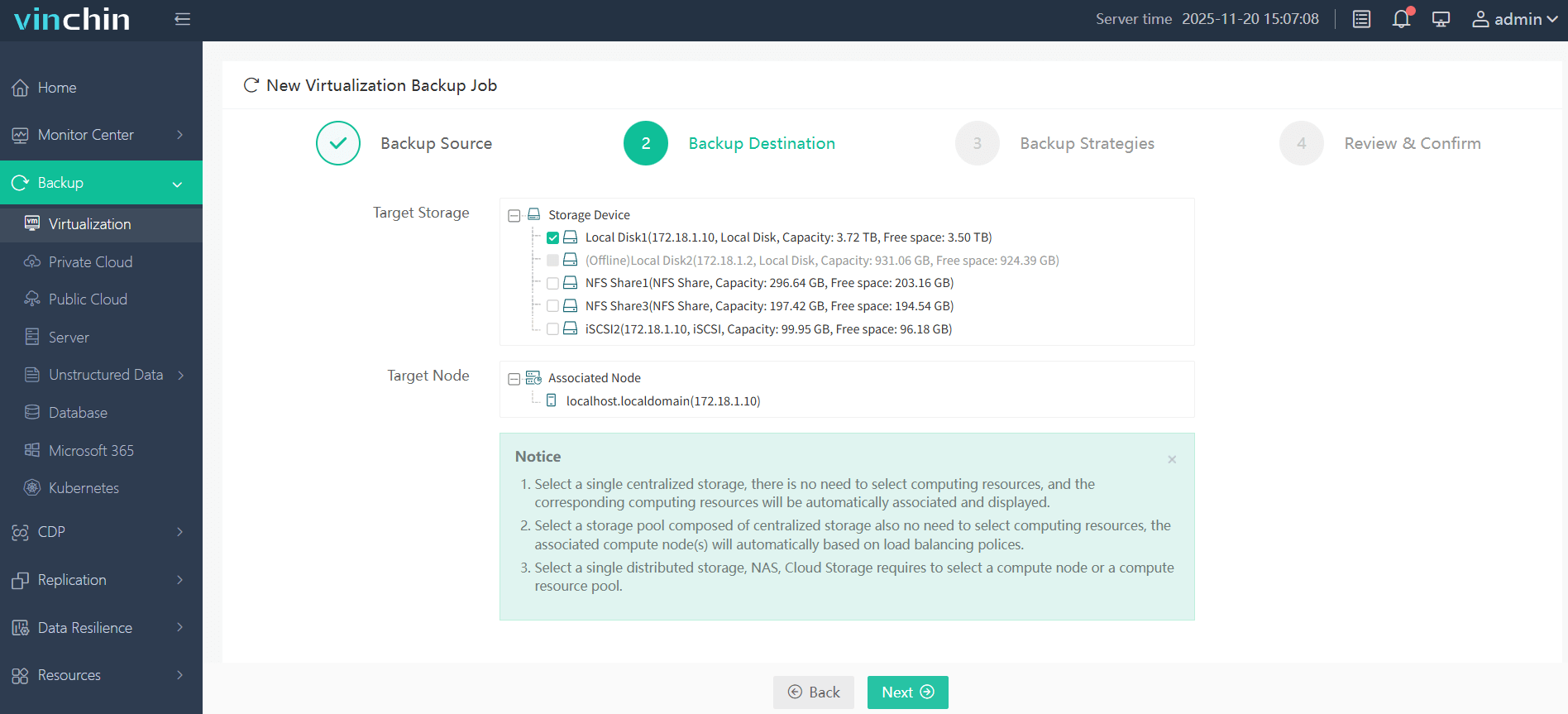

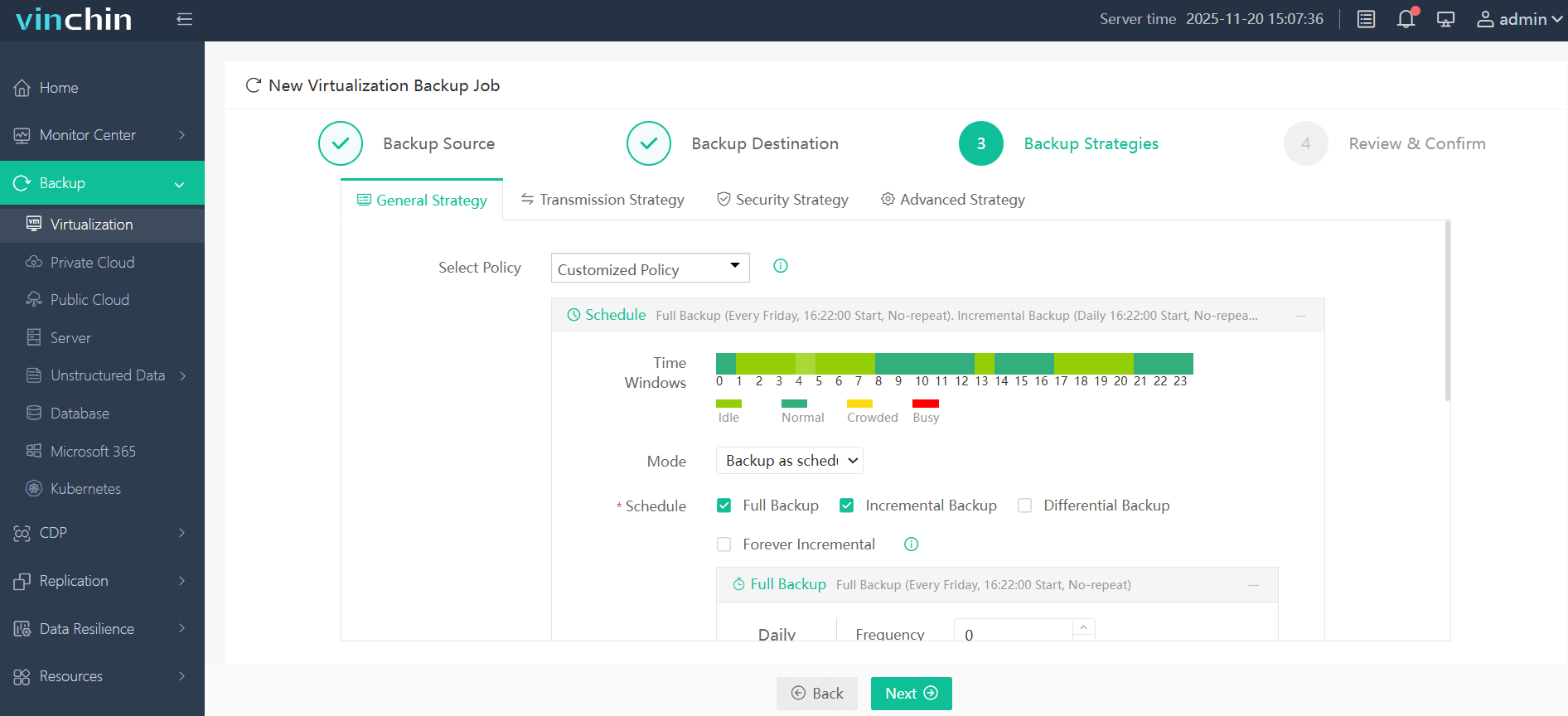

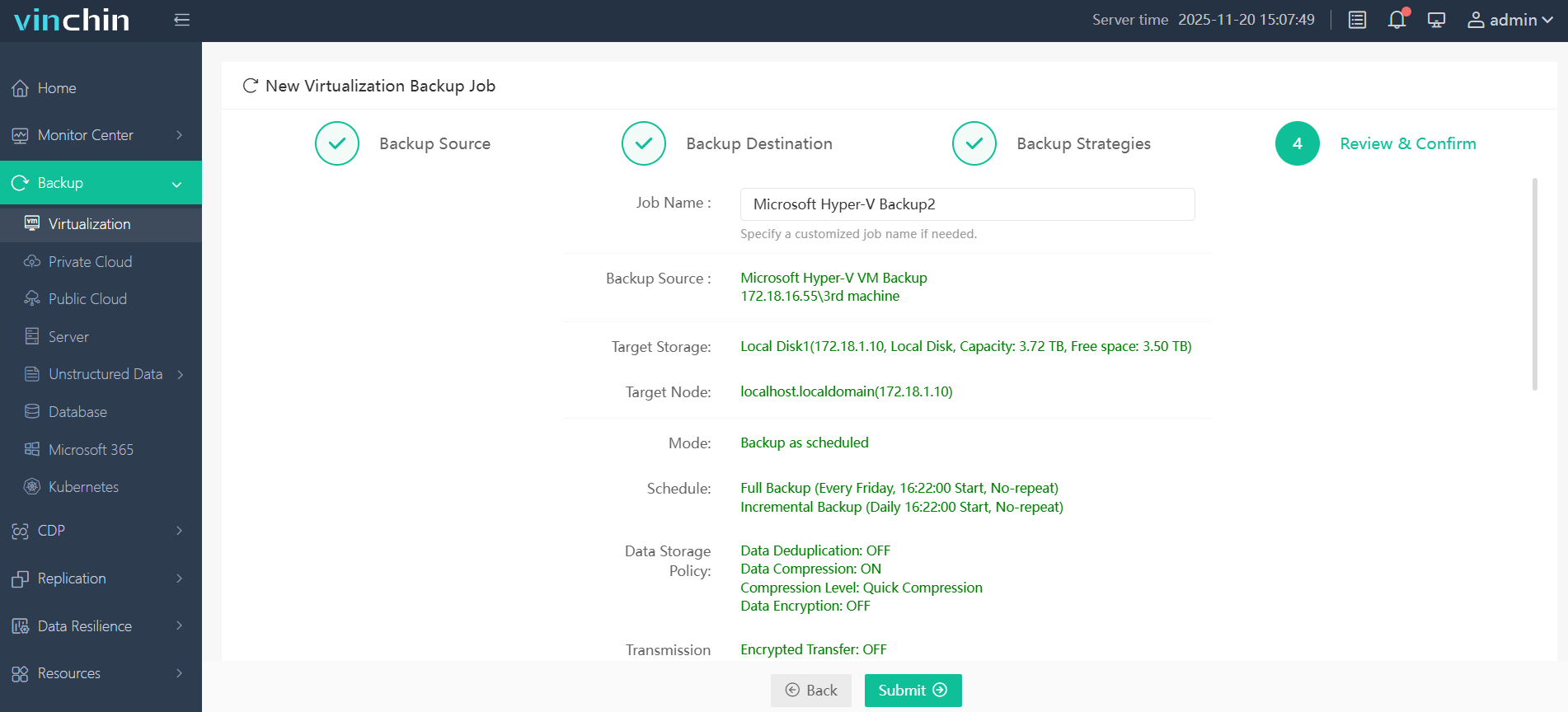

Solo se necesitan 4 pasos para hacer copias de seguridad de las máquinas virtuales Hyper-V con Vinchin Backup & Recovery:

1. Seleccione el objeto de copia de seguridad.

2. Seleccione el destino de la copia de seguridad.

3. Configure estrategias de copia de seguridad.

4. Revise y envíe el trabajo.

Venga y descubra todas las capacidades de este sólido sistema con un período de prueba gratuito de 60 días! Contáctenos con sus requisitos y recibirá una solución personalizada para su entorno informático.

Preguntas frecuentes sobre cifrado Hyper-V

1. ¿Cómo proteger datos usando sistemas de archivos cifrados?

En Windows, puedes utilizar el sistema de cifrado de archivos (EFS) para cifrar archivos y carpetas. EFS es una función de cifrado integrada en Windows y es muy fácil de usar.

Aquí están los pasos para cifrar una carpeta utilizando EFS en Windows:

Haga clic con el botón derecho en la carpeta que desea cifrar y seleccione "Properties".

En la pestaña "General", haga clic en el botón "Advanced".

Seleccione la opción "Encrypt contents to secure data", luego haga clic en "OK."

Haga clic en “Apply” y elija si también desea cifrar subcarpetas y archivos.

2. ¿Qué es vTPM en Hyper-V y cómo se utiliza?

vTPM (módulo de plataforma confiable virtual) es una versión virtual del hardware TPM que almacena claves criptográficas y ayuda a habilitar BitLocker en máquinas virtuales de forma segura. Es obligatorio para máquinas virtuales protegidas y opcional para uso general.

Conclusión

Cifrar estos volúmenes de almacenamiento mediante BitLocker proporciona un mecanismo de defensa sólido e integrado contra el acceso no autorizado, el robo y las violaciones de datos. El cifrado completo del volumen de BitLocker, combinado con verificaciones de integridad del sistema a través del TPM, garantiza que incluso si los atacantes obtienen acceso físico al almacenamiento o comprometen el host, los datos permanezcan protegidos. Tanto para cumplir con la normativa regulatoria como para fortalecer la postura de seguridad de su organización, implementar BitLocker en las unidades de almacenamiento de Hyper-V es un paso prudente y efectivo hacia una protección integral de los datos.

Compartir en: