-

¿Qué es el paso de GPU en Proxmox?

-

Requisitos previos para el paso de GPU en Proxmox

-

Cómo configurar el paso de GPU en Proxmox

-

¡No olvides hacer una copia de seguridad de tu máquina virtual!

-

Preguntas frecuentes sobre el pase directo de GPU en Proxmox

-

Conclusión

El paso de GPU proporciona a una máquina virtual acceso directo a una GPU física. Mejora el rendimiento para tareas de computación o gráficas. Este artículo muestra cómo configurar el paso de GPU en Proxmox VE.

¿Qué es el paso de GPU en Proxmox?

El paso de GPU vincula una GPU del host a una máquina virtual mediante VFIO. El kernel del host desvincula la GPU y se la entrega al sistema invitado. Esto proporciona un rendimiento cercano al nativo. Proxmox VE utiliza los módulos KVM y VFIO para gestionar este vínculo. Debe verificar el soporte de hardware y configurar IOMMU. Espere tener que ajustar el BIOS y el kernel para que el host otorgue control exclusivo a la máquina virtual.

Requisitos previos para el paso de GPU en Proxmox

Antes de comenzar, confirme el soporte de la CPU, placa base, BIOS y GPU. La CPU debe admitir IOMMU: Intel VT-d o AMD-Vi. La BIOS debe habilitar esas opciones y la decodificación de 4G o decodificación superior a 4G.

Advertencia: Pasar la GPU principal del anfitrión puede hacer que el anfitrión sea inaccesible sin acceso fuera de banda como IPMI o KVM-over-IP. Algunos sistemas necesitan desactivar el arranque CSM/legacy si pasas la única GPU utilizada para la consola del anfitrión. Para máquinas virtuales UEFI, la ROM de la GPU debe soportar UEFI GOP; de lo contrario, SeaBIOS funciona pero limita funciones. Carga los módulos VFIO: vfio, vfio_pci, vfio_iommu_type1 (y vfio_virqfd en versiones antiguas de Proxmox). Verifica que los grupos IOMMU aíslen la GPU y su audio; evita compartirlos con dispositivos críticos. Usa la API de Proxmox o lspci -nnk para inspeccionar los grupos.

Advertencia sobre la anulación de ACS

Alguno hardware carece de un agrupamiento ACS adecuado. Puedes agregar pcie_acs_override=downstream o usar vfio_iommu_type1.allow_unsafe_interrupts=1. Úsalo solo si es necesario. La anulación de ACS puede introducir riesgos de seguridad o estabilidad. Se recomienda hardware con aislamiento nativo.

Cómo configurar el paso de GPU en Proxmox

1. Configuración del host

Primero, habilite IOMMU en el BIOS o UEFI. Habilite "Intel VT-d" o "AMD IOMMU" y "Decodificación por encima de 4G" si están disponibles. Desactive CSM si utiliza UEFI para la consola del host en la GPU. Reinicie en Proxmox VE.

Edita GRUB de forma segura. Para Intel, ejecuta:

sed -i 's/GRUB_CMDLINE_LINUX_DEFAULT="[^"]*/& intel_iommu=on iommu=pt/' /etc/default/grub

Para AMD, ejecute:

sed -i 's/GRUB_CMDLINE_LINUX_DEFAULT="[^"]*/& amd_iommu=on iommu=pt/' /etc/default/grub

Si es necesario un reemplazo ACS, agregue pcie_acs_override=downstream después del espacio. Luego ejecute update-grub y reinicie. Verifique la activación de IOMMU: cat /proc/cmdline | grep iommu y dmesg | grep -e DMAR -e AMD-Vi. Debe ver habilitada la reasignación de interrupciones.

2. Cargar y poner en lista negra los módulos

Cree un archivo modprobe dedicado para VFIO:

echo -e "vfio\nvfio_pci\nvfio_iommu_type1" > /etc/modules-load.d/vfio.conf

En versiones anteriores de Proxmox, también cargue vfio_virqfd. Incluya los controladores de GPU en lista negra mediante archivos separados. Para NVIDIA:

echo "blacklist nouveau" > /etc/modprobe.d/blacklist-nouveau.confecho "blacklist nvidiafb" > /etc/modprobe.d/blacklist-nvidia.conf

Para AMD:

echo "blacklist amdgpu" > /etc/modprobe.d/blacklist-amdgpu.confecho "blacklist radeon" > /etc/modprobe.d/blacklist-radeon.conf

Para Intel iGPU:

echo "blacklist i915" > /etc/modprobe.d/blacklist-i915.conf

Después de agregar a la lista negra, regenera initramfs: update-initramfs -u. Depura problemas de initramfs: journalctl -b 0 | grep vfio. Reinicia y confirma con lsmod | grep vfio.

3. Verificar la agrupación de IOMMU

Ejecutar:

pvesh get /nodes/<nodename>/hardware/pci --pci-class-blacklist ""

o inspeccione /sys/kernel/iommu_groups. Identifique la GPU y su grupo de función de audio. Asegúrese de que ningún dispositivo crítico comparta el grupo. Si la agrupación es amplia, use ACS override en GRUB, reinicie y vuelva a verificar. Confirme los mensajes ACS en los registros: dmesg | grep ACS.

Use lspci -tv para asignar dispositivos a sockets de CPU. Esto ayuda a optimizar la localidad NUMA. Elija la fijación de CPU del host y de la máquina virtual para alinear con el nodo NUMA de la GPU.

4. Enlace del módulo de host (avanzado)

Si el enlace automático falla, especifique los ID en la configuración de VFIO:

echo "options vfio-pci ids=1234:5678,abcd:ef01" > /etc/modprobe.d/vfio-ids.conf

Sustituya por los IDs de proveedor:dispositivo de lspci -nn. Agregue softdep si es necesario:

echo "softdep <drivername> pre: vfio-pci" > /etc/modprobe.d/<drivername>.conf

Actualice initramfs y reinicie. Confirme que la GPU se vincula a vfio-pci mediante lspci -nnk.

5. Configuración de VM

En Machine y firmware, elige el chipset q35. Para UEFI, selecciona OVMF. Asegúrate de que la partición de variables del firmware sea ≥1MB (Proxmox lo gestiona automáticamente). Verifica que el ROM de la GPU admita GOP UEFI. Si no es así, usa SeaBIOS pero espera limitaciones.

En la pestaña Hardware de la máquina virtual, haga clic en Add y luego en PCI Device. Seleccione la dirección GPU (por ejemplo, 00:02.0). Marque All Functions si el audio es independiente. Habilite PCIe (pcie=on). Si es la única GPU, marque Primary GPU (x-vga=on). A través de CLI:

qm set <VMID> -machine q35 -hostpci0 01:00.0,pcie=on,x-vga=on

Para multifunción:

qm set 100 -hostpci0 01:00.0,rombar=0 -hostpci1 01:00.1

Asocie esta configuración con la máquina virtual utilizada para tareas de GPU.

6. Configuración del sistema operativo invitado

Instale el sistema operativo invitado de forma normal. Windows: cargue los controladores oficiales de GPU ≥ versión 465 para NVIDIA para evitar el Código 43. Ocultar hipervisor: agregue argumentos de CPU:

args: -cpu 'host,kvm=off,hv_vendor_id=proxmox'

Si el proveedor bloquea el controlador, extrae la ROM de la GPU o suplanta las ID en la configuración avanzada de la máquina virtual. Linux: instala los controladores, prueba CUDA/OpenCL o aplicaciones gráficas. Se necesita un monitor local conectado a la GPU o RDP/VNC dentro del invitado; la consola de Proxmox no mostrará la salida de la GPU.

¡No olvides hacer una copia de seguridad de tu máquina virtual!

Para garantizar que tus máquinas virtuales Proxmox estén protegidas durante la configuración del paso de GPU o futuras actualizaciones, es fundamental contar con una solución de copia de seguridad confiable. Vinchin Backup & Recovery es una solución profesional de copia de seguridad de nivel empresarial que admite Proxmox VE, así como otras plataformas líderes como VMware, Hyper-V, XenServer, oVirt y más. Con funciones como copia de seguridad sin agente, copia de seguridad incremental basada en CBT, recuperación instantánea y programación automática, Vinchin ayuda a proteger tu entorno virtual Proxmox con el mínimo esfuerzo. Ya sea que estés ejecutando cargas de trabajo intensivas en cálculo o máquinas virtuales aceleradas por GPU, Vinchin garantiza que tus datos y configuraciones permanezcan seguros y recuperables.

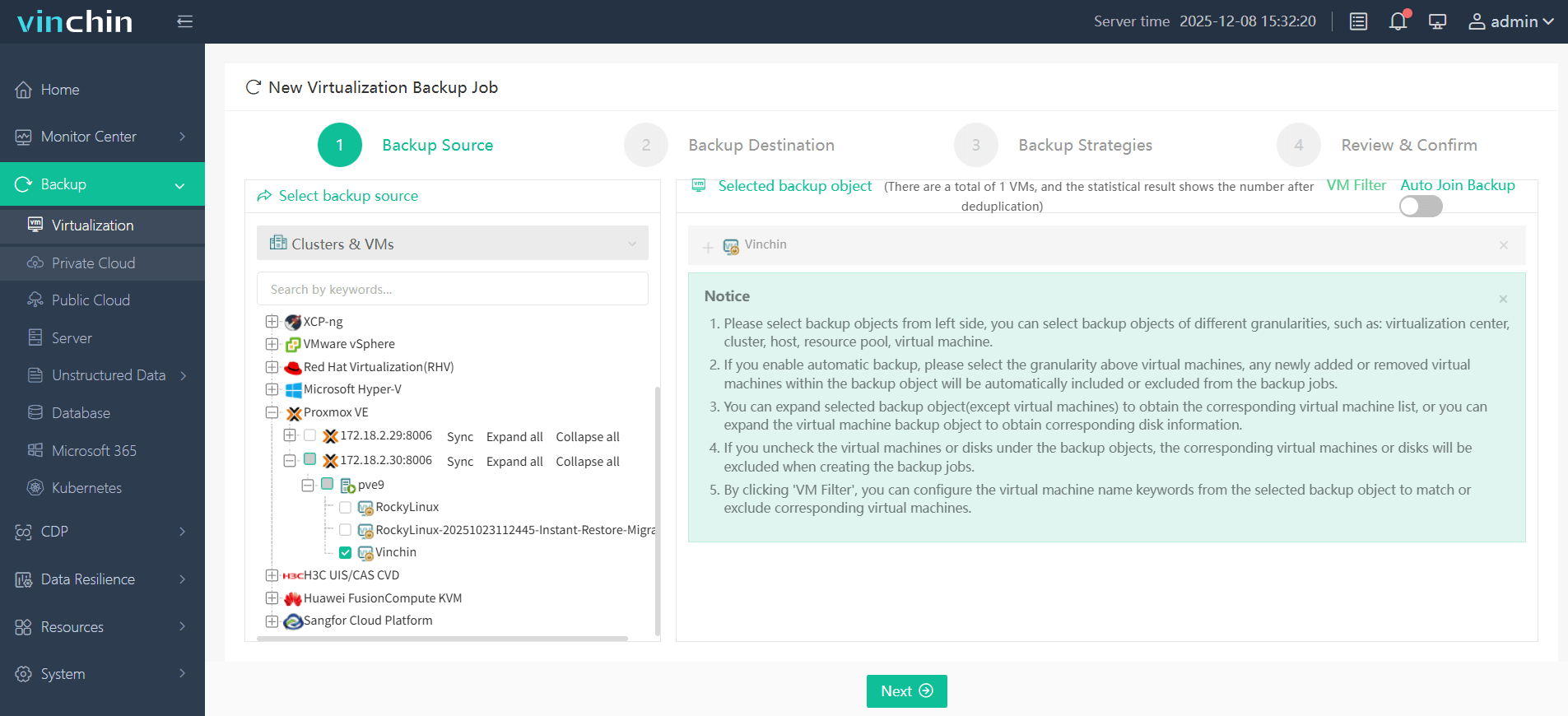

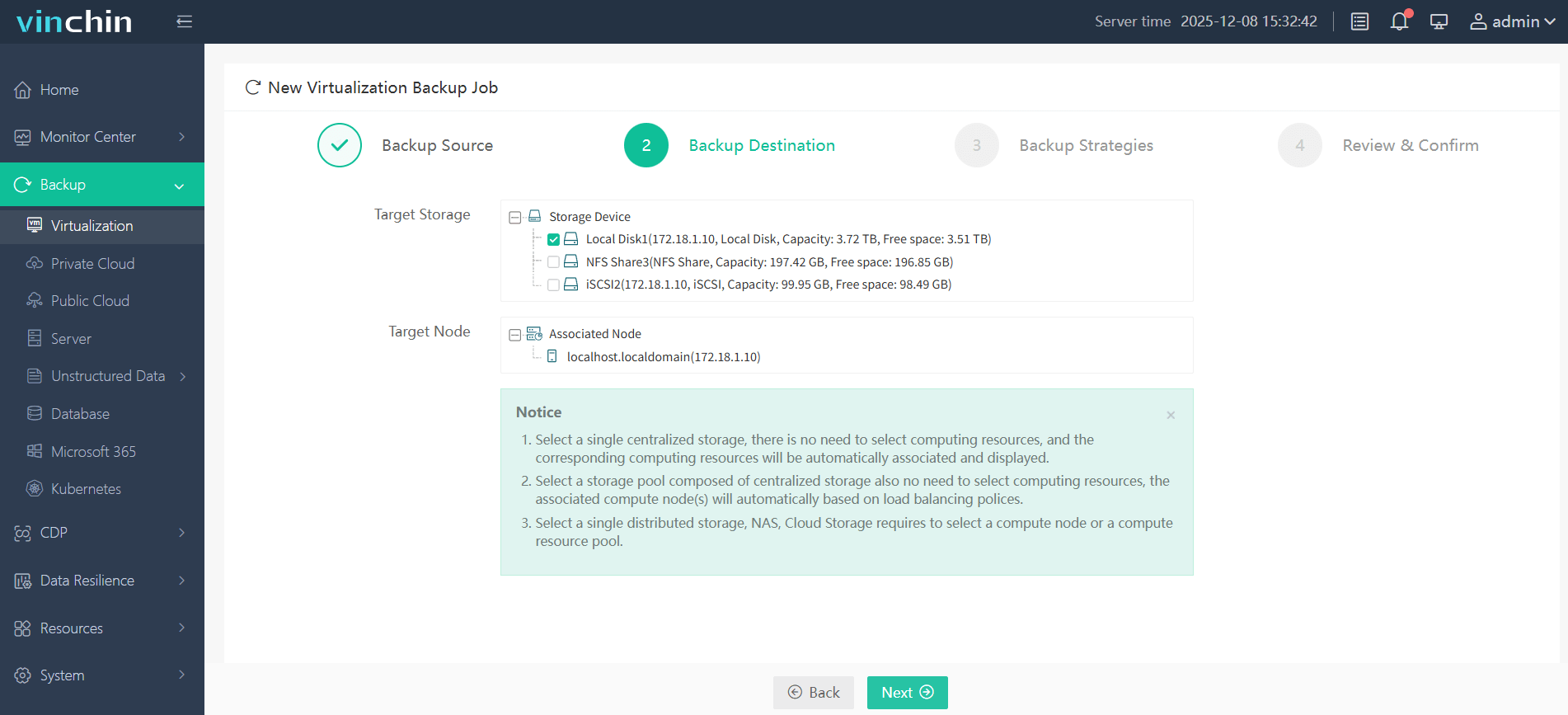

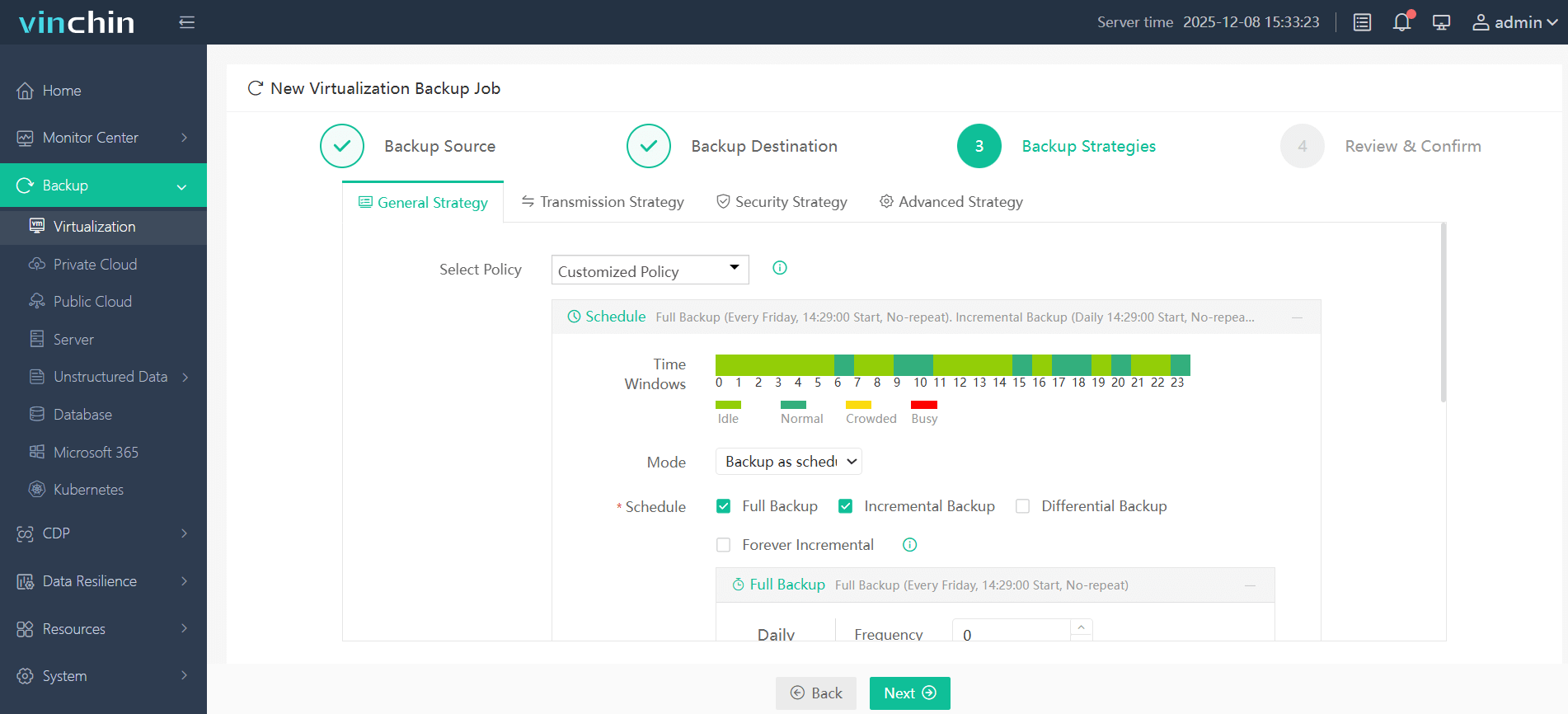

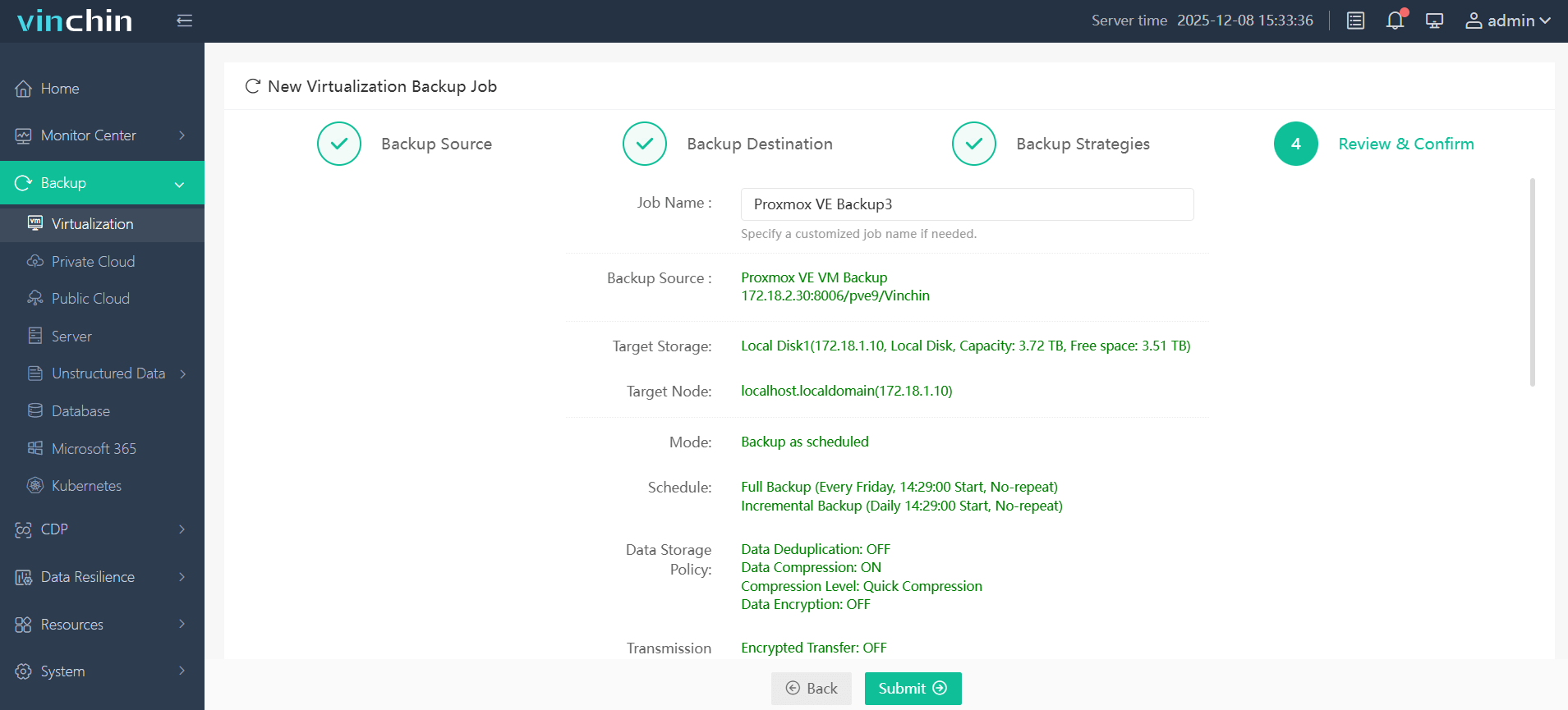

Para hacer una copia de seguridad de tu VM Proxmox, sigue cuatro pasos relacionados con esa VM:

1. Seleccione la VM Proxmox para hacer copia de seguridad

2. Elegir almacenamiento de copia de seguridad

3. Configure la estrategia de copia de seguridad

4. Enviar el trabajo

Vinchin disfruta de una base de usuarios global y altas valoraciones. Obtenga una prueba gratuita de 60 días con todas las funciones ahora.

Preguntas frecuentes sobre el pase directo de GPU en Proxmox

P1: ¿Cómo verificar el soporte de IOMMU del CPU?

A1: Ejecute dmesg | grep -e DMAR -e AMD-Vi y busque la activación de la reasignación de interrupciones.

P2: ¿Cómo aislar la GPU en el grupo IOMMU?

A2: Utilice la anulación de ACS solo si es necesario: agregue pcie_acs_override=downstream al GRUB y reinicie para separar los dispositivos.

P3: ¿Cómo acceder a la pantalla de invitado cuando la consola está en blanco?

A3: Conecte el monitor a la GPU o configure RDP/VNC dentro del sistema operativo invitado.

P4: ¿Por qué la GPU pasada muestra el "Error 43"?

A4: Ocultar Hyper-V/KVM, usar controladores más recientes, suplantar identificaciones de proveedor/dispositivo o extraer el ROM de la GPU si está bloqueado.

Conclusión

El paso directo de GPU en Proxmox desbloquea un alto rendimiento para las máquinas virtuales. Siga las comprobaciones de hardware, ajustes de BIOS y ediciones del kernel. Cargue los módulos VFIO, aísle los grupos IOMMU y asocie la GPU a VFIO. Configure la máquina virtual con q35 y OVMF cuando sea posible. Ajuste el anclaje de CPU y NUMA para obtener los mejores resultados. Solucione problemas como el código 43, errores de reinicio y revise los registros. Siempre haga una copia de seguridad antes de realizar cambios importantes. Vinchin proporciona copias de seguridad confiables para proteger sus máquinas virtuales y datos.

Compartir en: