-

Почему шифрование Hyper-V так важно?

-

Шифрование на уровне томов BitLocker в Windows Server

-

Как использовать BitLocker для шифрования в Windows?

-

Как обеспечить восстановление после аварий в Hyper-V?

-

Часто задаваемые вопросы о шифровании Hyper-V

-

Заключение

Безопасность имеет важное значение, и не менее важно знать, как ее обеспечить. Использование технологии виртуализации Hyper-V приносит много удобств предприятиям, но также создает и некоторые риски. Чтобы гарантировать, что злоумышленники не получат контроль над вашими файлами VHDX/виртуальной машины, одним из методов является шифрование диска, на котором хранятся эти файлы.

Почему шифрование Hyper-V так важно?

1. Защита неактивных данных

Файлы виртуальных машин сами по себе содержат конфиденциальные данные, такие как базы данных, документы, файлы конфигурации, ключи, пароли и т.д. Если злоумышленники или несанкционированный персонал получат доступ к физическому диску, на котором хранятся эти файлы (жесткие диски локального сервера, SAN, NAS, носители резервных копий), они смогут напрямую скопировать или украсть эти файлы .vhdx.

2. Риск физических носителей

Всегда существует риск того, что жесткие диски сервера, резервные ленты или диски могут быть утеряны или украдены во время ремонта, замены, вывода из эксплуатации или транспортировки. Шифрование является последней линией обороны, предотвращающей утечку данных с физических носителей.

3. Соответствие требованиям

Многие отраслевые правила и стандарты (например, GDPR, HIPAA, PCI DSS, SOX, ISO 27001 и др.) прямо требуют шифрования данных, находящихся в состоянии покоя, которые содержат конфиденциальную персональную информацию, финансовую информацию или информацию в сфере здравоохранения.

4. Предотвращение несанкционированного доступа (особенно в средах общего хранения данных)

В средах общего хранения данных (например, в SAN или NAS) несколько хостов Hyper-V получают доступ к одному и тому же пулу хранения. Несмотря на то, что на хранилище могут быть установлены списки контроля доступа, администраторы хранилища или пользователи с повышенными привилегиями теоретически могут получить доступ к файлам .vhdx на всех томах хранилища. Шифрование на уровне виртуальной машины гарантирует, что даже если администратор хранилища получит доступ к файлам, он не сможет расшифровать их содержимое.

Аналогично, если сам хост Hyper-V скомпрометирован и злоумышленник получает доступ к файловой системе, шифрование по-прежнему не позволяет ему напрямую считывать содержимое виртуального жесткого диска.

Шифрование на уровне томов BitLocker в Windows Server

BitLocker — это технология шифрования данных на уровне томов, которая эффективно помогает предприятиям и отдельным пользователям защищать данные на устройствах хранения. Она широко используется в Windows Server.

1. Что такое BitLocker?

BitLocker — это функция шифрования всего диска, встроенная в операционные системы Microsoft Windows. Основное ее назначение — обеспечение безопасности данных, хранящихся на жестких дисках компьютера (включая встроенные и съемные накопители, такие как флэш-карты USB), и предотвращение кражи данных в случае утери устройства, его хищения или несанкционированного доступа.

2. Что такое том?

Почему эта технология называется шифрованием на уровне томов? Начнем с понятия тома. Том — это логическая структура, состоящая из одного или нескольких разделов, и определяется компонентом Windows «Диспетчер томов». За исключением Диспетчера томов и загрузочных компонентов, другие компоненты и приложения Windows используют тома, а не разделы. В клиентских операционных системах Windows, включая Windows Vista, между разделами и томами обычно существует взаимно однозначное соответствие. Однако на серверах том, как правило, состоит из нескольких разделов, например, в стандартной конфигурации RAID.

Следует особо отметить, что в операционных системах Windows Server, выпущенных после Windows Server 2008, том больше не означает отдельный раздел. В конфигурациях RAID несколько разделов вместе образуют том. BitLocker может шифровать такие RAID-тома. В отличие от EFS и RMS, являющихся технологиями шифрования на уровне файлов, BitLocker предназначен для защиты всех данных на томе и требует минимальных настроек со стороны администраторов. Шифрование целого тома также эффективно против атак, осуществляемых вне системы, которые обходят операционную систему и контроль разрешений NTFS для прямого чтения данных с диска.

3. Как шифровать данные?

BitLocker по умолчанию использует алгоритм шифрования AES с длиной ключа 128 бит с диффузором, а также может быть расширен до 256-битных ключей с помощью групповой политики.

Примечание: Диффузор обеспечивает значительное изменение зашифрованного шифротекста всего сектора даже при незначительных изменениях в открытом тексте.

4. Проверка целостности системы

BitLocker использует чип TPM 1.2 для проверки состояния компонентов и файлов загрузки, таких как BIOS, MBR и сектора NTFS. Если файлы загрузки изменены, BitLocker заблокирует диск и перейдет в режим восстановления, который можно разблокировать с помощью 48-значного пароля или ключа, хранящегося на смарт-карте.

Примечание: При разблокировке сервера через смарт-карту оборудование должно поддерживать USB-накопители большого объема.

Как использовать BitLocker для шифрования в Windows?

1. В Windows Server 2008 R2 BitLocker по умолчанию не устанавливается. Пользователям необходимо вручную добавить его в разделе компонентов. Откройте Диспетчер серверов - Компоненты - Добавить компоненты, выберите Шифрование дисков BitLocker и установите его. Требуется перезагрузка.

2. После перезагрузки перейдите в Панель управления - Система и безопасность - Шифрование диска BitLocker, чтобы узнать, на каких дисках компьютера можно включить BitLocker.

3. Щелкните Управление BitLocker, чтобы настроить диск, который уже был зашифрован с помощью BitLocker, включая изменение пароля шифрования, добавление методов разблокировки с помощью смарт-карт и т. д.

4. Далее я зашифрую системный раздел C: с помощью BitLocker для проверки эффекта восстановления.

5. Щелкните Включить BitLocker рядом с диском C:, появляется предупреждение, нажмите Да.

6. Дождитесь, пока система проверит, соответствует ли компьютер условиям шифрования, в основном проверяется состояние чипа TPM 1.2.

7. Появляется предупреждение, в котором предлагается создать резервные копии важных данных, а также указывается, что скорость шифрования зависит от размера и фрагментации диска.

8. Затем BitLocker начинает подготовку к шифрованию. Как только все готово, появляется запрос на выбор расположения для сохранения ключа восстановления.

9. Я выбрал сохранить ключ восстановления на USB-флеш-накопитель, и система автоматически обнаруживает USB-устройство.

10. После сохранения ключа восстановления нажмите Начать шифрование, чтобы начать процесс шифрования.

После завершения шифрования вы увидите небольшую иконку замка на диске C:, что означает, что он зашифрован с помощью BitLocker. Кроме того, появится новая опция Приостановить защиту, которая в основном используется при обновлении BIOS, оборудования или операционной системы, чтобы временно отключить защиту данных. На флэш-накопителе, где хранится ключ восстановления, помимо обычного файла ключа восстановления, также будет .TPM файл с именем компьютера, который содержит хэш пароля владельца TPM.

Как обеспечить восстановление после аварий в Hyper-V?

Хотя BitLocker очень эффективно защищает физическое хранилище, в котором находятся файлы виртуальных машин Hyper-V, одной шифрации недостаточно для удовлетворения всех потребностей современных предприятий в защите данных. В реальной среде защита данных выходит за рамки шифрации — она также включает регулярное создание резервных копий и восстановление после сбоев.

Vinchin Backup & Recovery предназначен для обеспечения комплексной защиты данных и восстановления после чрезвычайных ситуаций в виртуализированных средах, включая среды, использующие Microsoft Hyper-V, VMware vSphere, XenServer, XCP-ng, oVirt, RHV, OpenStack, Proxmox, базы данных, NAS, серверы файлов, Linux & Windows Server и др. Программа предоставляет автоматическое резервное копирование, резервное копирование без установки агентов, варианты LAN/LAN-Free, удалённое копирование, мгновенное восстановление, устранение дублирования данных и архивирование в облаке. Благодаря шифрованию данных и защите от вымогателей обеспечивается двойная защита резервных копий виртуальных машин, также поддерживается простая миграция между Hyper-V и другими платформами.

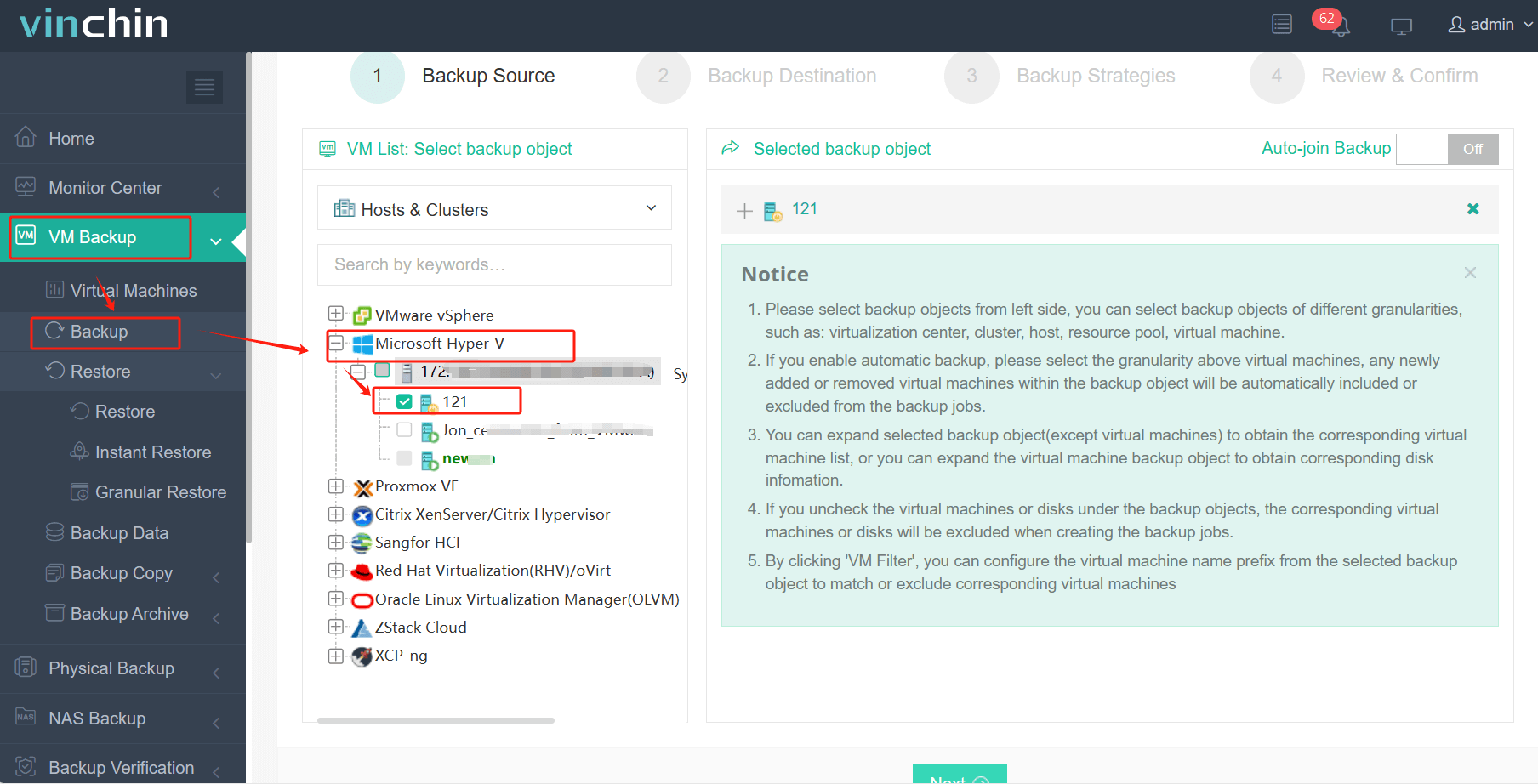

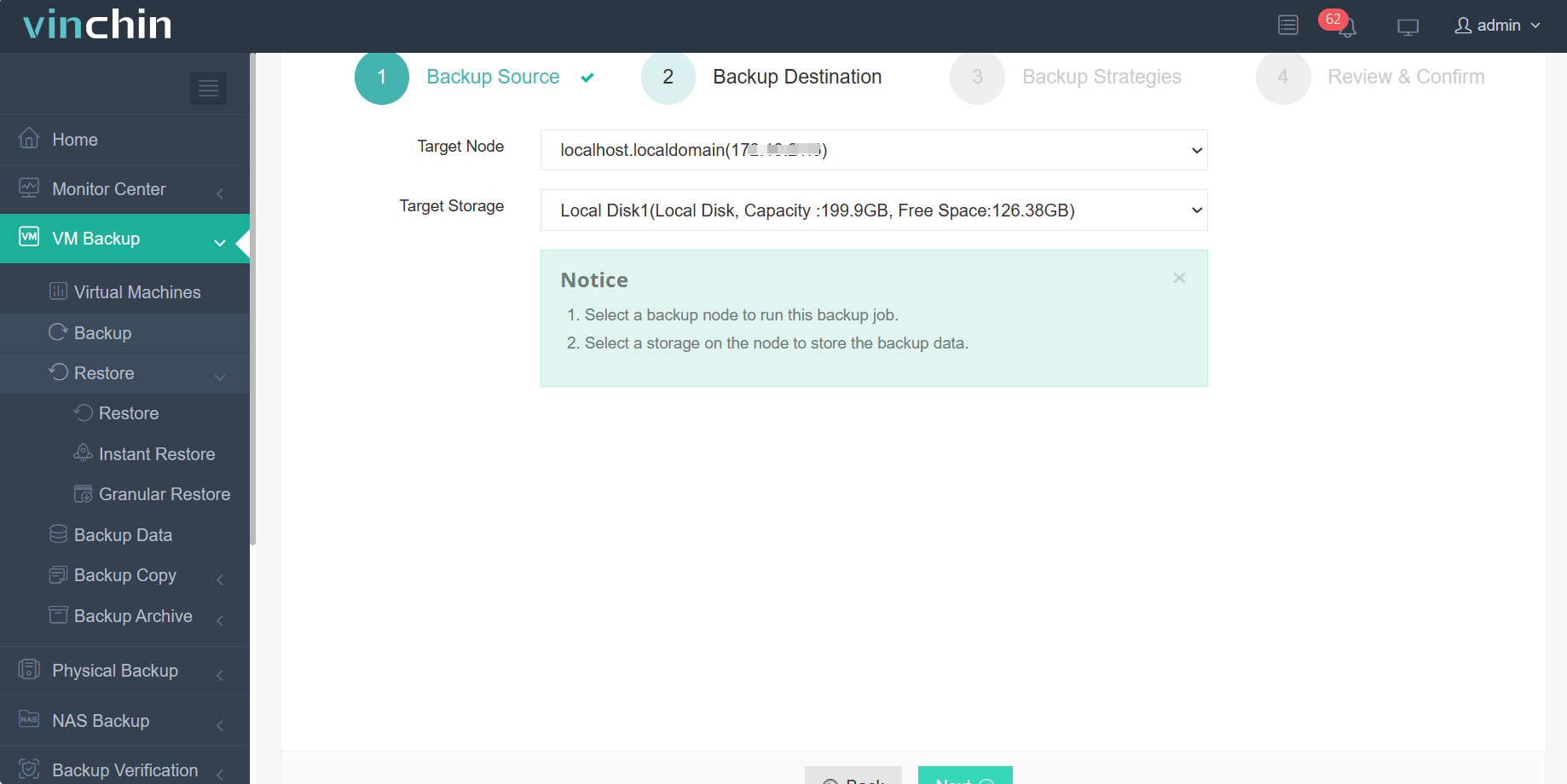

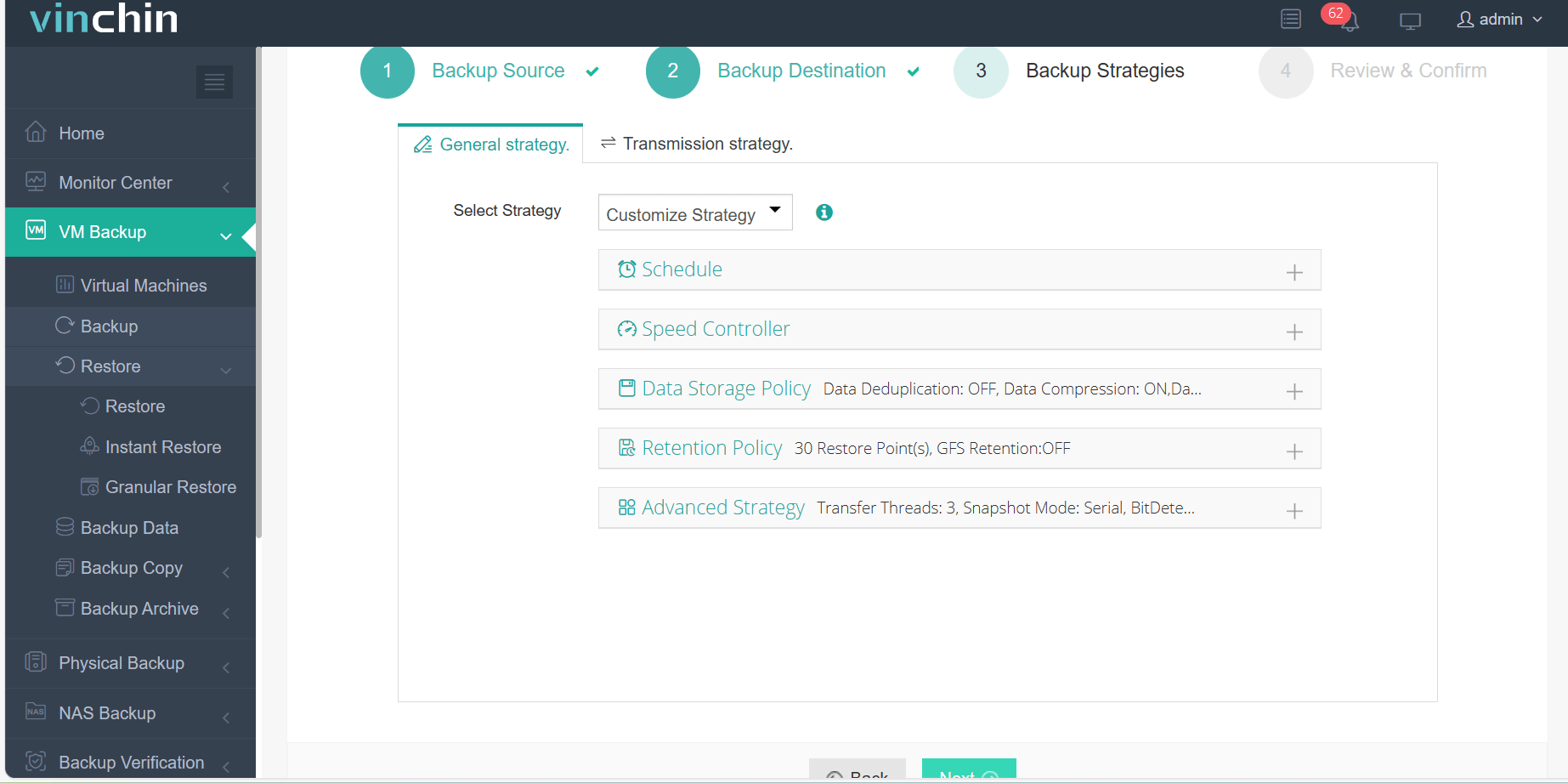

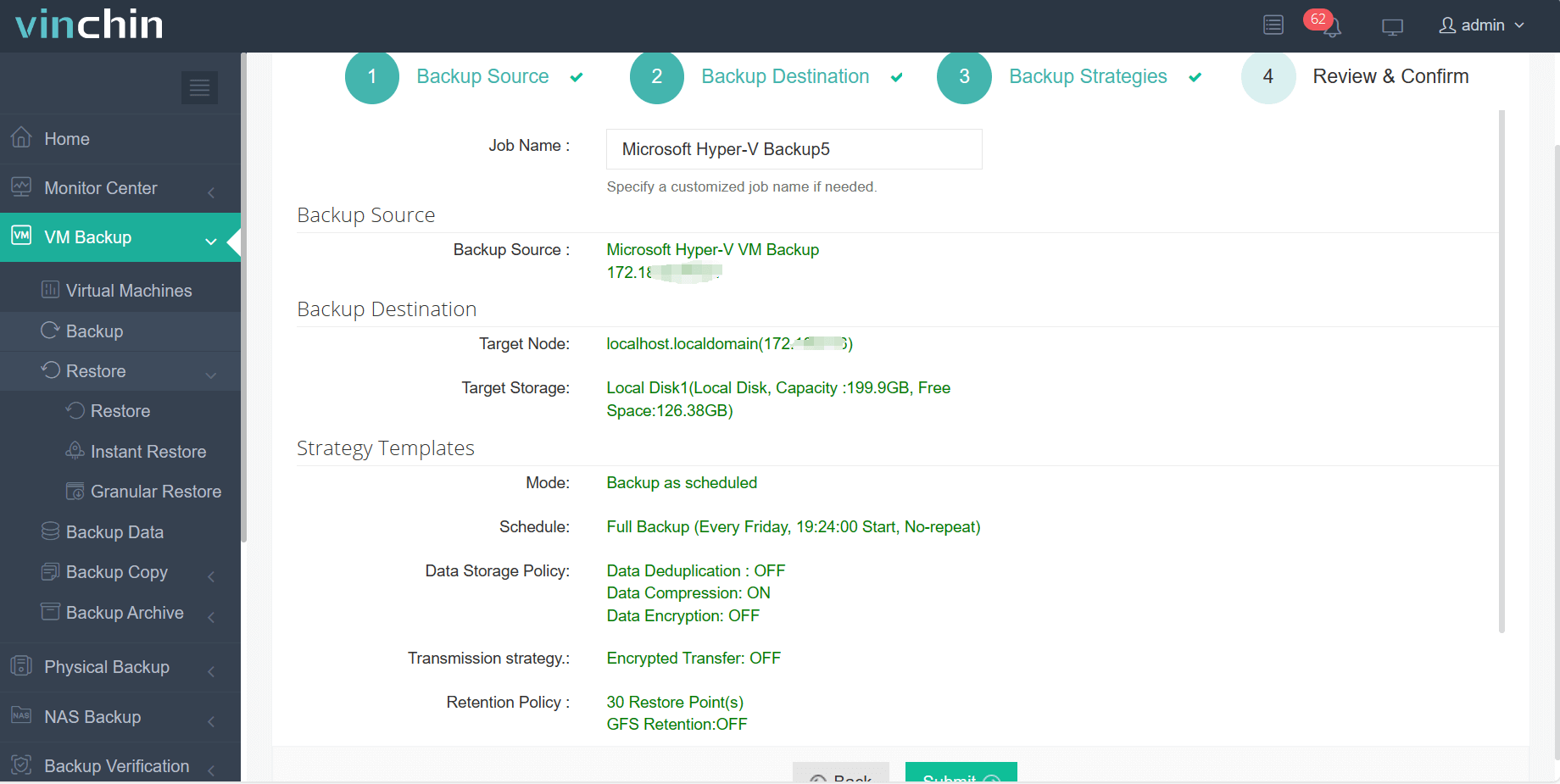

Резервное копирование виртуальных машин Hyper-V с помощью Vinchin Backup & Recovery состоит всего из 4 шагов:

1. Выберите объект резервного копирования.

2. Выберите “Backup Destination”.

3. Настройте “Backup Strategies”.

4. Просмотрите и нажмите“submit”.

Попробуйте все возможности этой надежной системы с бесплатным 60-дневным пробным периодом! Свяжитесь с нами и сообщите нам свои требования, и вы получите индивидуальное решение для вашей ИТ-инфраструктуры.

Часто задаваемые вопросы о шифровании Hyper-V

1. Как защитить данные с помощью зашифрованных файловых систем?

В Windows можно использовать систему шифрования файлов (EFS) для шифрования файлов и папок. EFS — это встроенная функция шифрования в Windows, которой очень просто пользоваться.

Вот шаги для шифрования папки с использованием EFS в Windows:

Щелкните правой кнопкой мыши папку, которую вы хотите зашифровать, и выберите пункт "Свойства".

На вкладке «Общие» нажмите кнопку «Дополнительно».

Установите флажок «Шифровать содержимое для защиты данных», а затем нажмите «ОК».

Нажмите «Применить» и выберите, следует ли шифровать подпапки и файлы.

2. Что такое vTPM в Hyper-V и как он используется?

vTPM (виртуальный доверенный модуль платформы) — это виртуальная версия оборудования TPM, которая хранит криптографические ключи и помогает безопасно включить BitLocker в виртуальных машинах. Он необходим для защищенных виртуальных машин и необязателен для общего использования.

Заключение

Шифрование этих объемов хранения с помощью BitLocker обеспечивает надежную и комплексную защиту от несанкционированного доступа, кражи и утечек данных. Полное шифрование всего объема с помощью BitLocker, в сочетании с проверками целостности системы через модуль TPM, гарантирует, что даже при физальном доступе злоумышленников к хранилищу или при компрометации хоста, данные остаются защищенными. Независимо от того, необходимо ли это для соблюдения нормативных требований или для усиления общего уровня безопасности вашей организации, использование BitLocker для дисков хранения Hyper-V является разумным и эффективным шагом на пути к комплексной защите данных.

поделиться: