-

Popularne typy ataków cybernetycznych

-

Różnica między odzyskiwaniem sieci a odzyskiwaniem po katastrofie

-

Jak odzyskać się po ataku kiberprzestępczym?

-

Uprość swoją cyberbezpieczeństwo dzięki Vinchin Backup & Recovery

-

Odbudowa po ataku kowolucyjnym często zadawane pytania

-

Podsumowanie

W dzisiejszym zdygitalizowanym świecie firmy napotykają coraz większe zagrożenie atakami hakerskimi. Ataki te nie tylko wpływają na bezpieczeństwo danych przedsiębiorstwa, ale mogą również prowadzić do utraty produktywności, strat finansowych i poważnego uszczerbku dla reputacji firmy. Dlatego zrozumienie rodzajów ataków kibernetycznych, ich skutków oraz sposobów odbudowy po ataku stało się kluczową częścią strategii bezpieczeństwa cybernetycznego organizacji.

Popularne typy ataków cybernetycznych

Ataki cybernetyczne przyjmują różne formy, z których każdy może mieć daleko idące skutki dla organizacji. Poniżej przedstawiono kilka najbardziej powszechnych i niszczycielskich typów ataków cybernetycznych:

Oprogramowanie złośliwe: Oprogramowanie złośliwe to rodzaj oprogramowania używanego do uszkadzania lub naruszania systemu komputerowego, kradzieży danych, uszkadzania systemu lub wykonywania innych złośliwych operacji bez wiedzy użytkownika.

Oprogramowanie wymuszające okup: Oprogramowanie wymuszające okup działa poprzez szyfrowanie kluczowych danych organizacji i żądanie okupu w zamian za ich odblokowanie. Tego typu atak jest zazwyczaj przeprowadzany w bardzo dyskretny sposób, a gdy organizacja zostanie zainfekowana, stoi przed dylematem: zapłacenia okupu lub utraty danych na zawsze.

Fishing: Fishing to wiadomość e-mail, SMS lub połączenie telefoniczne podszywające się pod legalną organizację, które ma na celu nakłonienie użytkownika do podania poufnych informacji lub pobrania złośliwego załącznika. Ten rodzaj ataku często wykorzystuje techniki inżynierii społecznej, aby uczynić cel bardziej wrażliwym.

Ataki typu Distributed Denial of Service (DDoS): Ataki tego typu wysyłają dużą liczbę nieprawidłowych żądań do atakowanego serwera, powodując jego przeciążenie i awarię, przez co usługi internetowe organizacji nie mogą正常nie działać.

Różnica między odzyskiwaniem sieci a odzyskiwaniem po katastrofie

Chociaż terminy „odzyskiwanie cybernetyczne” i „odzyskiwanie po katastrofie” są w niektórych przypadkach używane zamiennie, mają one różne ukierunkowania:

Odzyskiwanie po katastrofie

Odzyskiwanie po katastrofie skupia się na zapewnieniu szybkiego воз恢复 operacji biznesowych w przypadku poważnych incydentów, takich jak katastrofy naturalne, awarie systemów lub ataki cybernetyczne. Plan odzyskiwania po katastrofie koncentruje się na odzyskiwaniu systemów, ochronie danych i minimalizowaniu czasu przestoju.

Odzyskiwanie sieci

Odzyskiwanie sieci skupia się przede wszystkim na przywracaniu środowiska sieciowego, które zostało zaatakowane lub naruszone, zapewniając przywrócenie wszystkich komponentów i systemów sieciowych do normalnego funkcjonowania, zapobiegając wyciekowi danych i gwarantując bezpieczeństwo informacji.

Jak odzyskać się po ataku kiberprzestępczym?

Gdy przedsiębiorstwo doświadczy ataku kiberprzestępczego, szybki i skuteczny proces odzyskiwania jest kluczowy. Oto główne kroki:

⚡Szybka reakcja:

W razie wykrycia ataku natychmiast aktywuj plan reagowania na incydenty. Zidentyfikuj charakter i zakres naruszenia, objęte atakiem systemy oraz wdroź środki zabezpieczające, aby zapobiec dalszemu rozprzestrzenianiu się zagrożenia.

⚡Ogranicz atak:

Wyodrębnij zainfekowane systemy lub sieci, odłącz je od dostępu zewnętrznego i zapobiegaj dalszym wyciekom danych.

⚡Przywracanie danych z kopii zapasowej:

Jeśli system kopia zapasowych jest włączony, szybko przywróć dane z bezpiecznego i niezagrożonego źródła kopii zapasowej, aby zapewnić ciągłość działania.

⚡Przywracanie kluczowych operacji:

Zapewnij kontynuację działalności biznesowej przy użyciu rozwiązań backupowych, nawet jeśli niektóre systemy pozostają dotknięte.

⚡Zbadaj Źródło Ataku:

Przeprowadź szczegółową analizę, aby określić przyczynę problemu, zidentyfikować podatności i wdrożyć poprawki zapobiegające powtórzeniu się incydentu.

⚡Poprawa środków bezpieczeństwa:

Wzmacnianie bezpieczeństwa sieci poprzez aktualizację protokołów, podnoszenie świadomości pracowników w zakresie bezpieczeństwa, uaktualnianie zapór ogniowych oraz wdrażanie zaawansowanego szyfrowania danych.

Uprość swoją cyberbezpieczeństwo dzięki Vinchin Backup & Recovery

W dzisiejszym cyfrowym środowisku ochrona Twojej firmy przed zagrożeniami cyberprzestępczości jest kluczowa, a solidna strategia tworzenia kopii zapasowych i odzyskiwania danych to pierwsza linia obrony. Vinchin Backup & Recovery oferuje zaawansowane i niezawodne rozwiązanie z funkcjami takimi jak tworzenie kopii zapasowych bez agenta, natychmiastowe odzyskiwanie danych i wbudowana ochrona przed oprogramowaniem wymuszającym okup. Dzięki temu Twoje kluczowe dane pozostają bezpieczne, minimalizując przestoje i umożliwiając płynne działanie operacji, nawet w razie incydentów cybernetycznych.

Dostosowany do środowisk wirtualnych, Vinchin obsługuje platformy takie jak Proxmox, VMware, Hyper-V, XenServer, XCP-ng, oVirt, RHV i inne. Oferuje elastyczne tworzenie kopii zapasowych maszyn wirtualnych, szybką restaurację oraz płynną migrację V2V, umożliwiając przedsiębiorstwom łatwe ochronianie, zarządzanie i odzyskiwanie danych wirtualnych.

Proste kroki, aby utworzyć kopię zapasową maszyn wirtualnych

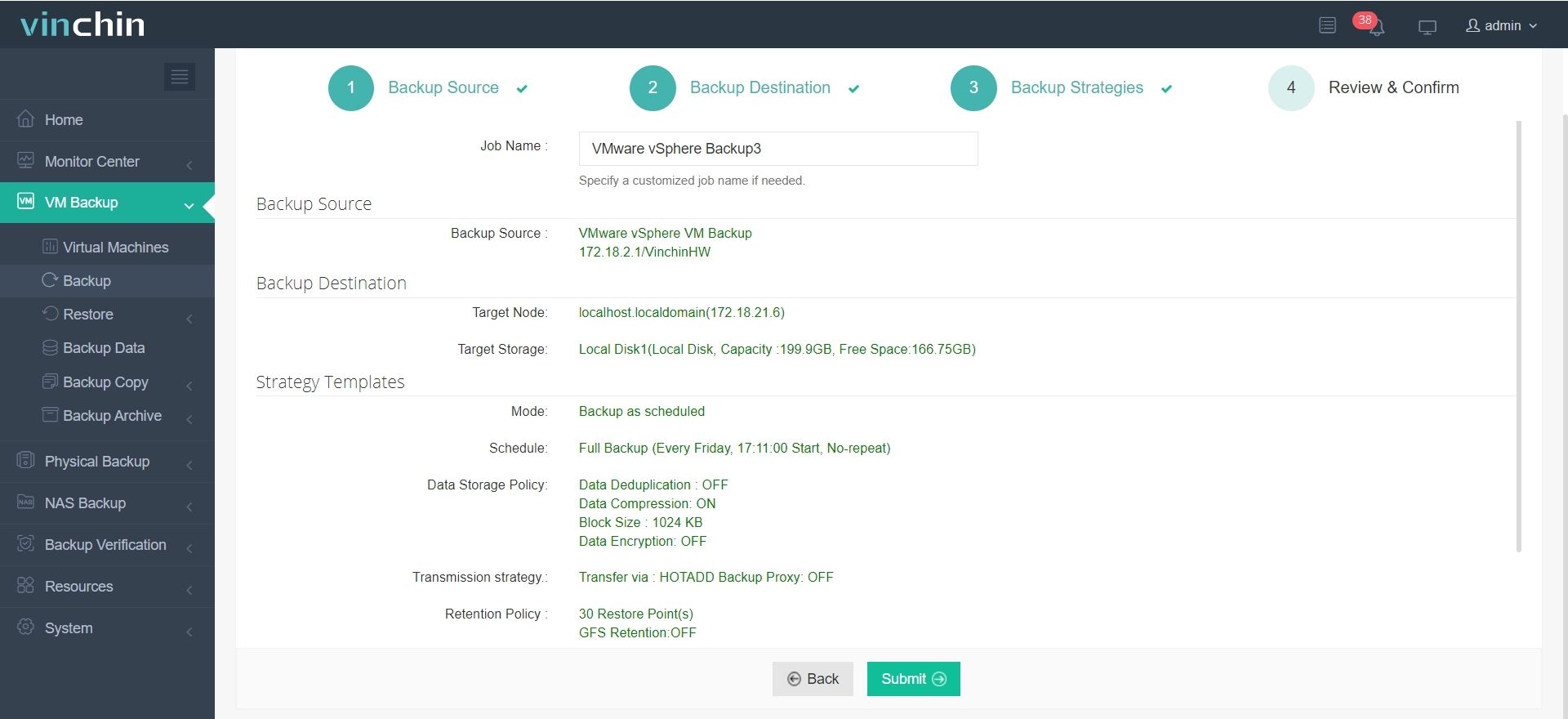

Proces ten jest ułatwiony dzięki Vinchin, który wymaga jedynie kilku prostych kroków:

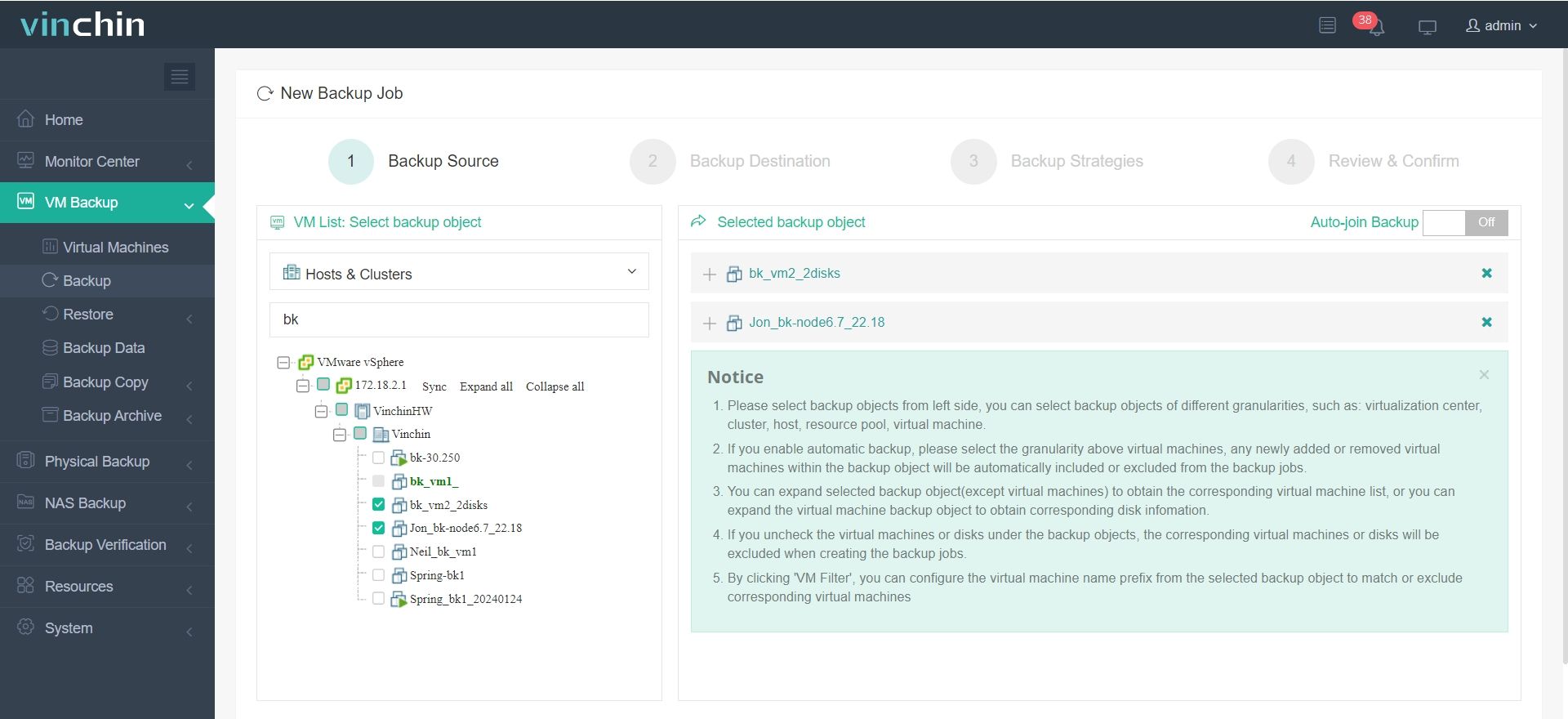

✅ 1. Wybierz maszyny wirtualne na hoście

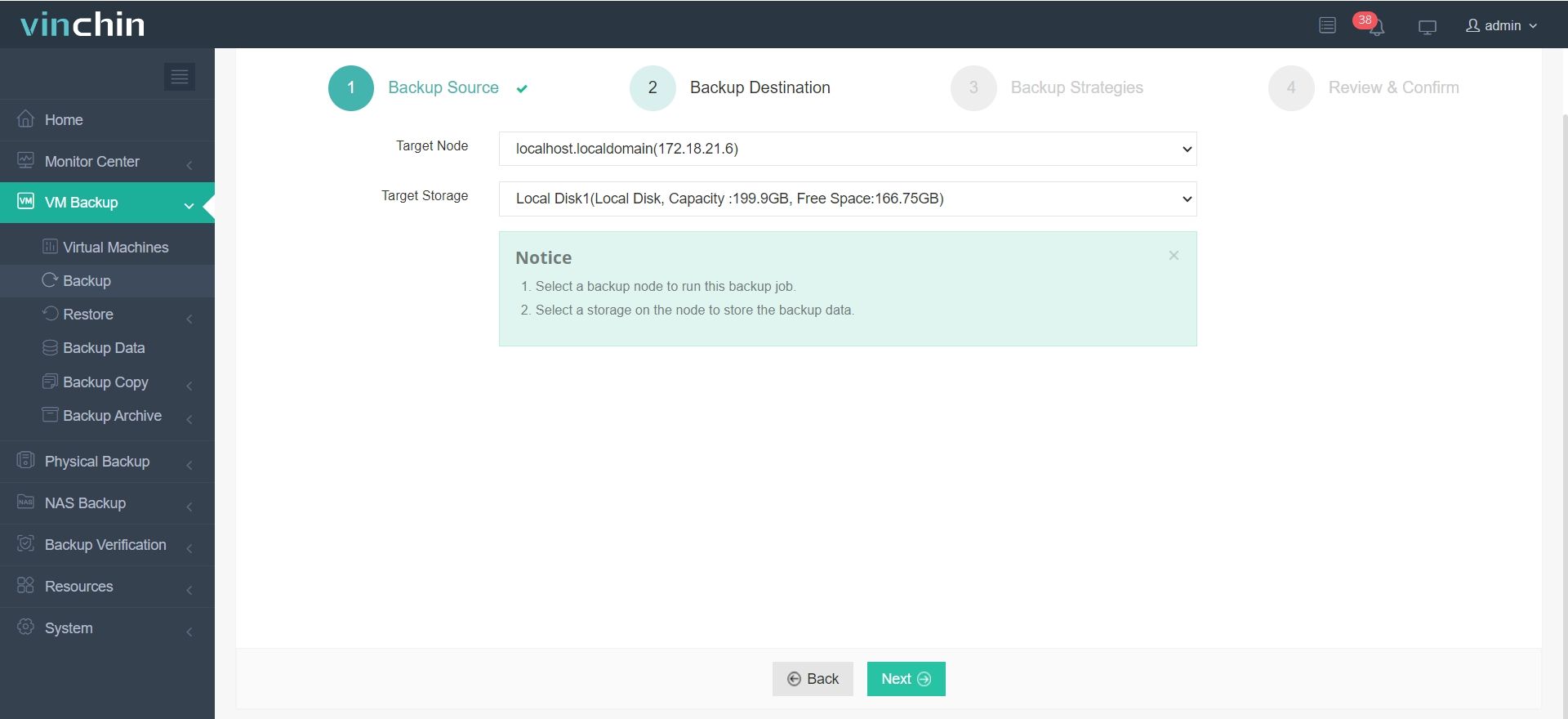

✅ 2. Wybierz miejsce docelowe kopii zapasowej

✅ 2. Wybierz miejsce docelowe kopii zapasowej

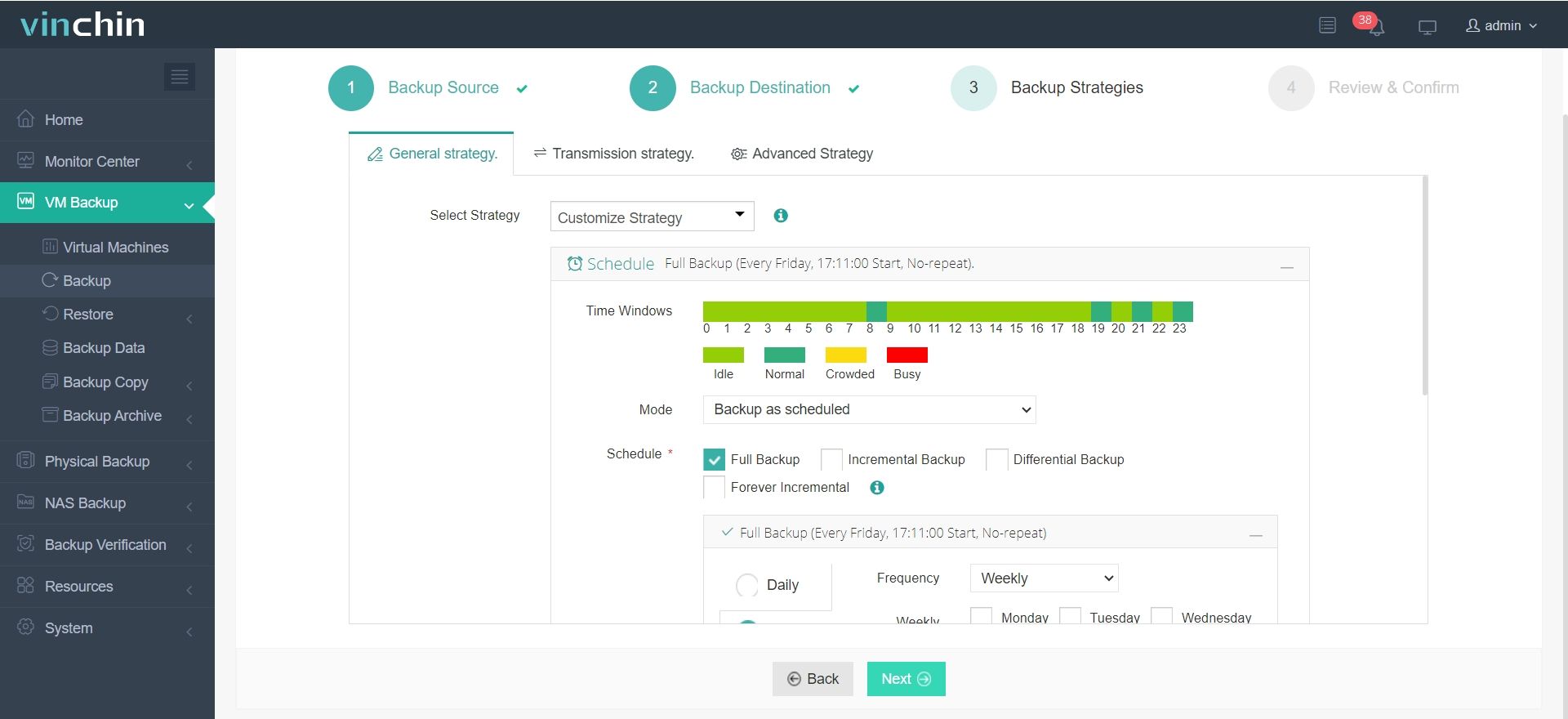

✅ 3. Wybierz Strategię Backupu

✅ 3. Wybierz Strategię Backupu

✅ 4. Wyślij zadanie i pozwól, aby Vinchin wykonał swoją pracę

✅ 4. Wyślij zadanie i pozwól, aby Vinchin wykonał swoją pracę

Aby ułatwić podjęcie decyzji, Vinchin oferuje 60-dniowy okres próbny za darmo, pozwalając użytkownikom na zapoznanie się z jego zaawansowanymi funkcjami tworzenia kopii zapasowych i odzyskiwania danych w środowisku rzeczywistym. Nie przegap szansy, by zabezpieczyć swoją firmę dzięki Vinchin! Zapraszamy do skontaktowania się z nami!!!!

Odbudowa po ataku kowolucyjnym często zadawane pytania

P1: Jakie znaczenie ma ochrona danych i jakie są środki ochrony?

A1: Wzmacnianie technologii szyfrowania danych, aby zapewnić, że nawet w przypadku ich kradzieży, trudno je będzie odszyfrować.

Zaimplementuj surowe zasady kontroli dostępu, aby ograniczyć dostęp do informacji poufnych.

Q2: Jaka jest rola planu kontynuacji działalności (BCP)?

A2: Opracuj szczegółowy plan kontynuacji działalności, aby zapewnić możliwość kontynuowania działania lub szybkiego powrotu do działania krytycznych funkcji biznesowych w przypadku ataku.

Przetestuj i zaktualizuj plan BCP, aby zapewnić jego skuteczność i możliwość zastosowania w razie faktycznego stanu nadzwyczajnego.

Podsumowanie

Wnioskiem jest, że ochrona firm przed zagrożeniami cybernetycznymi wymaga skutecznej strategii tworzenia kopii zapasowych i odzyskiwania danych. Vinchin Backup & Recovery oferuje niezawodne rozwiązanie, które gwarantuje ochronę danych, minimalizuje przestoje i ułatwia płynne odzyskiwanie, wzmocniając cyberbezpieczeństwo i odporność operacyjną organizacji.

Udostępnij na: