-

Czym jest polityka backupu ISO 27001 ?

-

Znaczenie normy ISO 27001 dla przedsiębiorstw

-

Jak przedsiębiorstwa mogą chronić dane, aby spełnić normy ISO 27001?

-

Współpraca z Vinchin w celu wzmocnienia ochrony danych

-

Zasady tworzenia kopii zapasowych ISO 27001 — Często zadawane pytania

-

Podsumowanie

Z szybkim rozwojem technologii informacyjnych organizacje stają się coraz bardziej zależne od systemów IT, ponieważ technologia informacyjna przenika niemal wszystkie aspekty życia społecznego i codziennego na całym świecie. W związku z tym ochrona informacji oraz zapobieganie ich uszkodzeniu i wyciekowi stały się pilnymi problemami współczesnych organizacji.

Aby sprostać tym wyzwaniom, wprowadzono certyfikację ISO 27001. Jest to certyfikacja systemu zarządzania bezpieczeństwem informacji (ISMS), która skutecznie zapewnia wiarygodność przedsiębiorstw w zakresie bezpieczeństwa informacji, zmniejsza ryzyko wycieku danych i lepiej chroni dane kluczowe.

Czym jest polityka backupu ISO 27001 ?

ISO 27001 jest certyfikatem systemu zarządzania bezpieczeństwem informacji przyjętym przez Międzynarodową Organizację Normalizacyjną (ISO) z brytyjskiego standardu BS 7799-2. Obejmuje ona różne aspekty zarządzania bezpieczeństwem informacji, w tym tworzenie polityk, strukturę organizacyjną, zarządzanie ryzykiem, szkolenia oraz komunikację.

Standard ISO/IEC 27001 ogólnie ujmuje kwestie bezpieczeństwa informacji i zawiera najlepsze praktyki oraz zasady dla wdrażania, utrzymywania i zarządzania bezpieczeństwem informacji w organizacjach. Stanowi również podstawę do certyfikacji przez niezależną trzecią stronę.

System zarządzania bezpieczeństwem informacji ISO 27001 jest obecnie najbardziej rozpowszechnionym i międzynarodowym rozwiązaniem w zakresie bezpieczeństwa informacji. Jako reprezentatywny standard dla systemów zarządzania bezpieczeństwem informacji, został powszechnie przyjęty i uznany na całym świecie, dostarczając organizacjom wszystkich typów i rozmiarów skutecznej metody zarządzania zagadnieniami dotyczącymi bezpieczeństwa informacji.

Znaczenie normy ISO 27001 dla przedsiębiorstw

(1) Wzmacnianie możliwości zarządczych

ISO 27001 zapewnia przedsiębiorstwom zorganizowany system zarządzania ryzykiem związanym z bezpieczeństwem informacji. Wdrożenie tego standardu pozwala organizacjom identyfikować podatności, wprowadzać skuteczne zabezpieczenia oraz zapewniać zgodność z wymogami regulacyjnymi. Takie podejście nie tylko poprawia zarządzanie ryzykiem, ale także upraszcza procesy wewnętrzne, zwiększając ogólną efektywność operacyjną. W rezultacie przedsiębiorstwa lepiej radzą sobie z ochroną poufnych danych, minimalizują zakłócenia i dostosowują się do zmieniających się zagrożeń.

(2) Budowanie zaufania i konkurencyjności

Uzyskanie certyfikatu ISO 27001 pokazuje, że firma zobowiązała się do ochrony informacji i utrzymania wysokich standardów bezpieczeństwa. Taka gwarancja buduje zaufanie klientów, partnerów i interesariuszy, czyniąc organizację preferowanym wyborem na konkurencyjnych rynkach. Pokazując swoje zaangażowanie w ochronę danych, przedsiębiorstwa mogą wyróżnić się spośród konkurencji, wzmocnić swoje miejsce na rynku i przyciągnąć więcej możliwości biznesowych.

(3) Standaryzacja operacji

ISO 27001 sprzyja spójności w działaniach dotyczących bezpieczeństwa dzięki promowaniu ujednoliconych zasad, procedur i kontroli. Zapewnia to jednolite podejście wszystkich pracowników do zarządzania bezpieczeństwem informacji w całej organizacji. Ujednolicone operacje zmniejszają prawdopodobieństwo błędów i niekonsekwencji, poprawiając jakość i niezawodność procesów biznesowych.

(4) Wsparcie zrównoważonego rozwoju IT

Kluczową zaletą normy ISO 27001 jest nacisk na ciągłą poprawę, co odpowiada zrównoważonym praktykom IT. Regularnie przeglądając i aktualizując środki bezpieczeństwa, przedsiębiorstwa mogą utrzymać odporność na pojawiające się zagrożenia, optymalizując jednocześnie wykorzystanie zasobów.

Jak przedsiębiorstwa mogą chronić dane, aby spełnić normy ISO 27001?

1. Utworzyć system zarządzania bezpieczeństwem informacji (ISMS)

Organizacje powinny utworzyć system zarządzania bezpieczeństwem informacji (ISMS) zgodny z wymaganiami normy ISO 27001. Przeprowadzając oceny ryzyka, mogą one identyfikować zagrożenia bezpieczeństwa i podatności danych, szacować ich skutki i prawdopodobieństwo wystąpienia oraz wdrażać odpowiednie środki kontrolne. Należy jednoznacznie określić zakres bezpieczeństwa informacji oraz zapewnić zaangażowanie kierownictwa i pracowników w zarządzanie bezpieczeństwem poprzez politykę i cele bezpieczeństwa.

2. Uprawienia dostępu

Aby chronić dane wrażliwe, przedsiębiorstwa muszą wdrożyć surowe polityki kontroli dostępu, w tym zasadę minimalnych uprawnień, aby zapewnić pracownikom dostęp wyłącznie do danych i systemów objętych ich obowiązkami. Ponadto, uwierzytelnienie wieloskładnikowe (MFA) może wzmocnić bezpieczeństwo logowania, a działania użytkowników powinny być audytowane za pomocą dzienników, aby szybko wykrywać i reagować na nieprawidłowości.

3. Ochrona danych i szyfrowanie

Przedsiębiorstwa powinny klasyfikować dane i wdrażać odpowiednie środki ochrony w zależności od ich wrażliwości, takie jak szyfrowanie danych w ruchu i w stanie spoczynku (używając silnych algorytmów szyfrowania, takich jak AES). Należy ustalić regularne procesy kopii zapasowych lokalnych i kopii zapasowych zdalnych, aby zapewnić szybkie przywrócenie krytycznych danych w razie katastrofy, unikając przerw w działalności firmy.

4. Bezpieczna infrastruktura IT

Zabezpieczenie infrastruktury IT ma kluczowe znaczenie dla zgodności z normą ISO 27001. Obejmuje to ochronę granic sieci za pomocą zapór i systemów wykrywania intruzów (IDS), regularne aktualizowanie systemów i oprogramowania w celu usuwania luk bezpieczeństwa oraz wzmocnienie zabezpieczeń fizycznych, takich jak kontrole dostępu i urządzenia monitorujące, chroniące sprzęt i centra danych.

5. Szkolenie i świadomość pracowników

Pracownicy są pierwszą linią obrony w zakresie bezpieczeństwa informacji. Organizacje powinny regularnie przeprowadzać szkolenia z zakresu świadomości bezpieczeństwa, aby nauczyć pracowników rozpoznawania phishingowych e-maili, ochrony haseł oraz przestrzegania polityk bezpieczeństwa firmy. Symulowane ćwiczenia mogą sprawdzić zdolność pracowników do reagowania na zagrożenia bezpieczeństwa, zapewniając, że posiadają oni niezbędną świadomość i umiejętności.

6. Dokumentacja i prowadzenie zapisów

Dokumentacja stanowi podstawę zgodności z normą ISO 27001. Przedsiębiorstwa muszą rejestrować wszystkie plany zarządzania ryzykiem, polityki bezpieczeństwa, procedury oraz działania szkoleniowe, a także przechowywać raporty z audytów wewnętrznych i ocen zewnętrznych. Kompleksowa dokumentacja służy nie tylko jako dowód zgodności, ale również jako istotny punkt odniesienia dla optymalizacji systemu bezpieczeństwa informacji.

Współpraca z Vinchin w celu wzmocnienia ochrony danych

Podczas współpracy z trzecimi stronami przedsiębiorstwa powinny przeprowadzać przeglądy bezpieczeństwa, aby upewnić się, że spełniają odpowiednie standardy. Vinchin Backup & Recovery dostarcza przedsiębiorstwom niezawodne i wydajne rozwiązanie do ochrony danych, zgodne ze standardami RODO. Korzystając z zaawansowanych technologii Vinchin, firmy mogą poprawić swoje procesy tworzenia kopii zapasowych i odzyskiwania danych, zapewniając bezpieczeństwo i możliwość odzyskania kluczowych informacji w każdej sytuacji.

Obsługuje różne platformy wirtualne, takie jak VMware, Hyper-V, XenServer, Proxmox, XCP-ng itp., oraz bazy danych, serwery NAS, serwery plików, Linux i Windows Server itp., oferując zaawansowane funkcje, takie jak automatyczne kopie zapasowe, kopie zapasowe bez agentów, opcje LAN/LAN-Free, kopiowanie poza lokalizację, szybkie odzyskiwanie, redukcję danych i archiwizację w chmurze. Dodatkowo umożliwia migrację maszyn wirtualnych między różnymi hypervisorami zapewniając płynne przejścia w środowiskach wirtualnych.

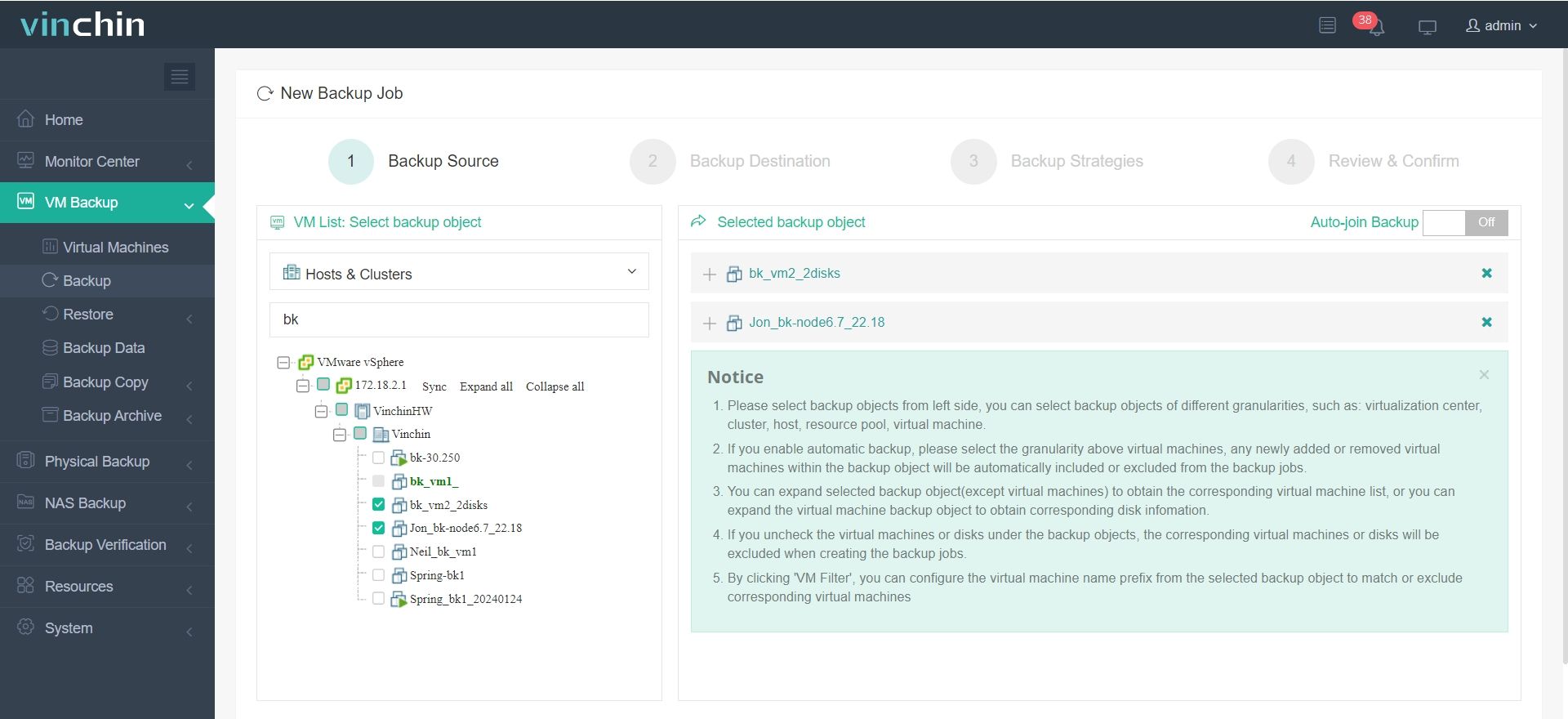

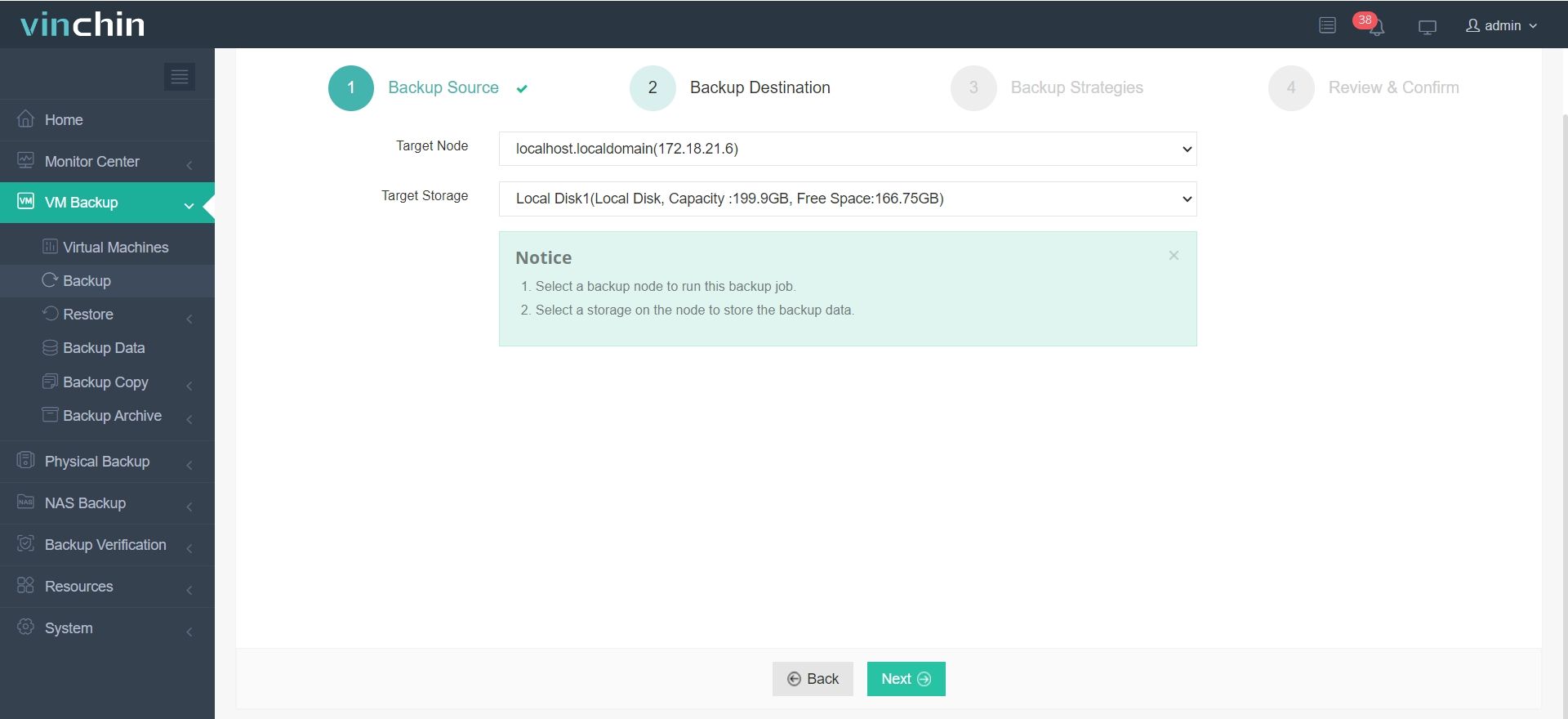

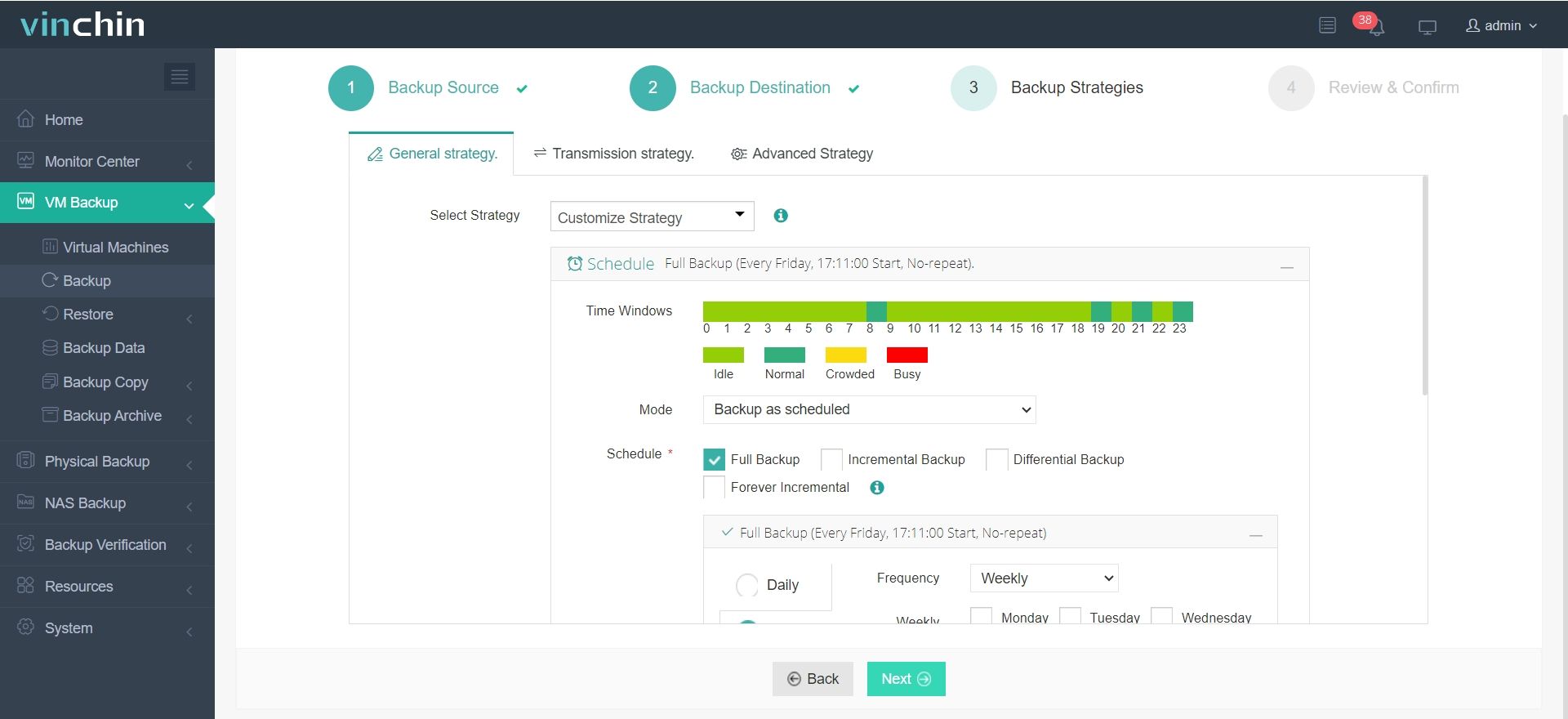

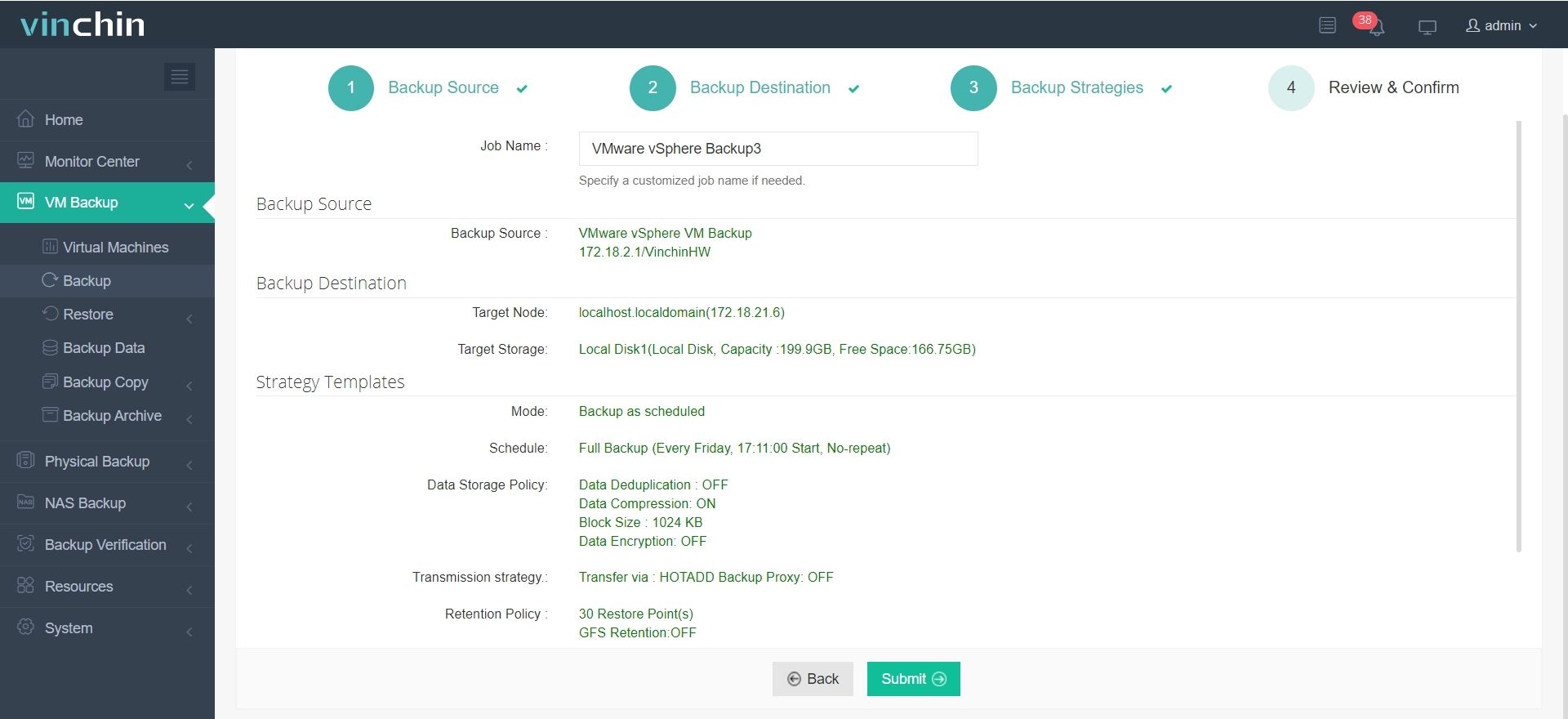

W celu wykonania kopii zapasowej maszyny wirtualnej w programie Vinchin Backup & Recovery wystarczą 4 kroki:

1. Wybierz obiekt kopii zapasowej.

2. Wybierz miejsce docelowe kopii zapasowej.

3. Skonfiguruj strategie tworzenia kopii zapasowych.

4.Przejrzyj i prześlij zlecenie.

Odkryj siłę tego kompleksowego systemu osobiście, korzystając z bezpłatnego 60-dniowego okresu próbnego! Zostaw swoje konkretne potrzeby, a otrzymasz spersonalizowane rozwiązanie idealnie dopasowane do Twojego środowiska IT.

Zasady tworzenia kopii zapasowych ISO 27001 — Często zadawane pytania

1. P: Jaka jest różnica między zasadami tworzenia kopii zapasowych a planem kontynuacji działalności?

Polityka tworzenia kopii zapasowych koncentruje się na ochronie danych poprzez regularne wykonywanie kopii zapasowych, podczas gdy plan kontynuacji działalności (BCP) jest szerszą strategią, która obejmuje tworzenie kopii zapasowych i odzyskiwanie danych, ale także porusza inne aspekty utrzymywania kluczowych operacji biznesowych (np. personel, obiekty, komunikacja) w czasie kryzysu. Polityka tworzenia kopii zapasowych jest elementem planu BCP.

2. Q: Jaka jest różnica między kopią zapasową a archiwizacją?

Kopia zapasowa to proces tworzenia kopii aktualnych danych w celu zabezpieczenia przed ich utratą, uszkodzeniem lub katastrofą. Wykonywana jest zazwyczaj regularnie (np. codziennie, tygodniowo) i dotyczy danych, które są aktualnie używane. Archiwizacja natomiast to długoterminowe przechowywanie danych, które nie są już aktywnie wykorzystywane, ale mogą wymagać zachowania z powodów prawnych, regulacyjnych lub historycznych. Dane zarchiwizowane są zazwyczaj rzadziej uzyskiwane i mogą nie podlegać takim samym wymaganiom czasu odzyskiwania jak dane kopii zapasowych.

Podsumowanie

Certyfikat ISO 27001 reprezentuje solidny system zarządzania i zabezpieczania informacji w dzisiejszym świecie opartym na danych. Wdrażając jego zasady, organizacje mogą poprawić możliwości zarządcze, budować zaufanie oraz standaryzować operacje. Ponadto zgodność z normą ISO 27001 zwiększa odporność na zagrożenia cybernetyczne i wspiera zrównoważony rozwój IT.

Za pomocą Vinchin firmy mogą zapewnić bezpieczeństwo danych, zmniejszyć ryzyko wycieków i utrzymać ciągłość działania w dynamicznie zmieniającym się środowisku technologicznym.

Udostępnij na: