-

¿Cuál es la contraseña predeterminada para el usuario root?

-

¿Cómo restablecer la contraseña del administrador de Proxmox?

-

Fortalecimiento de la seguridad y mejores prácticas

-

Copia de seguridad y recuperación confiable para Proxmox VE con Vinchin

-

Preguntas frecuentes sobre el inicio de sesión predeterminado de Proxmox

-

Conclusión

Comprender el inicio de sesión como root y la gestión de contraseñas en Proxmox VE es fundamental para operaciones seguras. Proxmox VE no se suministra con una contraseña root preestablecida. Usted la configura durante la instalación. Perder el acceso root puede interrumpir los servicios. Este artículo muestra cómo verificar los datos de inicio de sesión, restablecer credenciales perdidas mediante el acceso a la consola y aplicar medidas de endurecimiento de seguridad.

¿Cuál es la contraseña predeterminada para el usuario root?

Proxmox VE no incluye una contraseña predeterminada para root. Durante la instalación, debe especificar una contraseña segura y un correo electrónico para notificaciones. El instalador solicita: “Se debe especificar la contraseña del superusuario (root) y una dirección de correo electrónico”. Si ve un mensaje de inicio de sesión en https://<your-server-ip>:8006, use root y la contraseña que eligió durante la instalación.

Incluir credenciales codificadas directamente en scripts automatizados o en cloud-init para máquinas virtuales invitadas difiere de las credenciales del host. Para plantillas de máquinas virtuales invitadas, se puede inyectar una contraseña de administrador mediante preseed o cloud-init. Siempre audite esos scripts para evitar contraseñas débiles no deseadas o exposiciones. Para instalaciones de Proxmox VE en el host, no existe ninguna predeterminada ni alternativa: si se olvidan las credenciales, será necesario restablecerlas mediante la consola o los pasos de recuperación.

Los administradores deben almacenar la contraseña de root de forma segura utilizando bóvedas o gestores de contraseñas. Si un equipo de automatización instala Proxmox VE, asegúrese de que utilicen una contraseña fuerte y única. Evite reutilizar contraseñas de servicios o personales. Credenciales débiles de root exponen el hipervisor y todas las máquinas virtuales alojadas. Implemente políticas que exijan la rotación periódica y la auditoría del acceso al almacenamiento de contraseñas.

¿Cómo restablecer la contraseña del administrador de Proxmox?

Puede restablecer la contraseña de root cuando tenga acceso por consola o fuera de banda. Proxmox VE se ejecuta sobre Debian; se aplican los métodos estándar de recuperación de Linux. Asegúrese de tener acceso directo por consola, IPMI u otro acceso OOB antes de comenzar. Registre estos procedimientos en manuales operativos para evitar sorpresas durante un incidente.

Método 1. Modo de usuario único mediante GRUB

Interrumpe el menú GRUB: presiona e en la entrada de arranque de Proxmox VE. Localiza la línea que comienza con linux. Añade rw init=/bin/bash para habilitar un shell Bash con acceso de lectura y escritura como root. Arranca presionando Ctrl+X o F10. Una vez en el shell, vuelve a montar la raíz con permisos de lectura y escritura explícitamente: mount -o remount,rw /. Ejecuta passwd para establecer una nueva contraseña de root. Después de restablecerla, ejecuta exec /sbin/init o reboot -f para continuar con el arranque normal.

Para grupos ZFS raíz, importe antes de montar: tras acceder a la consola, ejecute zpool import -f rpool y luego mount -o remount,rw / si es necesario. Confirme que los nombres de sistemas de archivos coincidan con su configuración. Use este método solo cuando pueda acceder directamente a la consola, ya que las sesiones remotas podrían no permitir la interacción con GRUB.

Abra una shell de root: sudo -i. Para raíz ZFS: zpool import -f -R /mnt rpool (grupo predeterminado rpool).Para LVM ext4/XFS: identifique el grupo de volúmenes mediante vgscan y actívelo.Montar el sistema de archivos raíz: mount /dev/pve/root /mnt o mount -o subvol=@ rpool/ROOT/<version> /mnt para BTRFS/ZFS.Chroot: chroot /mnt luego passwd para establecer la contraseña de root.Salir, desmontar sistemas de archivos: umount -R /mnt, zpool export rpool. Reiniciar.CD en vivo o medio de rescate

Arranque desde un ISO en vivo que admita ZFS y LVM (por ejemplo,g.SystemRescue o Ubuntu Live).Abra una shell raíz: sudo -i.Confirme que el acceso a la consola funciona con la nueva contraseña.Nombres de grupos de documentos y puntos de montaje en las guías de recuperación.

Proxmox VE utiliza GRUB de forma predeterminada, incluso en sistemas UEFI. Las configuraciones con systemd-boot son poco comunes en Proxmox VE. Ajuste las ediciones del gestor de arranque en consecuencia si son personalizadas. Para BIOS con GRUB, se aplican las ediciones de GRUB mencionadas anteriormente. Para UEFI con GRUB, el proceso es similar. Para gestores de arranque alternativos, consulte su documentación. Verifique siempre qué gestor de arranque utiliza el host antes de intentar el Método 1.

Fortalecimiento de la seguridad y mejores prácticas

Proteger las interfaces de inicio de sesión de Proxmox VE reduce el riesgo de acceso no autorizado. Siga los principios de menor privilegio y defensa en profundidad.

1. Desactivar el inicio de sesión root por SSH

Edite /etc/ssh/sshd_config: establezca PermitRootLogin no o como mínimo PermitRootLogin prohibit-password. Utilice el inicio de sesión basado en claves para los usuarios administradores. Reinicie SSH: systemctl restart sshd. Asegúrese de que las cuentas de administrador pertenezcan al grupo correcto y tengan derechos sudo. Esto evita el acceso directo root por SSH y exige responsabilidad.

2. Utilice autenticación centralizada

Integre con dominios LDAP/AD mediante el servidor de autenticación Proxmox VE. Cree usuarios administradores individuales, asigne roles mediante Datacenter > Permissions. Evite cuentas compartidas. Aproveche la automatización de la API REST para la gestión de usuarios. Exija 2FA para todas las cuentas de administrador. Proxmox admite los métodos OATH (TOTP) y YubiKey. Requiera 2FA antes de habilitar el acceso a la interfaz web y SSH si es posible.

3. Habilitar la autenticación de dos factores

Navegue en la interfaz gráfica: haga clic en el usuario (por ejemplo, root@pam), seleccione TFA, genere la clave OATH y escanee el código QR con una aplicación autenticadora. Habilite el 2FA en el ámbito PAM en Datacenter > Authentication. Advertencia: configure las claves antes de aplicar esta medida para evitar bloqueos. Documente los procedimientos de recuperación (por ejemplo, mediante pveum user tfa delete root@pam) en caso de pérdida de claves.

4. Controles de acceso a la red

Restrinja el acceso al puerto 8006 (interfaz web) y al puerto 22 (SSH) mediante reglas de firewall. Utilice el firewall de Proxmox VE o herramientas basadas en el host como iptables/nftables. Permita únicamente subredes de gestión o hosts VPN/salto. Evite exponer directamente las interfaces de gestión a Internet. Use hosts bastión para la administración remota. Limite las IPs de origen siempre que sea posible. Documente las políticas de firewall en los diagramas de red.

5. Cifrar las comunicaciones

Utilice certificados TLS válidos para la interfaz web. Reemplace los certificados autofirmados con certificados de una CA interna o de Let’s Encrypt mediante un proxy inverso. Asegúrese de que SSH utilice cifrados seguros y desactive los protocolos obsoletos. Audite regularmente la configuración de SSH con herramientas como ssh-audit.

6. Gestión de parches

Actualice regularmente Proxmox VE mediante apt update && apt dist-upgrade, utilizando el repositorio empresarial si está disponible. Suscríbase o utilice repositorios comunitarios probados. Planifique ventanas de mantenimiento. Automatice las actualizaciones con notificaciones para los equipos de operaciones. Pruebe las actualizaciones en clústeres de preproducción antes de implementarlas en producción.

7. Registro y supervisión

Habilite el registro centralizado de intentos de autenticación, inicios de sesión SSH e interfaces gráficas. Integre con soluciones SIEM. Supervise intentos repetidos de inicio de sesión fallidos. Configure alertas para eventos sospechosos. Utilice los registros de auditoría integrados de Proxmox y herramientas externas. Revise periódicamente los registros como parte de las operaciones de seguridad.

8. Integración de copias de seguridad y recuperación

Asegúrese de que soluciones de copia de seguridad como Vinchin se integren con Proxmox VE. Las copias de seguridad regulares protegen contra la pérdida de datos y también permiten la recuperación si una mala configuración le impide el acceso. Almacene las copias de seguridad fuera del sitio o en segmentos de red separados. Valide las copias de seguridad mediante restauraciones de prueba. Documente los horarios de copia de seguridad y las políticas de retención acordes a las necesidades del negocio.

Copia de seguridad y recuperación confiable para Proxmox VE con Vinchin

Vinchin ofrece una protección sólida de máquinas virtuales que se adapta bien a los entornos Proxmox. Vinchin Backup & Recovery es una solución profesional y de nivel empresarial para la copia de seguridad de máquinas virtuales. Funciona de forma nativa con Proxmox VE, por lo tanto puedes hacer copias de seguridad de máquinas virtuales sin adaptadores adicionales.

Además, utiliza duplicación y compresión para ahorrar espacio de almacenamiento, al tiempo que admite destinos locales, remotos o en la nube. Asimismo, Vinchin ofrece una consola central para facilitar la configuración y programación de tareas, y aplica políticas de limitación para que las copias de seguridad no afecten el rendimiento. Por otra parte, Vinchin registra eventos y notifica a los administradores sobre cualquier problema, lo cual ayuda a supervisar el estado de las copias de seguridad. Finalmente, dado que se puede escalar a través de múltiples sitios, puede confiar en una recuperación rápida y confiable para su entorno Proxmox.

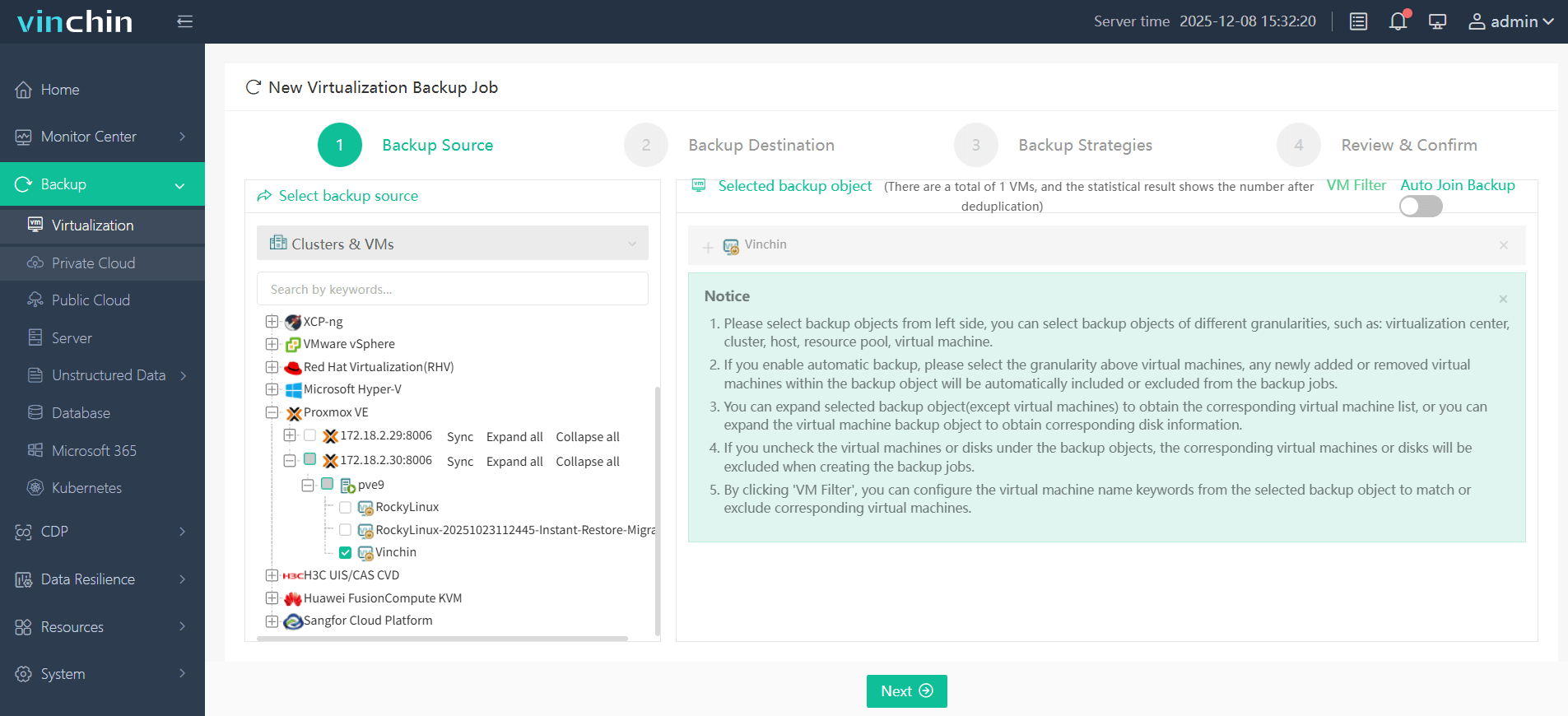

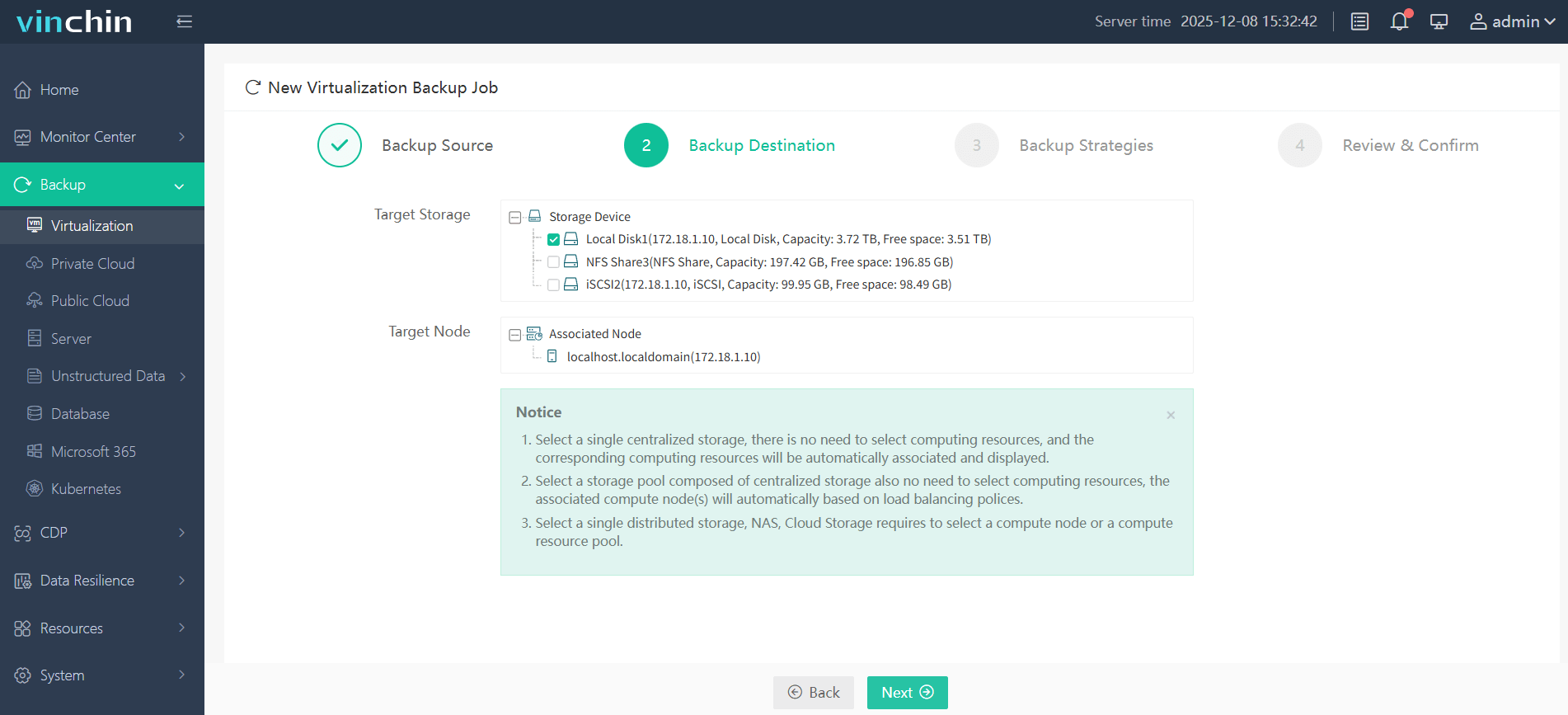

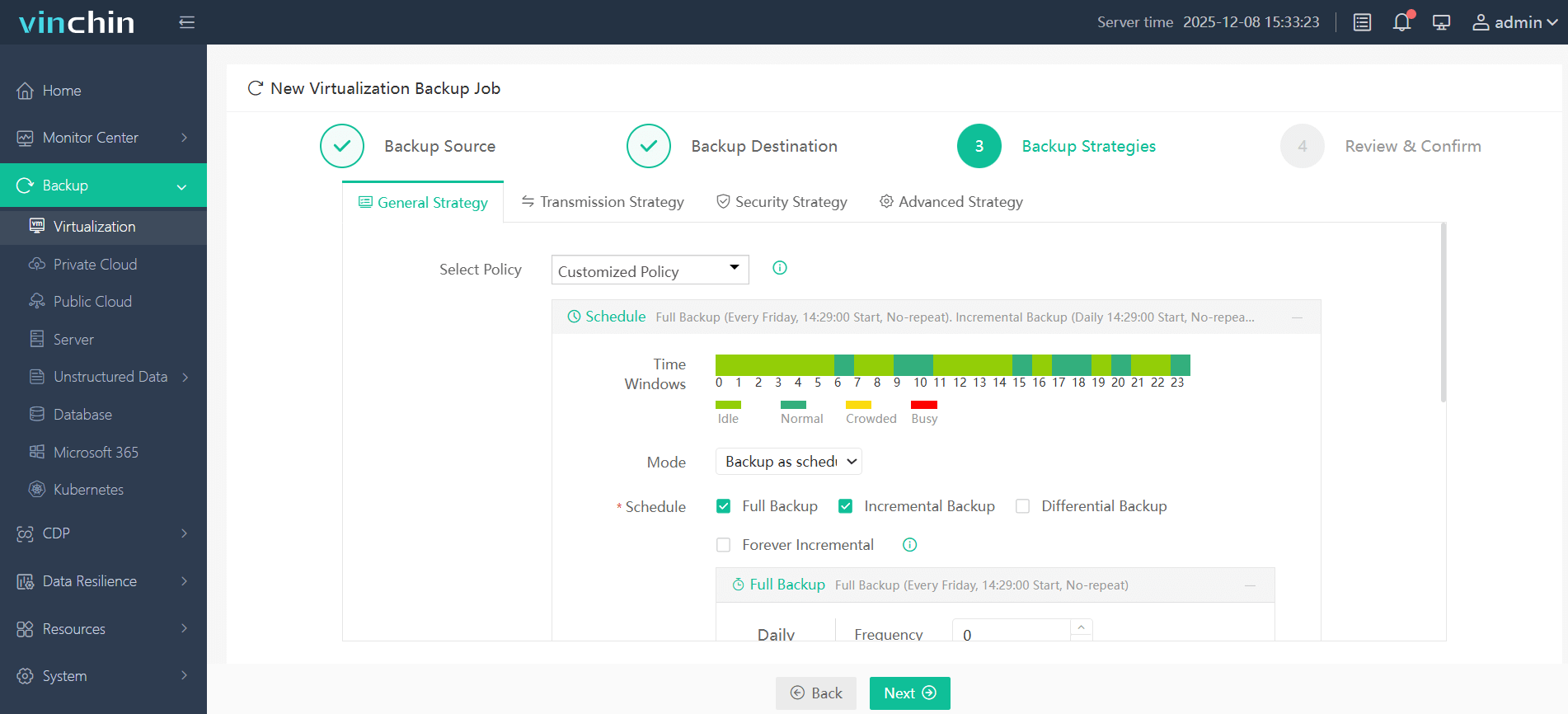

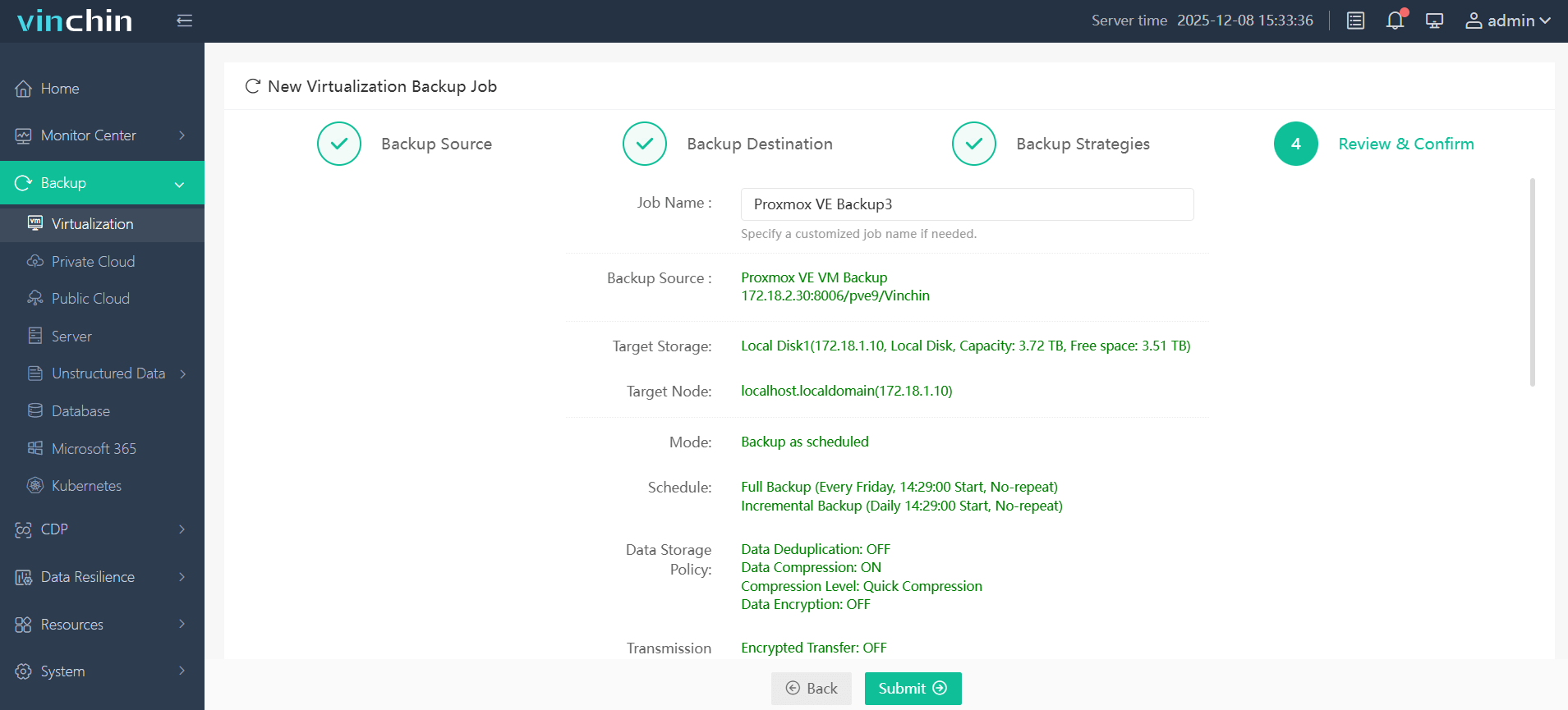

Usar la consola web de Vinchin es sencillo. Hacer una copia de seguridad de una máquina virtual Proxmox implica cuatro pasos alineados con la máquina virtual en cuestión:

1. Seleccione la VM de Proxmox que desea respaldar

2. Elija almacenamiento de copia de seguridad

3. Configurar estrategias de copia de seguridad

4. Enviar el trabajo

Pruebe Vinchin Backup & Recovery gratis durante 60 días y vea lo fácil que resulta proteger sus máquinas virtuales. Haga clic en el botón Descargar prueba para obtener el instalador e implementarlo rápidamente.

Preguntas frecuentes sobre el inicio de sesión predeterminado de Proxmox

P1: ¿Qué hago si pierdo acceso a la contraseña de root de Proxmox?

La restableces mediante la consola: interrumpe GRUB y usa el modo de usuario único o inicia desde un medio en vivo para chroot y ejecutar passwd.

P2: ¿Cómo puedo exigir el inicio de sesión con clave SSH y deshabilitar el acceso SSH como root?

Agregue claves públicas a /root/.ssh/authorized_keys, configure PermitRootLogin no en /etc/ssh/sshd_config y reinicie SSH. Utilice sudo para tareas de root.

P3: ¿Cómo puedo reforzar la seguridad del inicio de sesión de Proxmox VE?

Habilite la autenticación en dos pasos (2FA) en User Management, restrinja los puertos mediante el firewall, ofrezca la interfaz web a través de una VPN o bastión, y utilice certificados TLS válidos.

Conclusión

Proxmox VE nunca se suministra con una contraseña predeterminada para el usuario root; usted la establece durante la instalación. Registre y almacene esta credencial de forma segura. Si la pierde, utilice el modo de usuario único de GRUB o un medio de rescate para restablecerla. Refuerce el acceso deshabilitando el acceso SSH del usuario root, exigiendo claves SSH, habilitando la autenticación en dos pasos (2FA) y restringiendo el acceso de red. Integre estos pasos en manuales de procedimiento y pruebe los canales de recuperación fuera de banda (OOB).

Para una copia de seguridad confiable de máquinas virtuales en Proxmox VE, aproveche las funciones empresariales de Vinchin, como la copia de seguridad incremental, la desduplicación y operaciones sencillas a través de la consola web. Comience una prueba gratuita para proteger su entorno con estrategias avanzadas de copia de seguridad y recuperación.

Compartir en: