-

Warum ist die Verschlüsselung von Hyper-V so wichtig?

-

BitLocker-Verschlüsselung auf Volumenebene in Windows Server

-

So verwenden Sie BitLocker zur Verschlüsselung in Windows?

-

Wie stellt man die Hyper-V-Katastrophenwiederherstellung sicher?

-

Häufig gestellte Fragen zur Hyper-V-Verschlüsselung

-

Fazit

Sicherheit ist wichtig, und ebenso entscheidend ist die Frage, wie man sie umsetzt. Der Einsatz der Hyper-V-Virtualisierungstechnologie bietet Unternehmen viele Vorteile, birgt jedoch auch gewisse Risiken. Um sicherzustellen, dass böswillige Akteure keine Kontrolle über Ihre VHDX/Virtual-Machine-Dateien erlangen können, besteht eine der Methoden darin, das Laufwerk zu verschlüsseln, auf dem diese Dateien gespeichert sind.

Warum ist die Verschlüsselung von Hyper-V so wichtig?

1. Schutz ruhender Daten

Die Dateien der virtuellen Maschinen enthalten selbst sensible Daten wie Datenbanken, Dokumente, Konfigurationsdateien, Schlüssel, Passwörter usw. Wenn Angreifer oder unbefugte Personen Zugriff auf die physische Festplatte erhalten, auf der diese Dateien gespeichert sind (lokale Server-Festplatten, SAN, NAS, Sicherungsmedien), können sie diese .vhdx-Dateien direkt kopieren oder stehlen.

2. Risiko physischer Medien

Es besteht immer die Gefahr, dass Server-Festplatten, Sicherungsbänder oder Datenträger während Reparatur, Austausch, Außerbetriebnahme oder Transport verloren gehen oder gestohlen werden. Die Verschlüsselung ist die letzte Verteidigungslinie, um Datenlecks von physischen Speichermedien zu verhindern.

3. Erfüllung der Compliance-Anforderungen

Viele Branchenvorschriften und Standards (wie GDPR, HIPAA, PCI DSS, SOX, ISO 27001 usw.) schreiben ausdrücklich die Verschlüsselung ruhender Daten vor, die sensible personenbezogene Informationen, Finanzdaten oder Gesundheitsinformationen enthalten.

4. Verhinderung unbefugten Zugriffs (insbesondere in gemeinsam genutzten Speicherumgebungen)

In gemeinsam genutzten Speicherumgebungen (wie SAN oder NAS) greifen mehrere Hyper-V-Hosts auf denselben Speicherpool zu. Obwohl der Speicher über Zugriffssteuerungslisten verfügen kann, könnten Speicheradministratoren oder Personen mit erhöhten Berechtigungen theoretisch auf .vhdx-Dateien auf allen Speichervolumes zugreifen. Die Verschlüsselung auf Ebene der virtuellen Maschine stellt sicher, dass selbst wenn ein Speicheradministrator auf die Dateien zugreifen kann, er den Inhalt nicht interpretieren kann.

Ebenso verhindert die Verschlüsselung, dass ein Angreifer im Falle einer Kompromittierung des Hyper-V-Hosts und eines Zugriffs auf das Dateisystem direkt auf den Inhalt der virtuellen Maschinendatenträger zugreifen kann.

BitLocker-Verschlüsselung auf Volumenebene in Windows Server

BitLocker ist eine Technologie zur Verschlüsselung von Daten auf Volumenebene, die Unternehmen und privaten Nutzern effektiv hilft, Daten auf Speichergeräten zu schützen. Sie wird häufig in Windows Server verwendet.

1. Was ist BitLocker?

BitLocker ist eine Funktion zur vollständigen Datenträgerverschlüsselung, die in die Microsoft Windows-Betriebssysteme integriert ist. Ihr Hauptzweck besteht darin, Daten, die auf Festplatten von Computern (einschließlich internen und Wechselmedien wie USB-Laufwerken) gespeichert sind, zu schützen und Datendiebstahl im Falle des Verlusts, Diebstahls oder unbefugten Zugriffs auf das Gerät zu verhindern.

2. Was ist ein Volume?

Warum wird es als Verschlüsselungstechnologie auf Volume-Ebene bezeichnet? Beginnen wir mit dem Begriff „Volume“. Ein Volume ist eine logische Struktur, die aus einer oder mehreren Partitionen besteht und durch die Windows-Komponente „Volume Manager“ definiert wird. Mit Ausnahme des Volume Managers und der Startkomponenten verwenden andere Windows-Komponenten und Anwendungen Volumes anstelle von Partitionen. In Windows-Client-Betriebssystemen, einschließlich Windows Vista, besteht normalerweise eine eindeutige Beziehung zwischen Partitionen und Volumes. Auf Servern hingegen besteht ein Volume typischerweise aus mehreren Partitionen, wie beispielsweise in einer typischen RAID-Konfiguration.

Besonders hervorzuheben ist, dass in Windows-Server-Betriebssystemen ab Windows Server 2008 ein Volume nicht mehr auf eine einzelne Partition verweist. Bei RAID-Konfigurationen bilden mehrere Partitionen gemeinsam ein Volume. BitLocker kann solche RAID-Volumes verschlüsseln. Im Gegensatz zu EFS und RMS, die Datei-Ebene-Verschlüsselungstechnologien sind, wurde BitLocker entwickelt, um alle Daten auf einem Volume zu schützen, und erfordert nur minimale Konfiguration durch Administratoren. Die vollständige Volume-Verschlüsselung ist auch wirksam gegen Offline-Angriffe, die das Betriebssystem und die NTFS-Berechtigungssteuerung umgehen, um Daten direkt vom Datenträger zu lesen.

3. Wie verschlüsselt man Daten?

BitLocker verwendet standardmäßig den 128-Bit-AES-Verschlüsselungsalgorithmus mit einem Diffuser und kann über die Gruppenrichtlinie auf 256-Bit-Schlüssel erweitert werden.

Hinweis: Ein Diffusor stellt sicher, dass selbst geringfügige Änderungen des Klartexts zu erheblichen Änderungen des verschlüsselten Geheimtextes des gesamten Sektors führen.

4. Systemintegritätsprüfung

BitLocker verwendet den TPM 1.2-Chip, um den Status von Systemstartkomponenten und Startdateien wie BIOS, MBR und NTFS-Sektoren zu überprüfen. Wenn die Startdateien verändert werden, sperrt BitLocker das Laufwerk und wechselt in den Wiederherstellungsmodus, der mit einem 48-stelligen Kennwort oder einem auf einer Smartcard gespeicherten Schlüssel entsperrt werden kann.

Hinweis: Bei der Freischaltung des Servers über eine Chipkarte muss die Hardware Geräte mit großem USB-Speicherkapazität unterstützen.

So verwenden Sie BitLocker zur Verschlüsselung in Windows?

1. Unter Windows Server 2008 R2 ist BitLocker standardmäßig nicht installiert. Benutzer müssen es manuell im Bereich Funktionen hinzufügen. Öffnen Sie Server Manager - Features - Add Features, wählen Sie Laufwerkverschlüsselung mit BitLocker aus und installieren Sie sie. Ein Neustart ist erforderlich.

2. Gehen Sie nach dem Neustart zu Control Panel - System and Security - BitLocker Drive Encryption, um zu sehen, für welche Laufwerke auf dem Gerät BitLocker aktiviert werden kann.

3. Klicken Sie auf Manage BitLocker, um ein Laufwerk zu konfigurieren, das bereits mit BitLocker verschlüsselt wurde, einschließlich Ändern des Verschlüsselungspassworts, Hinzufügen von Entsperrmethoden mit Smartcard usw.

4. Als Nächstes werde ich die Systempartition C: mit BitLocker verschlüsseln, um den Wiederherstellungseffekt zu testen.

5. Klicken Sie auf Turn on BitLocker neben Laufwerk C:, ein Warnhinweis erscheint, klicken Sie auf Yes.

6. Warten Sie, bis das System überprüft, ob der Computer die Verschlüsselungsbedingungen erfüllt, hauptsächlich durch Überprüfung des Status des TPM-1.2-Chips.

7. Es erscheint eine Warnung, in der darauf hingewiesen wird, wichtige Daten zu sichern, und dass die Verschlüsselungsgeschwindigkeit von der Größe und Fragmentierung des Laufwerks abhängt.

8. BitLocker beginnt dann mit der Vorbereitung der Verschlüsselung. Sobald dies abgeschlossen ist, wird nach dem Speicherort für den Wiederherstellungsschlüssel gefragt.

9. Ich habe mich entschieden, den Wiederherstellungsschlüssel auf einem USB-Stick zu speichern, und das System erkennt das USB-Gerät automatisch.

10. Klicken Sie nach dem Speichern des Wiederherstellungsschlüssels auf Start Encrypting, um den Verschlüsselungsprozess zu beginnen.

Sobald die Verschlüsselung abgeschlossen ist, wird ein kleines Schlosssymbol auf Laufwerk C: angezeigt, das darauf hinweist, dass es durch BitLocker verschlüsselt wurde. Zusätzlich wird es eine neue Option Suspend Protection geben, die hauptsächlich beim Aktualisieren des BIOS, von Hardware oder des Betriebssystems verwendet wird, um den Datenschutz vorübergehend zu deaktivieren. Auf dem USB-Flash-Laufwerk, auf dem der Wiederherstellungsschlüssel gespeichert ist, befindet sich neben der regulären Wiederherstellungsdatei auch eine .TPM-Datei, die nach dem Computernamen benannt ist und den Hash des TPM-Besitzerpassworts enthält.

Wie stellt man die Hyper-V-Katastrophenwiederherstellung sicher?

Während BitLocker sehr effektiv dabei ist, den physischen Speicher zu schützen, auf dem sich Hyper-V-Virtuelle-Maschinen-Dateien befinden, reicht Verschlüsselung allein nicht aus, um die umfassenden Anforderungen moderner Unternehmen an den Datenschutz zu erfüllen. In realen Umgebungen geht der Datenschutz über die Verschlüsselung hinaus – dazu gehören auch regelmäßige Sicherungen und die Wiederherstellung nach einer Katastrophe.

Vinchin Backup & Recovery bietet umfassenden Datenschutz und Katastrophenwiederherstellung für virtualisierte Umgebungen, einschließlich solcher, die Microsoft Hyper-V, VMware vSphere, XenServer, XCP-ng, oVirt, RHV, OpenStack, Proxmox, Datenbanken, NAS, Dateiserver, Linux & Windows Server usw. verwenden. Es bietet automatisierte Backups, agentenlose Sicherung, LAN/LAN-freie Optionen, Offsite-Kopierung, sofortige Wiederherstellung, Datendeduplizierung und Cloud-Archivierung. Mit Datenverschlüsselung und Ransomware-Schutz bietet es doppelte Sicherheit für VM-Backups und unterstützt eine einfache Migration zwischen Hyper-V und anderen Plattformen.

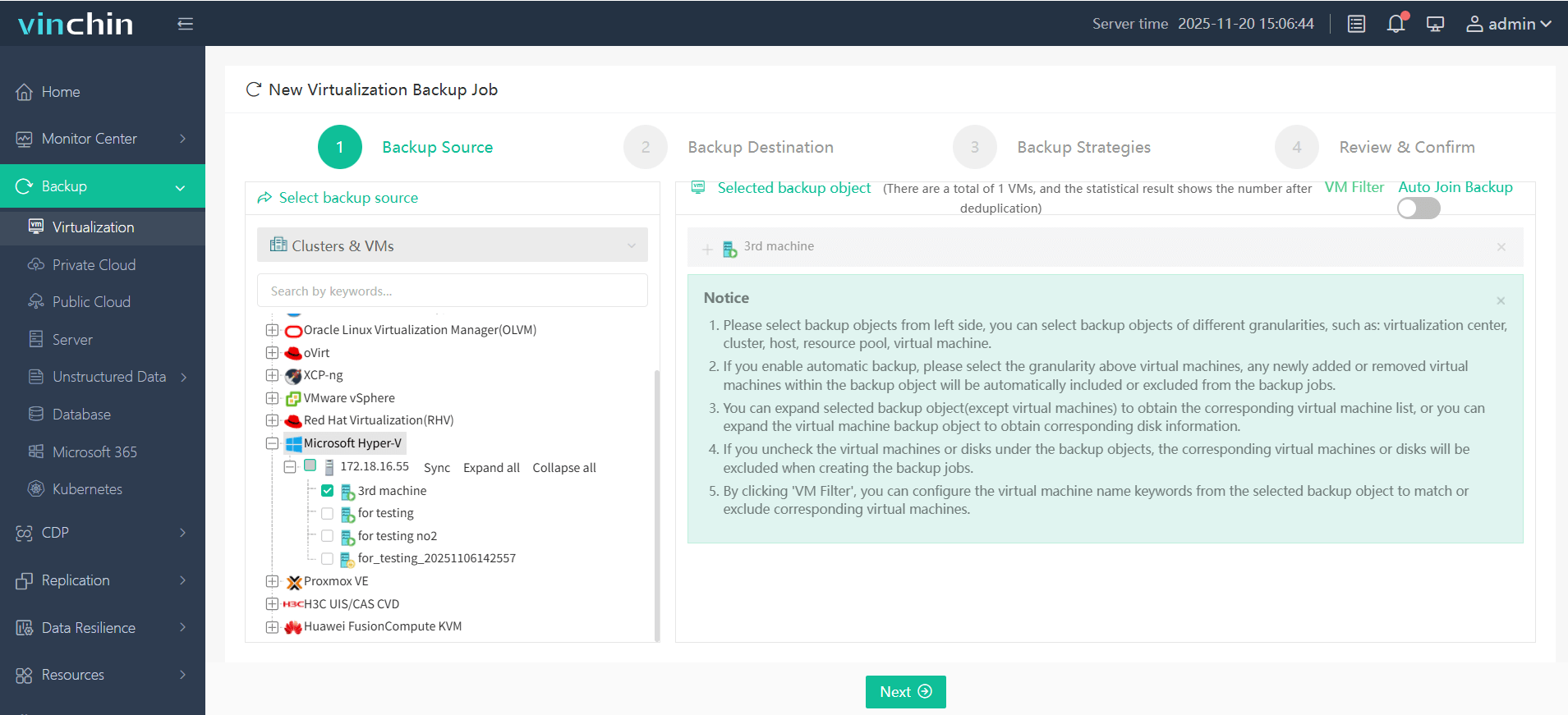

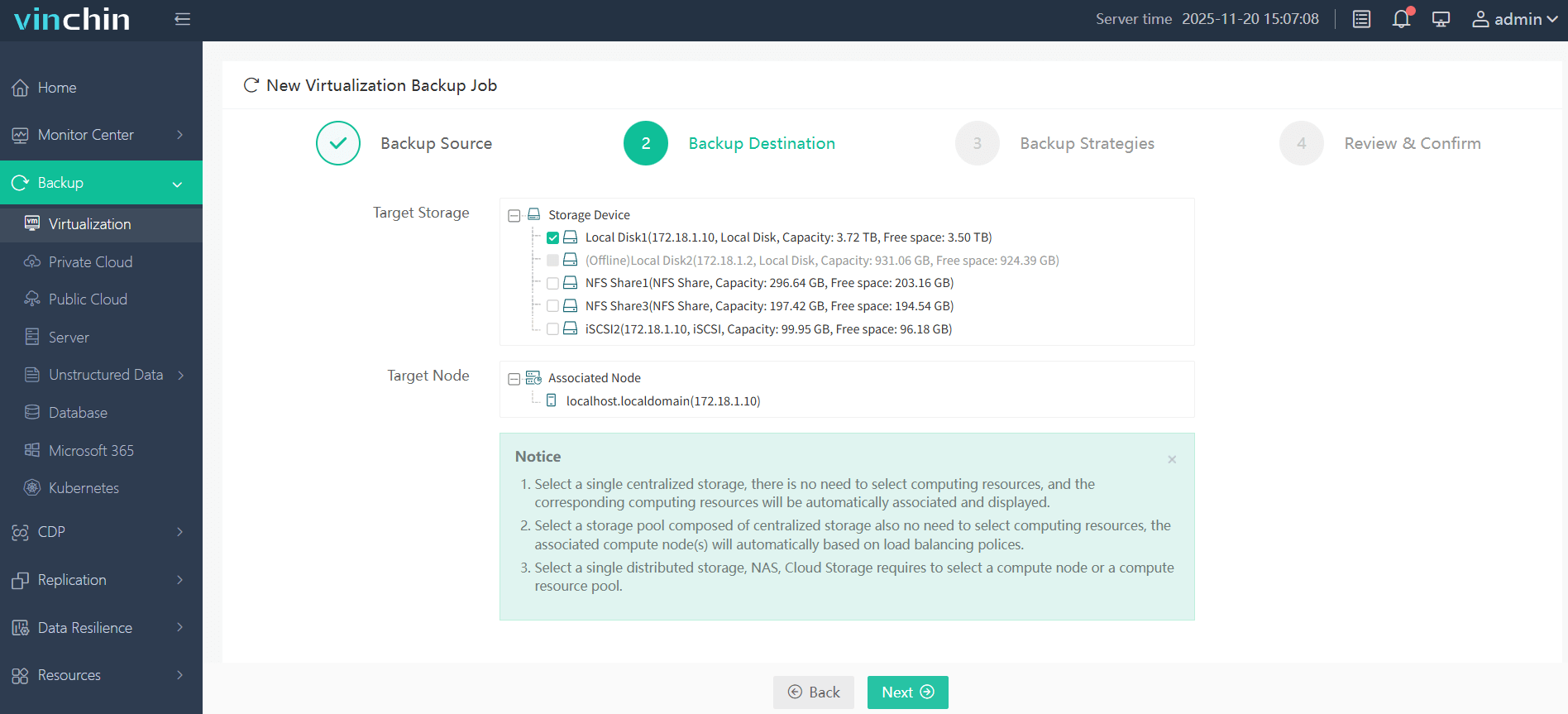

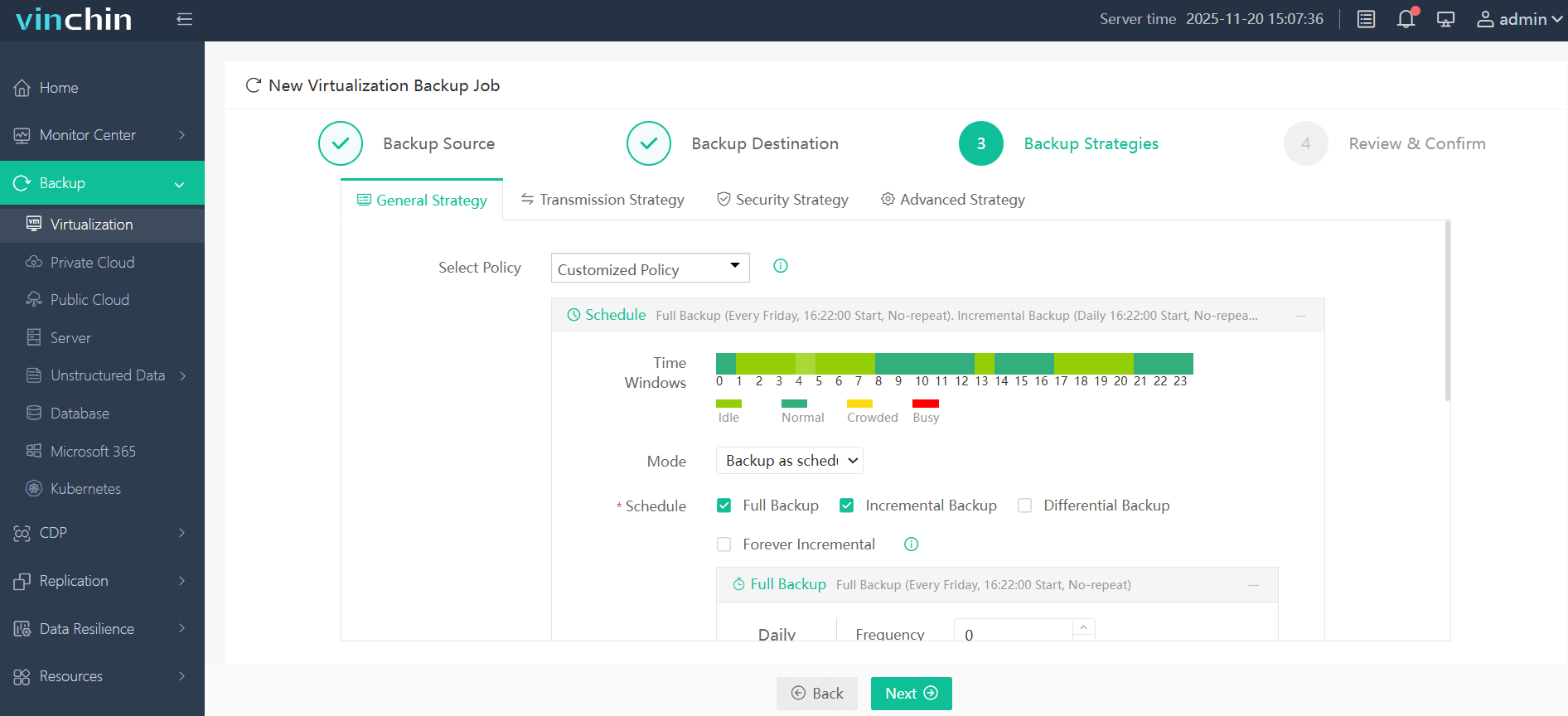

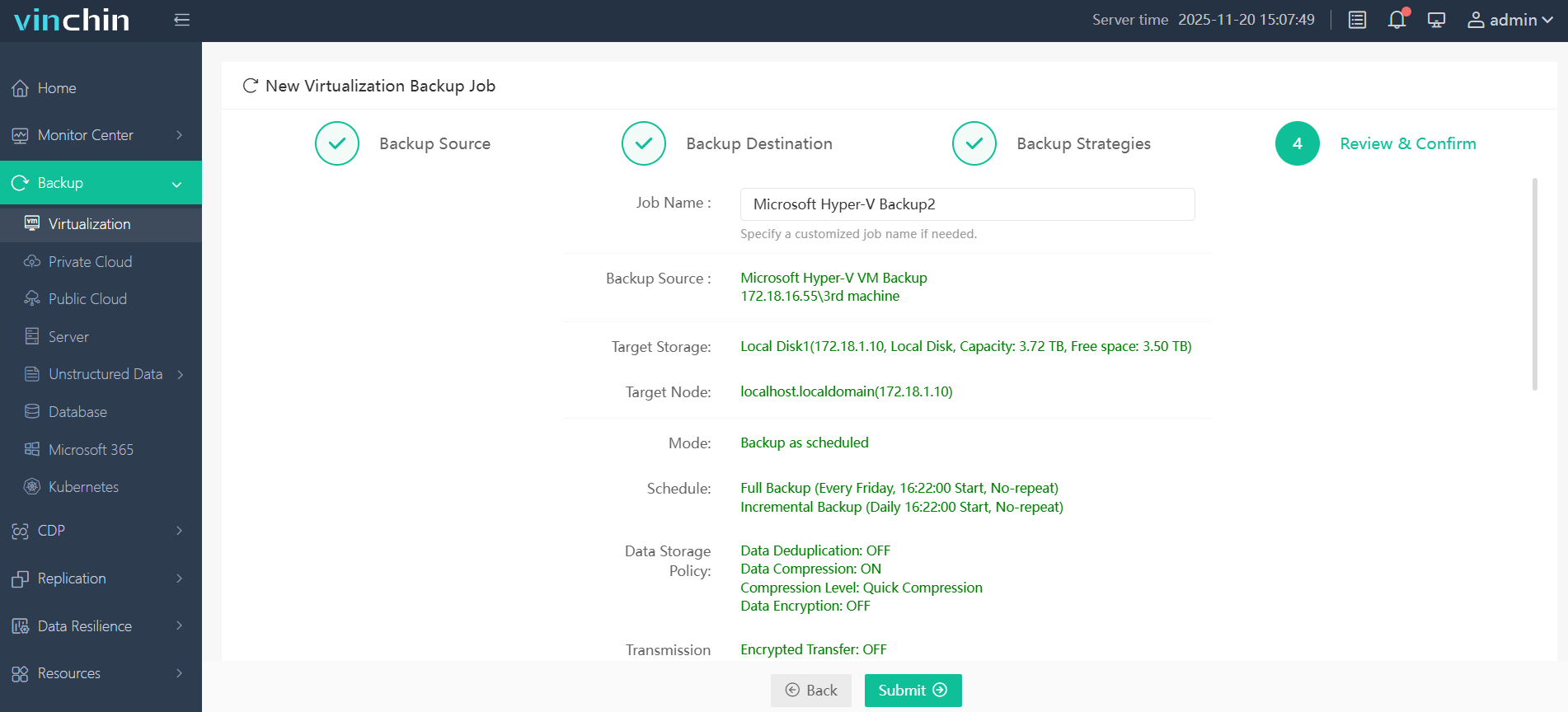

Die Sicherung von Hyper-V-VMs mit Vinchin Backup & Recovery erfordert nur 4 Schritte:

1. Wählen Sie das Sicherungsobjekt aus.

2. Sicherungsziel auswählen.

3. Sicherungsstrategien konfigurieren.

4. Überprüfen und Einreichen des Auftrags.

Kommen Sie und erleben Sie die volle Leistungsfähigkeit dieses robusten Systems mit einer kostenlosen 60-tägigen Testphase! Kontaktieren Sie uns, teilen Sie uns Ihre Anforderungen mit und erhalten Sie eine maßgeschneiderte Lösung für Ihre IT-Landschaft.

Häufig gestellte Fragen zur Hyper-V-Verschlüsselung

1. Wie schützt man Daten mithilfe von verschlüsselten Dateisystemen?

Unter Windows können Sie das Verschlüsselungssystem für Dateien (EFS) verwenden, um Dateien und Ordner zu verschlüsseln. EFS ist eine integrierte Verschlüsselungsfunktion in Windows und sehr einfach zu bedienen.

Hier sind die Schritte, um einen Ordner mit EFS unter Windows zu verschlüsseln:

Rechtsklicken Sie auf den Ordner, den Sie verschlüsseln möchten, und wählen Sie „Properties“.

Klicken Sie im Tab „General“ auf die Schaltfläche „Advanced“.

Wählen Sie die Option „Encrypt contents to secure data“ aus und klicken Sie dann auf „OK.“

Klicken Sie auf „Apply“ und wählen Sie aus, ob auch Unterordner und Dateien verschlüsselt werden sollen.

2. Was ist vTPM in Hyper-V und wie wird es verwendet?

vTPM (virtuelles Trusted Platform Module) ist eine virtuelle Version des TPM-Hardware, die kryptografische Schlüssel speichert und dabei hilft, BitLocker in VMs sicher zu aktivieren. Es ist für abgeschirmte VMs erforderlich und für den allgemeinen Gebrauch optional.

Fazit

Die Verschlüsselung dieser Speichervolumes mithilfe von BitLocker bietet einen starken, integrierten Schutzmechanismus gegen unbefugten Zugriff, Diebstahl und Datenverletzungen. Die vollständige Volume-Verschlüsselung durch BitLocker in Kombination mit Systemintegritätsprüfungen über TPM gewährleistet, dass die Daten auch dann geschützt bleiben, wenn Angreifer physischen Zugriff auf den Speicher erhalten oder den Host kompromittieren. Unabhängig davon, ob es um die Einhaltung gesetzlicher Vorschriften oder die Stärkung der Sicherheitslage Ihres Unternehmens geht, ist die Implementierung von BitLocker auf Hyper-V-Speicherlaufwerken ein sorgfältiger und effektiver Schritt in Richtung umfassenden Datenschutzes.

Teilen auf: