-

Por que a criptografia do Hyper-V é tão importante?

-

Criptografia de Volume BitLocker no Windows Server

-

Como usar o BitLocker para criptografia no Windows?

-

Como Garantir a Recuperação de Desastres no Hyper-V?

-

Perguntas Frequentes sobre Criptografia Hyper-V

-

Conclusão

A segurança é importante, e saber como implementá-la é igualmente crítico. A aplicação da tecnologia de virtualização Hyper-V traz muitas conveniências para as empresas, mas também introduz alguns riscos. Para garantir que atores maliciosos não possam assumir o controle dos seus arquivos VHDX/máquina virtual, um dos métodos é criptografar a unidade onde esses arquivos estão armazenados.

Por que a criptografia do Hyper-V é tão importante?

1. Proteger dados em repouso

Os próprios arquivos de máquina virtual contêm dados sensíveis, como bancos de dados, documentos, arquivos de configuração, chaves, senhas, etc. Se atacantes ou pessoal não autorizado puderem acessar o disco físico que armazena esses arquivos (discos rígidos de servidores locais, SAN, NAS, mídias de backup), eles poderão copiar ou roubar diretamente esses arquivos .vhdx.

2. Risco dos Média Físicos

Sempre existe o risco de discos rígidos de servidores, fitas de backup ou discos serem perdidos ou roubados durante reparo, substituição, desativação ou transporte. A criptografia é a última linha de defesa para evitar vazamento de dados a partir de mídias físicas.

3. Cumprimento dos Requisitos de Conformidade

Muitas regulamentações e normas do setor (como GDPR, HIPAA, PCI DSS, SOX, ISO 27001, etc.) exigem explicitamente a criptografia de dados em repouso que contenham informações pessoais sensíveis identificáveis, dados financeiros ou informações de saúde.

4. Prevenção de Acesso Não Autorizado (Especialmente em Ambientes de Armazenamento Compartilhado)

Em ambientes de armazenamento compartilhado (como SAN ou NAS), vários hosts Hyper-V acessam o mesmo pool de armazenamento. Embora o armazenamento possa ter listas de controle de acesso, administradores de armazenamento ou indivíduos com permissões elevadas poderiam teoricamente acessar arquivos .vhdx em todos os volumes de armazenamento. A criptografia no nível da máquina virtual garante que, mesmo que um administrador de armazenamento consiga acessar os arquivos, ele não poderá interpretar o conteúdo.

Da mesma forma, se o próprio host Hyper-V for comprometido e um atacante obtiver acesso ao sistema de arquivos, a criptografia ainda impede que ele leia diretamente o conteúdo do disco da máquina virtual.

Criptografia de Volume BitLocker no Windows Server

O BitLocker é uma tecnologia de criptografia de dados em nível de volume que ajuda efetivamente empresas e usuários individuais a proteger dados em dispositivos de armazenamento. É amplamente utilizado no Windows Server.

1. O que é o BitLocker?

O BitLocker é um recurso de criptografia de disco completo integrado aos sistemas operacionais Microsoft Windows. Seu principal objetivo é proteger os dados armazenados nos discos rígidos do computador (incluindo unidades internas e removíveis, como unidades USB) e impedir o roubo de dados em caso de perda do dispositivo, roubo ou acesso não autorizado.

2. O que é um Volume?

Por que é chamada de tecnologia de criptografia no nível de volume? Vamos começar com o conceito de volume. Um volume é uma estrutura lógica composta por uma ou mais partições e é definida pelo componente do Windows "Gerenciador de Volume". Exceto pelo Gerenciador de Volume e componentes de inicialização, outros componentes e aplicativos do Windows utilizam volumes em vez de partições. Nos sistemas operacionais cliente do Windows, incluindo o Windows Vista, partições e volumes geralmente têm uma relação um a um. Em servidores, no entanto, um volume normalmente consiste em múltiplas partições, como em uma configuração típica de RAID.

Vale ressaltar especialmente que nos sistemas operacionais Windows Server posteriores ao Windows Server 2008, um volume não se refere mais a uma única partição. Em configurações RAID, várias partições juntas formam um volume. O BitLocker pode criptografar esses volumes RAID. Diferentemente do EFS e do RMS, que são tecnologias de criptografia em nível de arquivo, o BitLocker foi projetado para proteger todos os dados em um volume e exige mínima configuração por parte dos administradores. A criptografia de volume completo também é eficaz contra ataques offline, que contornam o sistema operacional e o controle de permissões NTFS para ler diretamente os dados do disco.

3. Como Criptografar Dados?

O BitLocker utiliza por padrão o algoritmo de criptografia AES de 128 bits com um difusor e pode ser estendido para chaves de 256 bits por meio da Política de Grupo.

Observação: Um difusor garante que até pequenas alterações no texto simples resultem em mudanças significativas no texto cifrado criptografado de todo o setor.

4. Verificação de Integridade do Sistema

O BitLocker utiliza o chip TPM 1.2 para verificar o status dos componentes de inicialização e arquivos de inicialização, como BIOS, MBR e setores NTFS. Se os arquivos de inicialização forem alterados, o BitLocker bloqueará a unidade e entrará no modo de recuperação, que pode ser desbloqueado usando uma senha de 48 dígitos ou uma chave armazenada em um cartão inteligente.

Nota: Ao desbloquear o servidor por meio de um cartão inteligente, o hardware deve suportar dispositivos de armazenamento USB de grande capacidade.

Como usar o BitLocker para criptografia no Windows?

1. No Windows Server 2008 R2, o BitLocker não é instalado por padrão. Os usuários precisam adicioná-lo manualmente na seção de recursos. Abra Server Manager - Features - Add Features, selecione Criptografia de Unidade BitLocker e instale-o. É necessário reiniciar o sistema.

2. Após reiniciar, vá ao Control Panel - System and Security - BitLocker Drive Encryption para ver quais unidades na máquina podem ter o BitLocker habilitado.

3. Clique em Manage BitLocker para configurar uma unidade que já foi criptografada com o BitLocker, incluindo a alteração da senha de criptografia, a adição de métodos de desbloqueio com cartão inteligente, etc.

4. Em seguida, vou criptografar a partição do sistema C: usando o BitLocker para testar o efeito de recuperação.

5. Clique em Turn on BitLocker ao lado da unidade C:, um aviso aparecerá, clique em Yes.

6. Aguarde o sistema verificar se o computador atende às condições de criptografia, verificando principalmente o status do chip TPM 1.2.

7. Um aviso aparece, solicitando o backup de dados importantes, e informa que a velocidade de criptografia depende do tamanho e da fragmentação do disco.

8. O BitLocker começa então a preparar-se para a encriptação. Quando estiver pronto, solicita o local para armazenar a chave de recuperação.

9. Escolhi salvar a chave de recuperação em uma unidade flash USB, e o sistema detecta automaticamente o dispositivo USB.

10. Após salvar a chave de recuperação, clique em Start Encrypting para começar o processo de criptografia.

Uma vez concluída a criptografia, você verá um ícone pequeno de cadeado na unidade C:, indicando que ela foi criptografada pelo BitLocker. Além disso, haverá uma nova opção Suspend Protection, usada principalmente ao atualizar o BIOS, hardware ou sistema operacional, para desativar temporariamente a proteção de dados. Na unidade flash USB onde a chave de recuperação é armazenada, além do arquivo regular da chave de recuperação, também haverá um arquivo .TPM nomeado com o nome do computador, que contém o hash da senha do proprietário do TPM.

Como Garantir a Recuperação de Desastres no Hyper-V?

Embora o BitLocker seja altamente eficaz na proteção do armazenamento físico que hospeda os arquivos das máquinas virtuais Hyper-V, a criptografia sozinha não é suficiente para atender às necessidades abrangentes de proteção de dados das empresas modernas. Em ambientes reais, proteger dados vai além da criptografia — também inclui backups regulares e recuperação de desastres.

Vinchin Backup & Recovery foi projetado para oferecer proteção abrangente de dados e recuperação de desastres para ambientes virtualizados, incluindo aqueles que utilizam Microsoft Hyper-V, VMware vSphere, XenServer, XCP-ng, oVirt, RHV, OpenStack, Proxmox, banco de dados, NAS, servidor de arquivos, Linux & Windows Server, etc.. Oferece backups automatizados, backup sem agente, opções LAN/LAN-Free, cópia remota, recuperação imediata, deduplicação de dados e arquivamento em nuvem. Com criptografia de dados e proteção contra ransomware, proporciona dupla segurança para backups de máquinas virtuais e suporta fácil migração entre Hyper-V e outras plataformas.

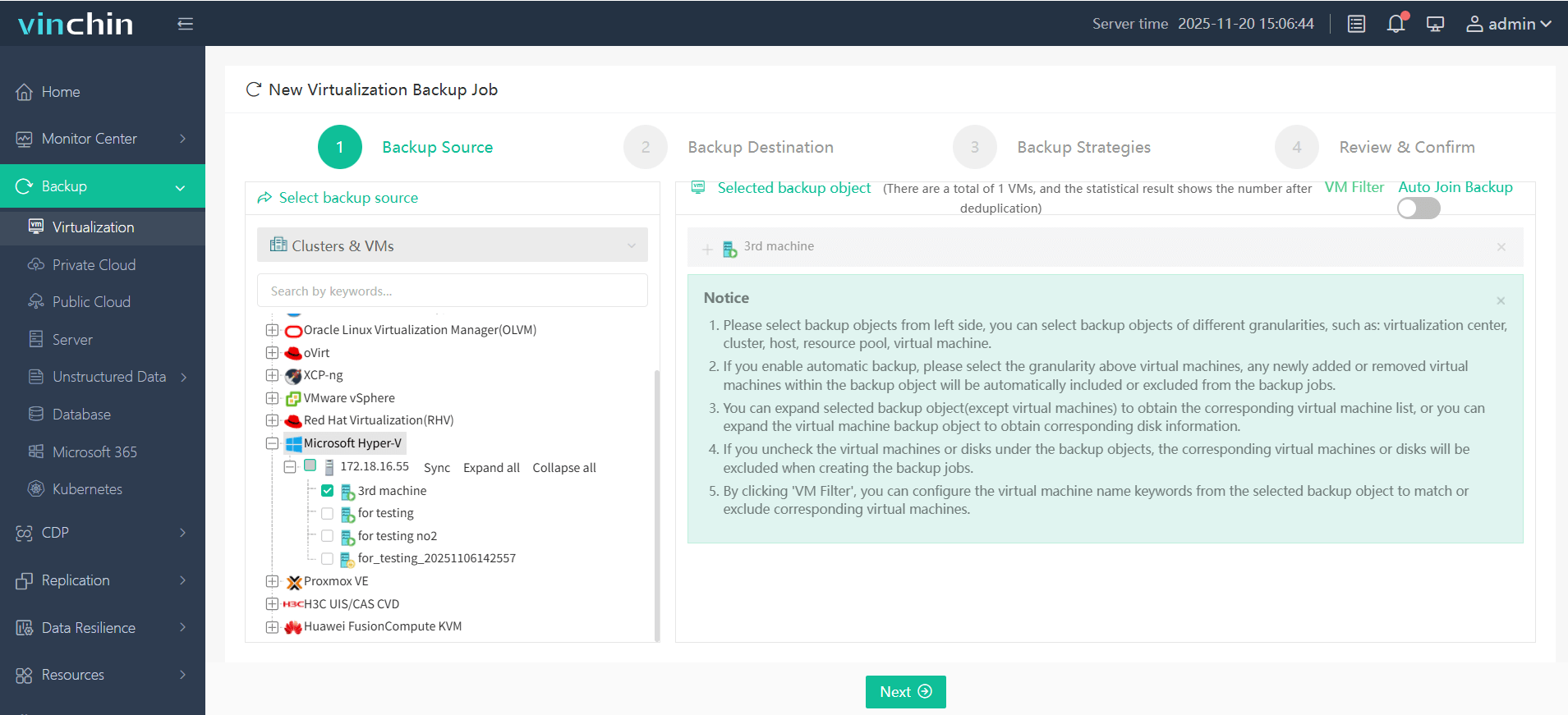

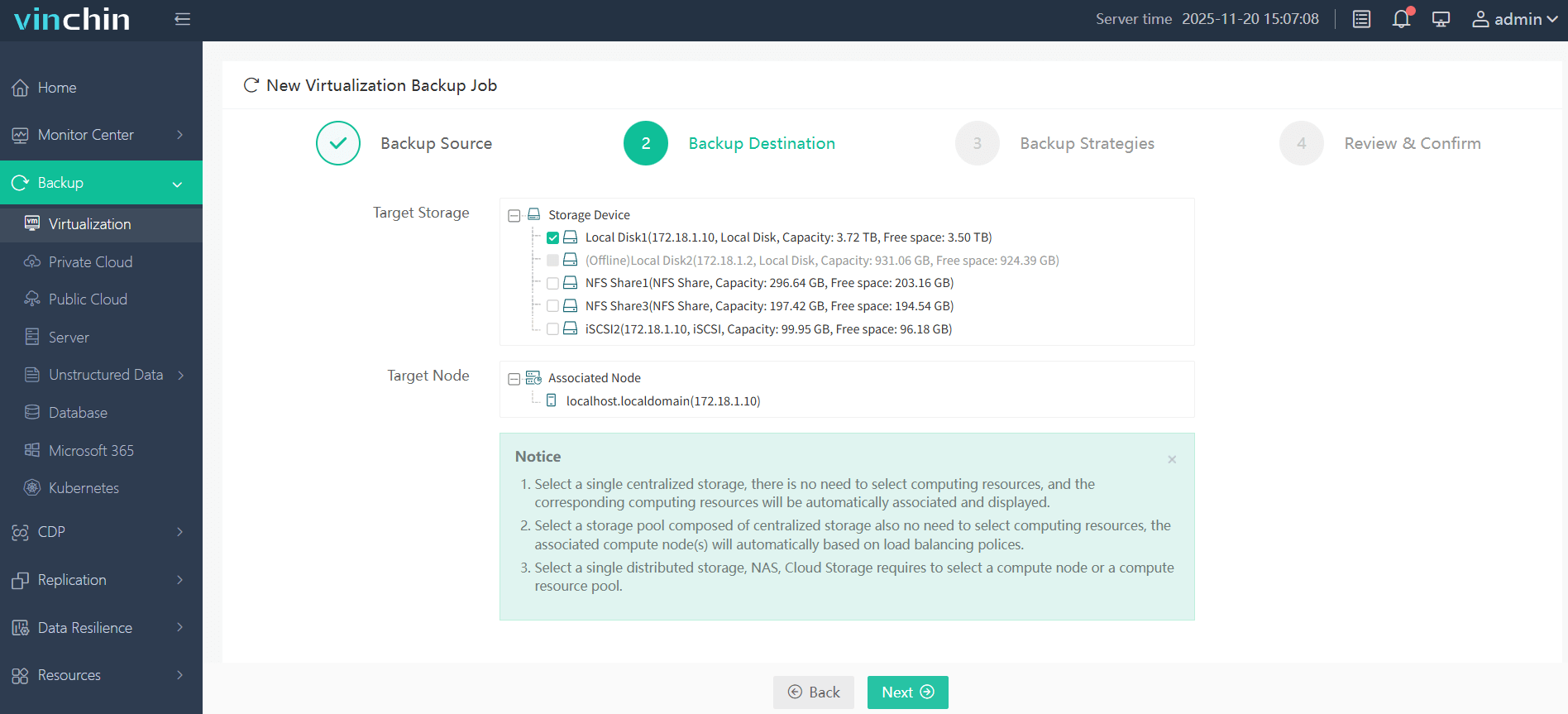

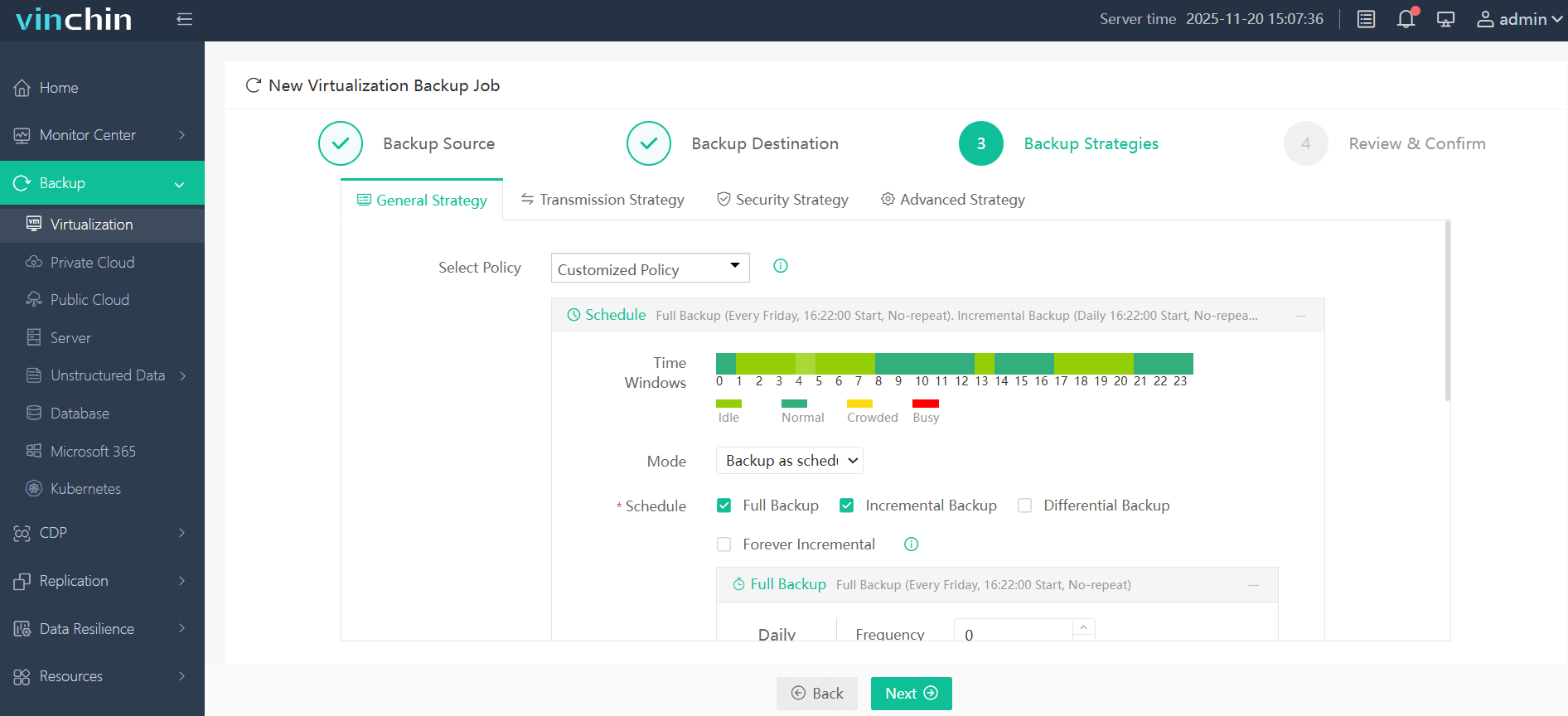

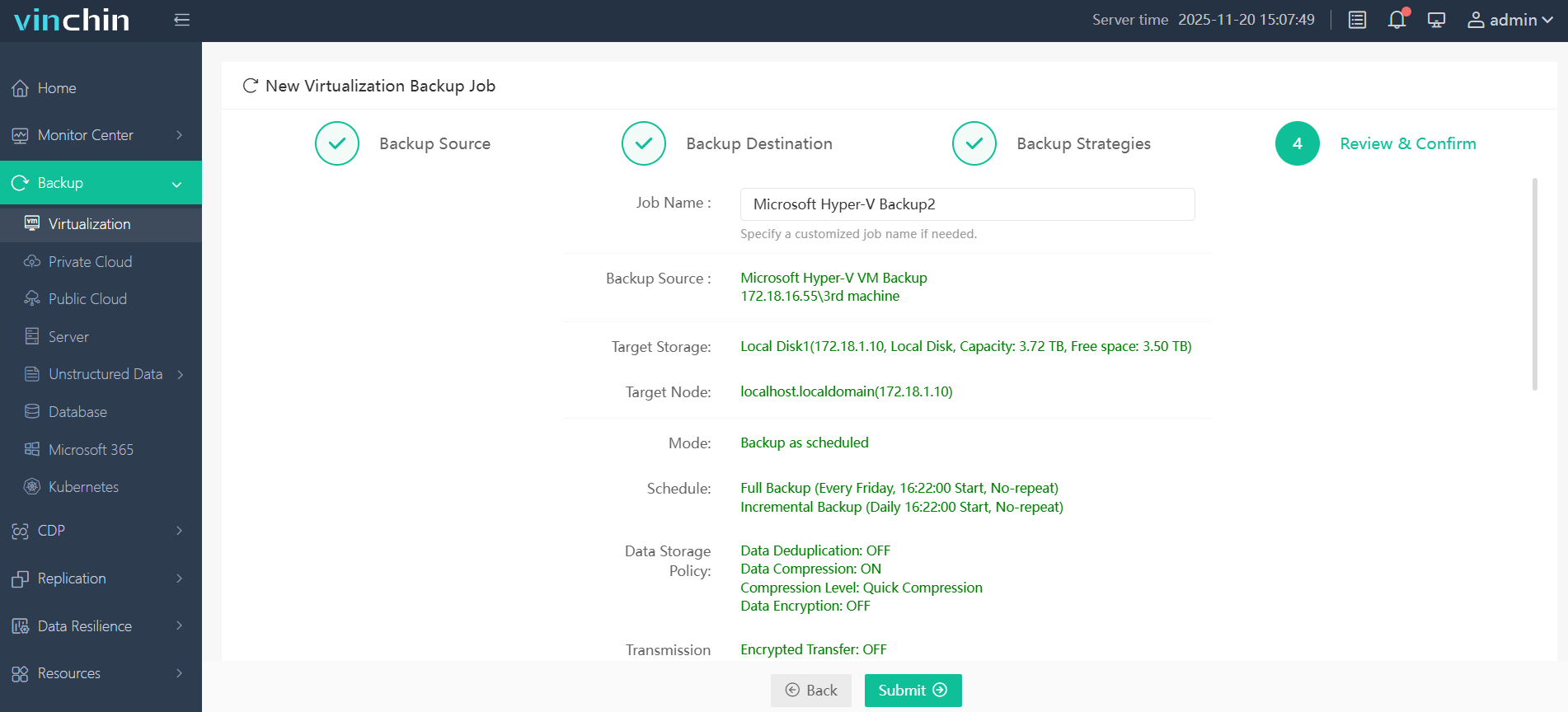

São necessários apenas 4 passos para fazer backup de VMs Hyper-V com o Vinchin Backup & Recovery:

1. Selecione o objeto de backup.

2. Selecione o destino do backup.

3. Configure estratégias de backup.

4. Revise e envie o trabalho.

Venha experimentar todas as funcionalidades deste sistema robusto com um teste gratuito de 60 dias! Entre em contato conosco com suas necessidades e você receberá uma solução personalizada para sua infraestrutura de TI.

Perguntas Frequentes sobre Criptografia Hyper-V

1. Como proteger dados usando sistemas de arquivos criptografados?

No Windows, você pode usar o Sistema de Arquivos Criptografados (EFS) para criptografar arquivos e pastas. O EFS é um recurso de criptografia integrado ao Windows e é muito fácil de usar.

Aqui estão as etapas para criptografar uma pasta usando o EFS no Windows:

Clique com o botão direito na pasta que deseja criptografar e selecione “Properties.”

No separador "General", clique no botão "Advanced".

Marque a opção "Encrypt contents to secure data", depois clique em "OK."

Clique em “Apply” e escolha se deseja criptografar subpastas e arquivos também.

O que é o vTPM no Hyper-V e como ele é usado?

vTPM (módulo de plataforma confiável virtual) é uma versão virtual do hardware TPM que armazena chaves criptográficas e ajuda a habilitar o BitLocker em máquinas virtuais de forma segura. É obrigatório para VMs protegidas e opcional para uso geral.

Conclusão

Criptografar esses volumes de armazenamento usando o BitLocker fornece um mecanismo de defesa forte e integrado contra acesso não autorizado, roubo e violações de dados. A criptografia completa do volume do BitLocker, combinada com verificações de integridade do sistema por meio do TPM, garante que, mesmo se os atacantes obtiverem acesso físico ao armazenamento ou comprometerem o host, os dados permaneçam protegidos. Seja para cumprir a conformidade regulatória ou para fortalecer a postura de segurança da sua organização, implementar o BitLocker em unidades de armazenamento Hyper-V é uma medida prudente e eficaz rumo à proteção abrangente dos dados.

Partilhar em: