-

Quando você precisa acessar o Proxmox via SSH?

-

Como Configurar SSH no Proxmox?

-

Como acessar via SSH uma VM Proxmox?

-

Como Configurar o Acesso Remoto SSH no Proxmox VE?

-

Como Resolver Problemas de Conexão?

-

Solução Confiável e Profissional de Backup para Proxmox

-

Perguntas frequentes sobre como ativar o SSH no Proxmox

-

Conclusão

O SSH permite a administração remota via CLI de hosts e VMs do Proxmox VE. Ele contorna a interface web para automação, criação de scripts e solução de problemas. Este guia explica a configuração segura do SSH, acesso a VMs, reforço de segurança e diagnósticos. Abordamos configuração, modos de rede, acesso baseado em chaves, regras de firewall, configuração de cluster e correções comuns.

Quando você precisa acessar o Proxmox via SSH?

Você precisa do SSH se a interface gráfica da web estiver inacessível ou lenta. É possível criar scripts para tarefas em massa ou executar atualizações em lote. Você pode depurar problemas de inicialização por meio do console serial (por exemplo, usando qm terminal) quando os agentes falharem. Pode verificar logs diretamente ou executar comandos de cluster sem cliques de mouse. O SSH também ajuda na análise pós-incidente quando a interface gráfica trava.

Como Configurar SSH no Proxmox?

1. O Proxmox VE inclui o OpenSSH por padrão. Verifique com systemctl status sshd. Por padrão, escuta na porta 22. Comece atualizando os pacotes do Proxmox para a versão estável mais recente. Confirme se o SSH está ativo: ss -tuln | grep :22 mostra a porta em escuta. Edite /etc/ssh/sshd_config para reforçar o acesso. Por exemplo:

PermitRootLogin no PasswordAuthentication no AllowUsers admin_user Port 2222

2. Recarregue o SSH: systemctl reload sshd. Valide: ssh -T admin_user@proxmox_ip -p 2222.

3. Em seguida, bloqueie o root. Use PermitRootLogin no para forçar usuários não root. Crie um usuário administrador: adduser admin_user, depois conceda permissão sudo via usermod -aG sudo admin_user. Coloque sua chave pública em

/home/admin_user/.ssh/authorized_keys. Use ssh-keygen -t ed25519 no lado do cliente e ssh-copy-id -i ~/.ssh/id_ed25519.pub admin_user@proxmox_ip -p 2222.

4. Configure as regras do firewall. Se você usar o UFW em um host de gerenciamento separado ou para testes, execute ufw allow 2222/tcp. Para o Firewall Proxmox VE, adicione uma regra:

pve-firewall add SSH --action ACCEPT --source <TRUSTED_IP> --iface <node>

A sintaxe pode variar se estiver usando o serviço de firewall proxmox-baseado em nftables. Confirme se a regra está ativa.

5. Considere alterar a porta padrão. Após editar a Porta 2222 em sshd_config, atualize os contextos SELinux/AppArmor, se aplicável. Para SELinux: semanage port -a -t ssh_port_t -p tcp 2222. Recarregue as políticas. Ajuste o firewall para permitir a nova porta.

6. Instale o Fail2Ban para evitar ataques de força bruta. No Proxmox baseado em Debian:

apt update apt install fail2ban

7. Criar uma cela para SSH: em /etc/fail2ban/jail.local:

[sshd] enabled = true port = 2222 filter = sshd logpath = /var/log/auth.log maxretry = 5 bantime = 3600

8. Reiniciar: systemctl restart fail2ban. Monitore IPs bloqueados com fail2ban-client status sshd.

9. Adicione autenticação de dois fatores, se desejar. Instale o libpam-google-authenticator:

apt install libpam-google-authenticator

10. Execute google-authenticator para cada usuário. Em /etc/pam.d/sshd, adicione:

auth required pam_google_authenticator.so

11. E em sshd_config, defina ChallengeResponseAuthentication yes. Recarregue o SSH. Teste o login com chave mais TOTP.

12. Revise regularmente a configuração do SSH:

sshd -T | grep -i permitroot grep -i allowusers /etc/ssh/sshd_config

Certifique-se de que as configurações estejam de acordo com a política. Use uma ferramenta de gerenciamento de configuração para garantir a consistência entre os nós.

Como acessar via SSH uma VM Proxmox?

1. Certifique-se de que a VM tenha um servidor SSH. A maioria dos modelos Linux inclui o OpenSSH. Se ausente, instale: apt install openssh-server ou equivalente. Escolha um modo de rede: bridged, routed, ou NAT com redirecionamento de porta. No modo bridged, a VM recebe um IP na LAN através do vmbr0. No modo routed, atribua uma sub-rede roteada ou use VLAN. No modo NAT, configure o redirecionamento de portas no host:

iptables -t nat -A PREROUTING -p tcp --dport 2223 -j DNAT --to-destination <VM_IP>:22

2. Testar conectividade: a partir do host, ssh root@<VM_IP> ou via porta encaminhada: ssh user@host_ip -p 2223.

3. Verifique o firewall da VM. Se o Firewall do Proxmox VE estiver habilitado para essa VM: desative temporariamente com qm set <VMID> --firewall 0 ou adicione regras para permitir SSH. Dentro da VM, verifique ufw status ou iptables -L. Certifique-se de que a porta 22 esteja aberta.

4. Usar o agente QEMU para obter informações internas: se instalado, execute:

qm guest exec <VMID> -- ip addr

Isso mostra o IP da VM sem precisar fazer login. Certifique-se de que o agente está em execução no convidado.

5. Para o login root, considere desativar o acesso direto ao root na VM. Use um usuário não root com sudo. Adicione chaves SSH de forma semelhante. Use ssh-copy-id user@vm_ip. Se a VM estiver atrás do NAT, certifique-se de que o redirecionamento de porta funcione no host e que o firewall da rede o permita. Se usar modo roteado, garanta rotas corretas e regras de firewall.

6. Para depurar falhas no SSH: no host cliente, execute nc -zv proxmox_ip 2223 ou telnet proxmox_ip 2223. Na VM: verifique systemctl status sshd, inspecione /var/log/auth.log ou journalctl -u sshd. Ajuste o firewall ou as configurações de rede conforme necessário.

Como Configurar o Acesso Remoto SSH no Proxmox VE?

1. Primeiro, certifique-se de que o firewall do host permita a porta SSH. No Firewall do Proxmox VE: adicione uma regra ACCEPT para SSH de sub-redes ou IPs confiáveis. Por exemplo:

pve-firewall add SSH --action ACCEPT --source 203.0.113.0/24

2. Aplique tanto no IPv4 quanto no IPv6 se utilizado. Para firewalls externos, permita a porta escolhida apenas a partir de endereços conhecidos.

3. Limite o acesso SSH: use AllowUsers admin_user@203.0.113.* ou similar em sshd_config. Isso restringe as fontes de login. Use apenas autenticação baseada em chave: PasswordAuthentication no. Recarregue o SSH posteriormente.

4. Altere a porta padrão. Edite Porta 2222. Recarregue o SSH: systemctl reload sshd. Atualize as regras do firewall para permitir a nova porta. Para contextos SELinux, use semanage port -a -t ssh_port_t -p tcp 2222 se o SELinux estiver em vigor. Para AppArmor, garanta que não haja perfis conflitantes.

5. Para os nós do cluster, configure chaves SSH sem senha. Em cada nó:

ssh-keygen -t ed25519 ssh-copy-id -i ~/.ssh/id_ed25519.pub root@node2_ip -p 2222

6. Repita para que cada nó possa acessar os outros via SSH sem senha. Verifique com ssh node2 pvecm status. Isso facilita a migração ao vivo, replicação e scripts.

7. Utilize hosts de salto se necessário: da estação de trabalho administrativa:

ssh -J admin_user@bastion_ip admin_user@proxmox_ip -p 2222

Isso garante exposição direta. Mantenha o bastião reforçado e monitorado.

8. Ative o registro e monitoramento. Verifique /var/log/auth.log para eventos SSH. Integre com SIEM ou coletores de registros. Rotacione os registros e configure alertas para falhas repetidas. Use o Fail2Ban para bloquear atacantes. Audite periodicamente /etc/ssh/sshd_config por meio do sshd -T. Automatize verificações em pipelines de CI/CD.

Como Resolver Problemas de Conexão?

1. Se a porta SSH parecer fechada: teste com ss -tuln | grep 2222 no host. De forma remota, use nc -zv proxmox_ip 2222. Se ocorrer tempo limite, verifique o firewall. Se a conexão for recusada, certifique-se de que o sshd está ativo: systemctl status sshd. Verifique negações do SELinux/AppArmor nos logs de auditoria.

2. Se o host não for acessível via SSH, mas a interface gráfica funcionar, inspecione a interface de rede e as rotas: ip addr, ip route. Se a interface gráfica não for acessível, mas o SSH funcionar, verifique systemctl status pveproxy e ss -tuln | grep 8006. Reinicie os serviços da interface gráfica: systemctl restart pveproxy pvedaemon.

3. Se o login baseado em chave falhar, ative o cliente SSH detalhado: ssh -vvv admin_user@proxmox_ip -p 2222. Verifique incompatibilidades nas chaves ou permissões. Certifique-se de que ~/.ssh e authorized_keys tenham as permissões corretas (700/600).

4. Se os comandos do cluster travarem, verifique a conectividade SSH entre os nós. Use ssh node1 pvecm status e ssh node2 hostname. Verifique as chaves de host; substitua entradas obsoletas em ~/.ssh/known_hosts quando os IPs mudarem.

Solução Confiável e Profissional de Backup para Proxmox

Enquanto o SSH protege o acesso, você também precisa de um plano de backup confiável. Vinchin Backup & Recovery é uma solução corporativa para Proxmox. Ela oferece backups completos e incrementais de máquinas virtuais. Utiliza desduplicação e compressão para economizar armazenamento. Você pode agendar backups e definir políticas de retenção. A integração com o Proxmox é perfeita. É possível criar tarefas de backup para VMs sem instalar nenhum agente. O Vinchin verifica os backups e oferece restauração rápida. Também suporta replicação remota e criptografia para segurança dos dados, garantindo sempre a continuidade dos negócios e recuperação simplificada. Além disso, facilita a migração V2V entre plataformas virtuais compatíveis, garantindo flexibilidade e facilidade na transferência de dados.

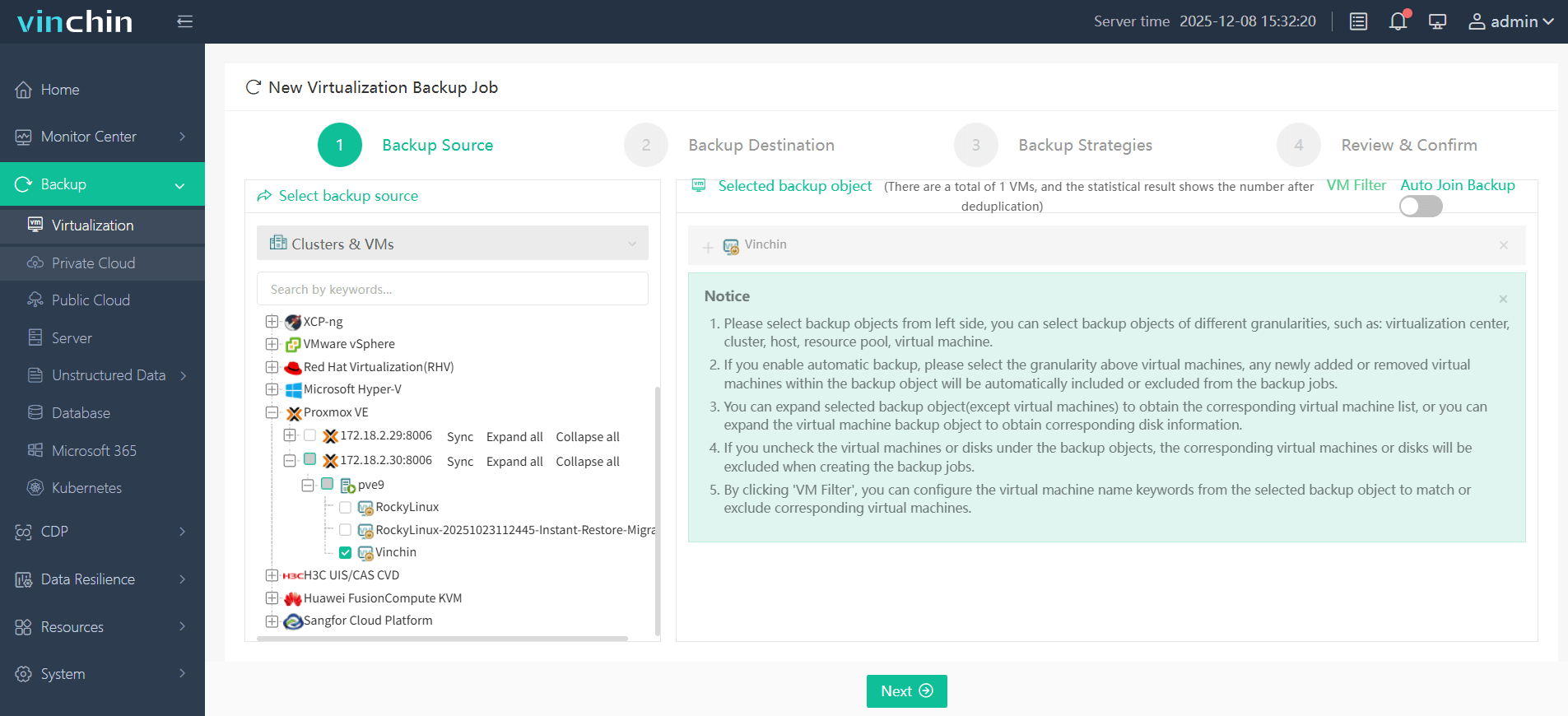

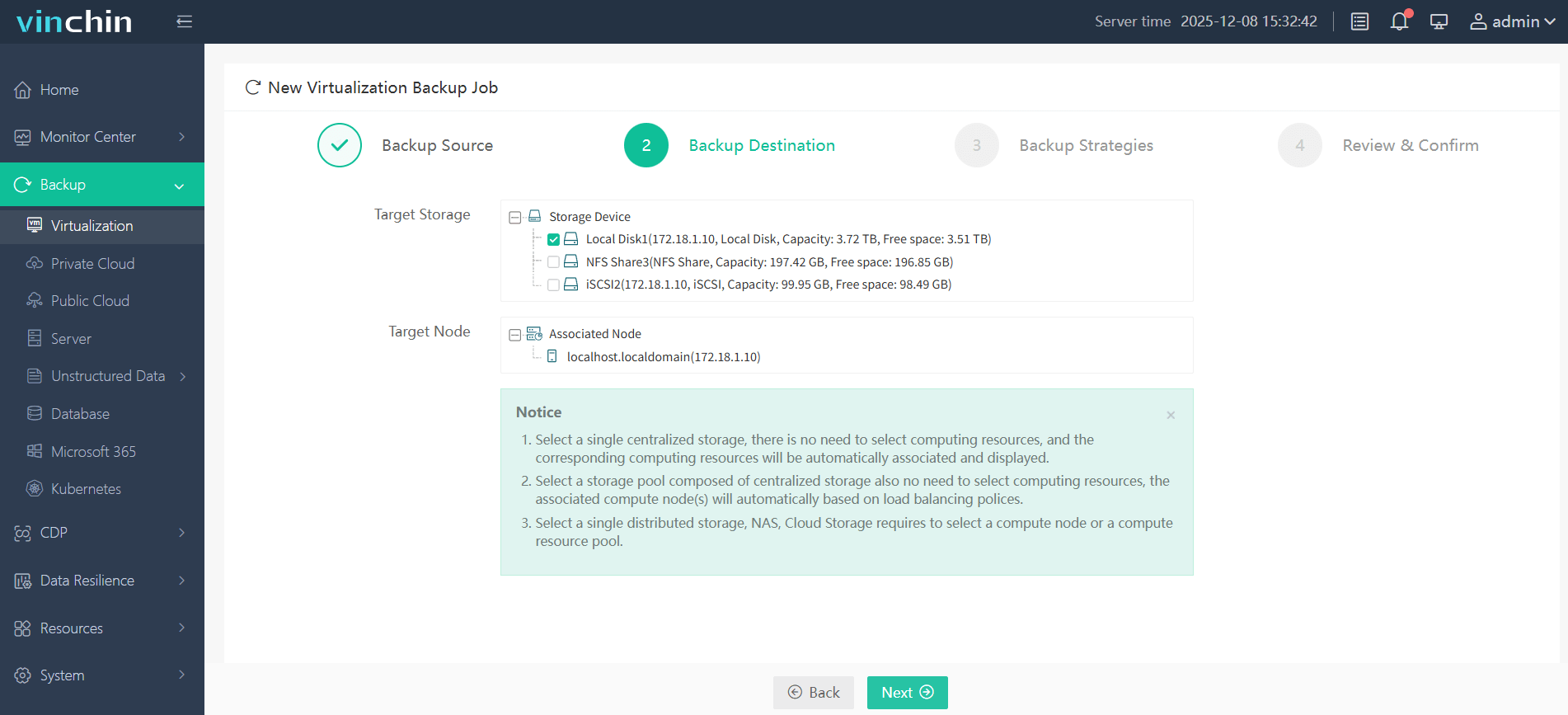

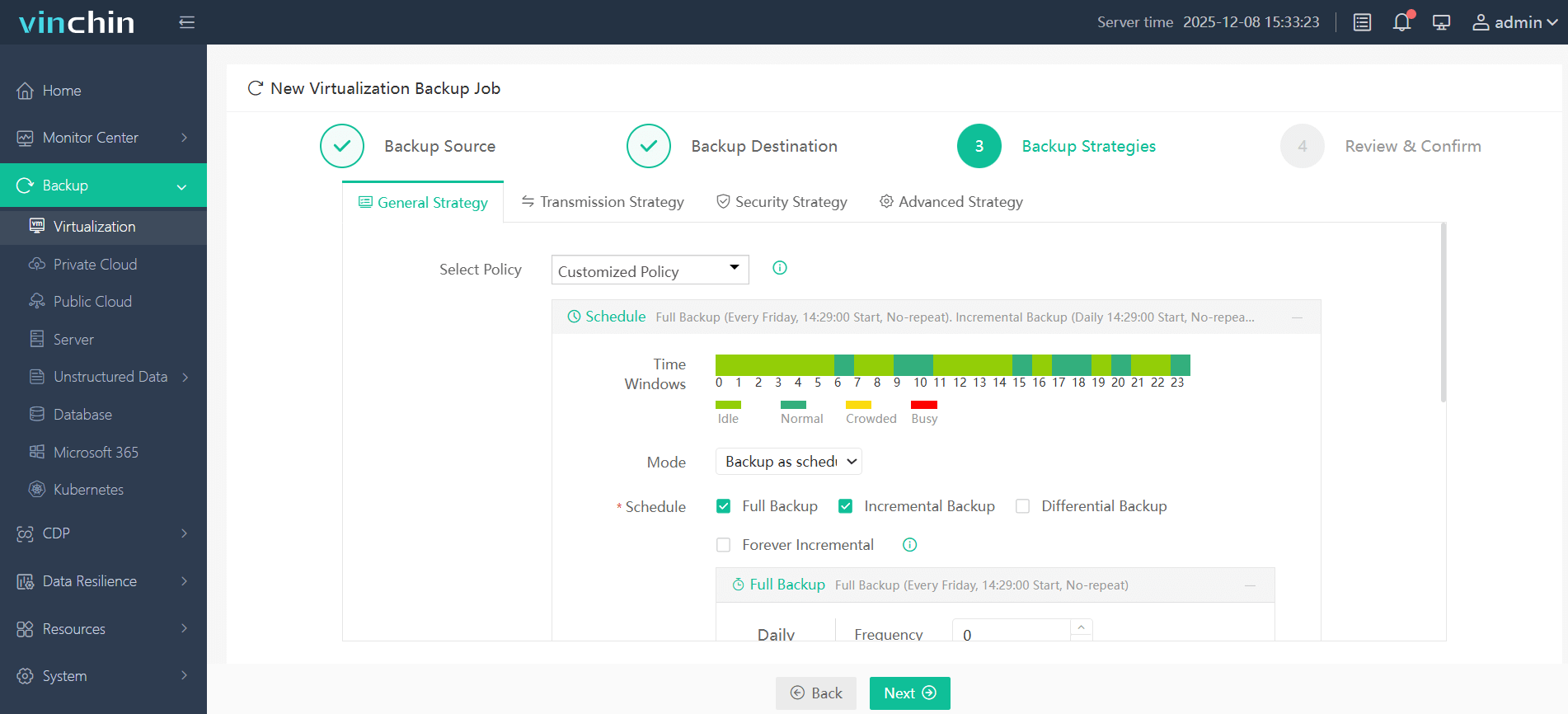

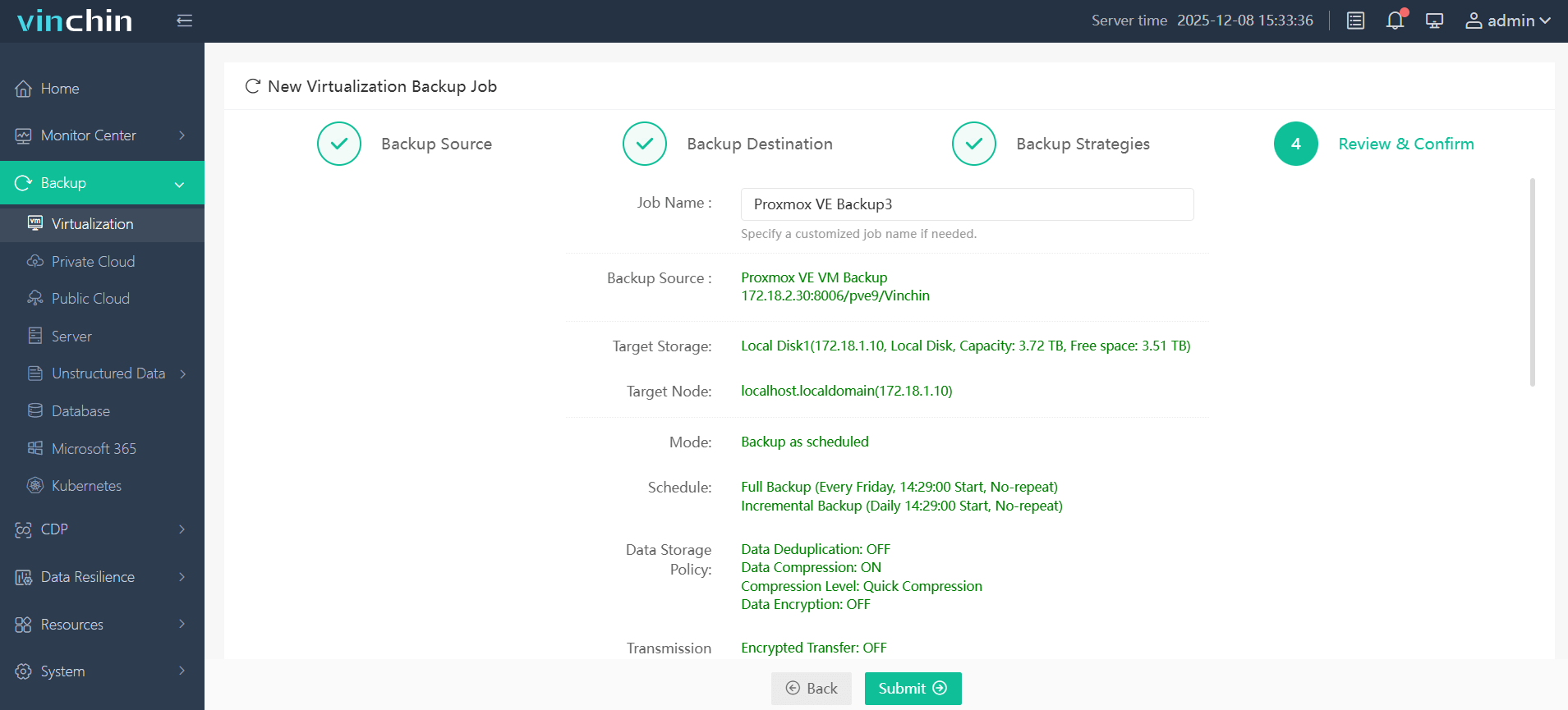

O console web Vinchin é intuitivo. Para fazer backup de uma VM Proxmox:

1. Primeiro, selecione a VM Proxmox que deseja fazer backup.

2. Em seguida, escolha o armazenamento de backup no seu ambiente.

3. Em seguida, configure estratégias de backup.

4. Finalmente, envie o trabalho.

A Vinchin atende clientes em todo o mundo e recebe avaliações elevadas. Aproveite um teste gratuito de 60 dias com todos os recursos para ver como se adapta ao seu fluxo de trabalho. Baixe o Instalador para implantação fácil e comece a proteger suas VMs ainda hoje.

Perguntas frequentes sobre como ativar o SSH no Proxmox

P1: Como testar a conectividade SSH quando a interface gráfica do Proxmox está inacessível?

Use ssh admin_user@proxmox_ip -p 2222 a partir de um hospedeiro confiável; verifique se a porta está aberta e se o serviço SSH está ativo.

P2: Como posso reforçar o SSH no Proxmox?

Desative o login de root (PermitRootLogin no), exija autenticação baseada em chave (PasswordAuthentication no), restrinja IPs de origem (firewall/AllowUsers), altere a porta (Port 2222) e instale o Fail2Ban.

P3: Como faço para acessar via SSH uma máquina virtual por trás de um NAT?

Configure o encaminhamento de porta do host ou use uma VPN: iptables -t nat -A PREROUTING -p tcp --dport 2223 -j DNAT --to-destination <VM_IP>:22, depois execute ssh user@host_ip -p 2223.

Conclusão

O SSH é essencial para uma gestão robusta do Proxmox. Proteja-o mediante autenticação baseada em chaves, regras de firewall, privilégio mínimo e auditorias regulares. Integre a configuração do SSH em fluxos de trabalho de automação e estratégias de backup para garantir uma recuperação rápida. Mantenha configurações consistentes entre os nós e monitore os registros de acesso. O Vinchin complementa as operações SSH ao oferecer proteção empresarial para máquinas virtuais em ambientes diversos.

Partilhar em: