-

O que é o Proxmox GPU Passthrough?

-

Pré-requisitos para passagem direta da GPU no Proxmox

-

Como Configurar a Passagem de GPU no Proxmox?

-

Não Se Esqueça de Fazer Backup da Sua VM!

-

Perguntas frequentes sobre o Proxmox GPU Passthrough

-

Conclusão

O passagem direta da GPU concede a uma VM acesso direto a uma GPU física. Isso melhora o desempenho para tarefas de computação ou gráficas. Este artigo mostra como configurar a passagem direta da GPU no Proxmox VE.

O que é o Proxmox GPU Passthrough?

O GPU passthrough vincula uma GPU do host a uma VM por meio do VFIO. O kernel do host desanexa a GPU e a entrega à convidada. Isso proporciona um desempenho próximo ao nativo. O Proxmox VE utiliza os módulos KVM e VFIO para gerenciar esse vínculo. Você deve verificar o suporte de hardware e configurar o IOMMU. Espere ajustar a BIOS e o kernel para que o host conceda controle exclusivo à VM.

Pré-requisitos para passagem direta da GPU no Proxmox

Antes de começar, confirme o suporte da CPU, placa-mãe, BIOS e GPU. A CPU deve suportar IOMMU: Intel VT-d ou AMD-Vi. A BIOS deve habilitar essas opções e a decodificação de 4G ou acima de 4G.

Atenção: Passar pela GPU principal do hospedeiro pode tornar o hospedeiro inacessível sem acesso fora de faixa, como IPMI ou KVM-over-IP. Alguns sistemas precisam desativar o CSM/inicialização legada se você passar a única GPU usada para o console do hospedeiro. Para VMs UEFI, a ROM da GPU deve suportar UEFI GOP; caso contrário, o SeaBIOS funciona, mas limita funcionalidades. Carregue os módulos VFIO: vfio, vfio_pci, vfio_iommu_type1 (e vfio_virqfd em versões mais antigas do Proxmox). Verifique se os grupos IOMMU isolam a GPU e seu áudio; evite compartilhar com dispositivos críticos. Use a API do Proxmox ou lspci -nnk para inspecionar os grupos.

Aviso sobre a substituição da ACS

Alguns hardwares não possuem agrupamento adequado de ACS. Você pode adicionar pcie_acs_override=downstream ou usar vfio_iommu_type1.allow_unsafe_interrupts=1. Use apenas se necessário. A substituição da ACS pode introduzir riscos de segurança ou estabilidade. Prefira hardware com isolamento nativo.

Como Configurar a Passagem de GPU no Proxmox?

1. Configuração do Host

Primeiro, habilite o IOMMU na BIOS ou UEFI. Habilite "Intel VT-d" ou "AMD IOMMU" e "Decodificação Acima de 4G", se disponível. Desative o CSM se estiver usando UEFI para o console host na GPU. Reinicie no Proxmox VE.

Edite o GRUB com segurança. Para Intel, execute:

sed -i 's/GRUB_CMDLINE_LINUX_DEFAULT="[^"]*/& intel_iommu=on iommu=pt/' /etc/default/grub

Para AMD, execute:

sed -i 's/GRUB_CMDLINE_LINUX_DEFAULT="[^"]*/& amd_iommu=on iommu=pt/' /etc/default/grub

Se a substituição ACS for necessária, acrescente pcie_acs_override=downstream após o espaço. Em seguida, execute update-grub e reinicie. Verifique a ativação do IOMMU: cat /proc/cmdline | grep iommu e dmesg | grep -e DMAR -e AMD-Vi. Você deverá ver o remapeamento de interrupção habilitado.

2. Carregar e Listar Módulos na Lista Negra

Crie um arquivo modprobe dedicado para o VFIO:

echo -e "vfio\nvfio_pci\nvfio_iommu_type1" > /etc/modules-load.d/vfio.conf

Em versões mais antigas do Proxmox, carregue também vfio_virqfd. Liste os drivers da GPU em arquivos separados. Para NVIDIA:

echo "blacklist nouveau" > /etc/modprobe.d/blacklist-nouveau.confecho "blacklist nvidiafb" > /etc/modprobe.d/blacklist-nvidia.conf

Para AMD:

echo "blacklist amdgpu" > /etc/modprobe.d/blacklist-amdgpu.confecho "blacklist radeon" > /etc/modprobe.d/blacklist-radeon.conf

Para Intel iGPU:

echo "blacklist i915" > /etc/modprobe.d/blacklist-i915.conf

Após a inclusão na lista negra, regenere o initramfs: update-initramfs -u. Depure problemas do initramfs: journalctl -b 0 | grep vfio. Reinicie e confirme com lsmod | grep vfio.

3. Verificar o Agrupamento IOMMU

Execute:

pvesh get /nodes/<nodename>/hardware/pci --pci-class-blacklist ""

ou inspecione /sys/kernel/iommu_groups. Identifique a GPU e seu grupo de função de áudio. Certifique-se de que nenhum dispositivo crítico compartilhe o grupo. Se o agrupamento for amplo, use a substituição ACS no GRUB, reinicie e verifique novamente. Confirme as mensagens ACS nos registros: dmesg | grep ACS.

Use lspci -tv para mapear dispositivos aos soquetes da CPU. Isso ajuda a otimizar a localidade NUMA. Escolha o pino da CPU do host e da VM para alinhar com o nó NUMA da GPU.

4. Vinculação do Módulo de Host (Avançado)

Se a vinculação automática falhar, especifique os IDs na configuração VFIO:

echo "options vfio-pci ids=1234:5678,abcd:ef01" > /etc/modprobe.d/vfio-ids.conf

Substitua pelos IDs de fornecedor:dispositivo do lspci -nn. Adicione softdep se necessário:

echo "softdep <drivername> pre: vfio-pci" > /etc/modprobe.d/<drivername>.conf

Atualize o initramfs e reinicie. Confirme se a GPU está vinculada ao vfio-pci via lspci -nnk.

5. Configuração da VM

Em Machine e firmware, escolha o chipset q35. Para UEFI, selecione OVMF. Certifique-se de que a partição de variáveis de firmware tenha ≥1MB (o Proxmox trata automaticamente). Verifique se o ROM da GPU suporta GOP UEFI. Caso contrário, use SeaBIOS, mas espere limitações.

No separador Hardware da VM, clique em Add e depois em PCI Device. Selecione o endereço da GPU (por exemplo, 00:02.0). Marque All Functions se o áudio for separado. Ative PCIe (pcie=on). Se for a única GPU, marque Primary GPU (x-vga=on). Via CLI:

qm set <VMID> -machine q35 -hostpci0 01:00.0,pcie=on,x-vga=on

Para multifunções:

qm set 100 -hostpci0 01:00.0,rombar=0 -hostpci1 01:00.1

Vincule esta configuração à VM utilizada para tarefas de GPU.

6. Configuração do SO convidado

Instale o sistema operacional convidado normalmente. Windows: carregue os drivers oficiais da GPU ≥ versão 465 para NVIDIA para evitar o Código 43. Oculte o hipervisor: adicione argumentos da CPU:

args: -cpu 'host,kvm=off,hv_vendor_id=proxmox'

Se o fornecedor bloquear o driver, faça um dump da ROM da GPU ou falsifique os IDs nas configurações avançadas da VM. Linux: instale os drivers, teste CUDA/OpenCL ou aplicativos gráficos. É necessário um monitor local conectado à GPU ou acesso RDP/VNC dentro do sistema convidado; o console do Proxmox não exibirá a saída da GPU.

Não Se Esqueça de Fazer Backup da Sua VM!

Para garantir que suas VMs Proxmox estejam protegidas durante a configuração de passagem direta de GPU ou futuras atualizações, é essencial ter uma solução confiável de backup. Vinchin Backup & Recovery é uma solução profissional de backup de VMs em nível empresarial que suporta Proxmox VE, além de outras plataformas líderes como VMware, Hyper-V, XenServer, oVirt e mais. Com recursos como backup sem agente, backup incremental baseado em CBT, recuperação instantânea e agendamento automático, o Vinchin ajuda a proteger seu ambiente virtual Proxmox com o mínimo esforço. Se você estiver executando cargas de trabalho intensivas em computação ou VMs aceleradas por GPU, o Vinchin garante que seus dados e configurações permaneçam seguros e recuperáveis.

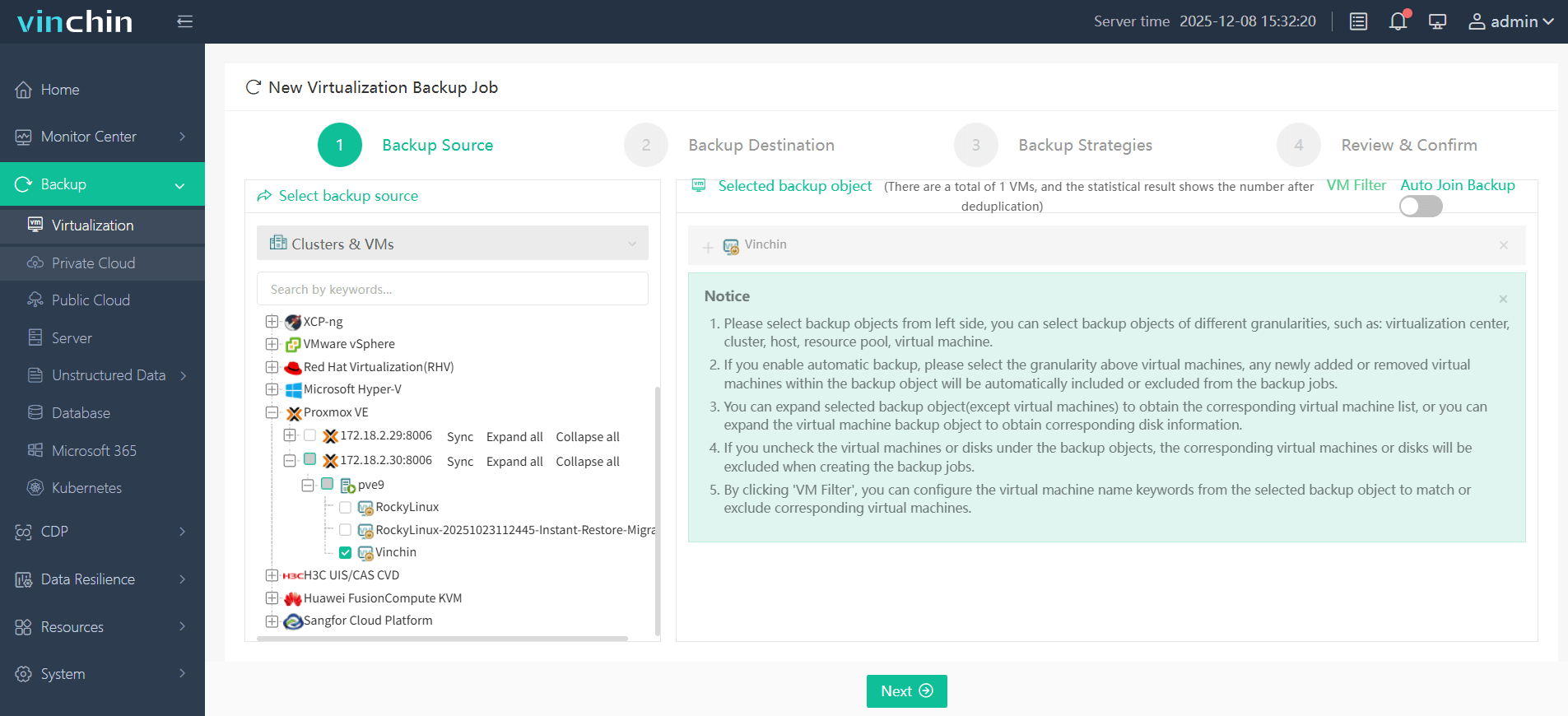

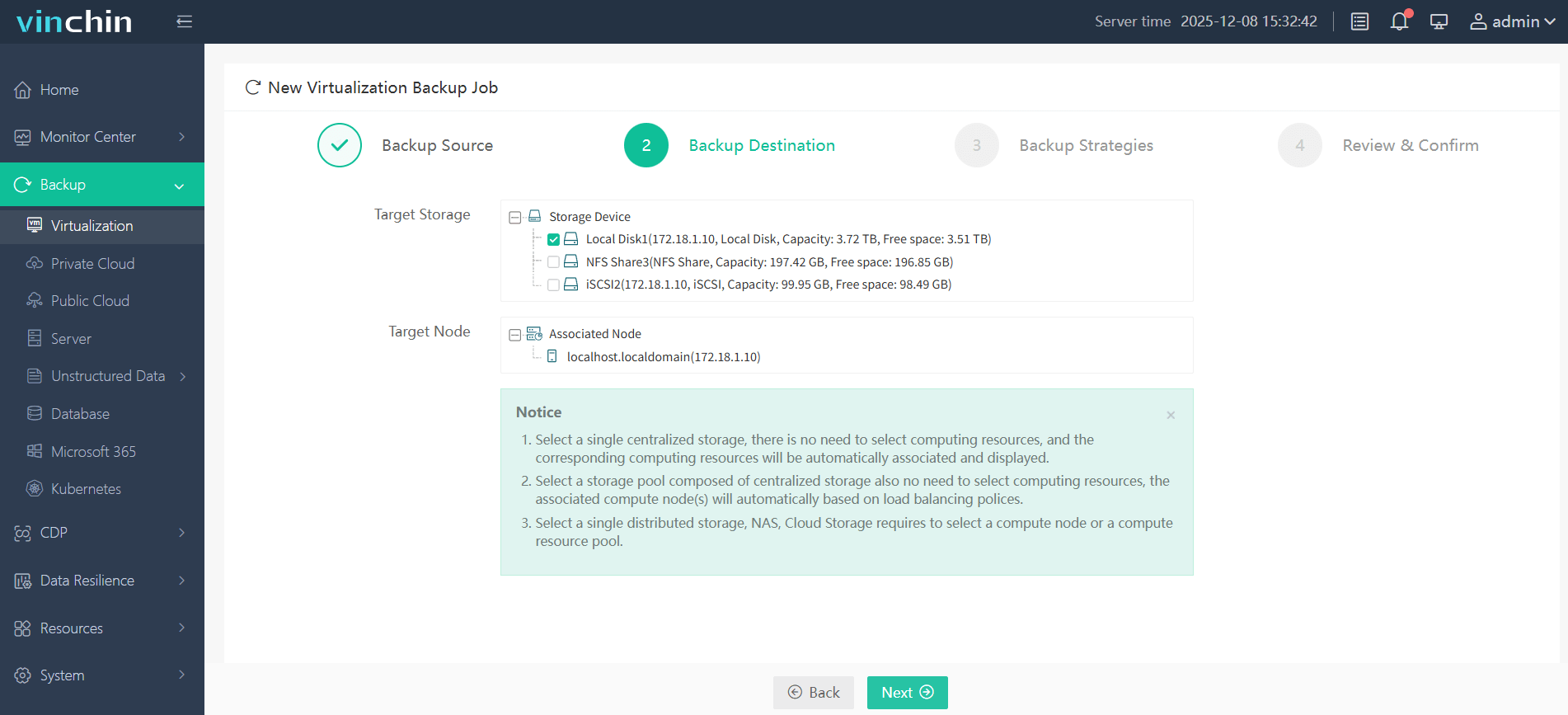

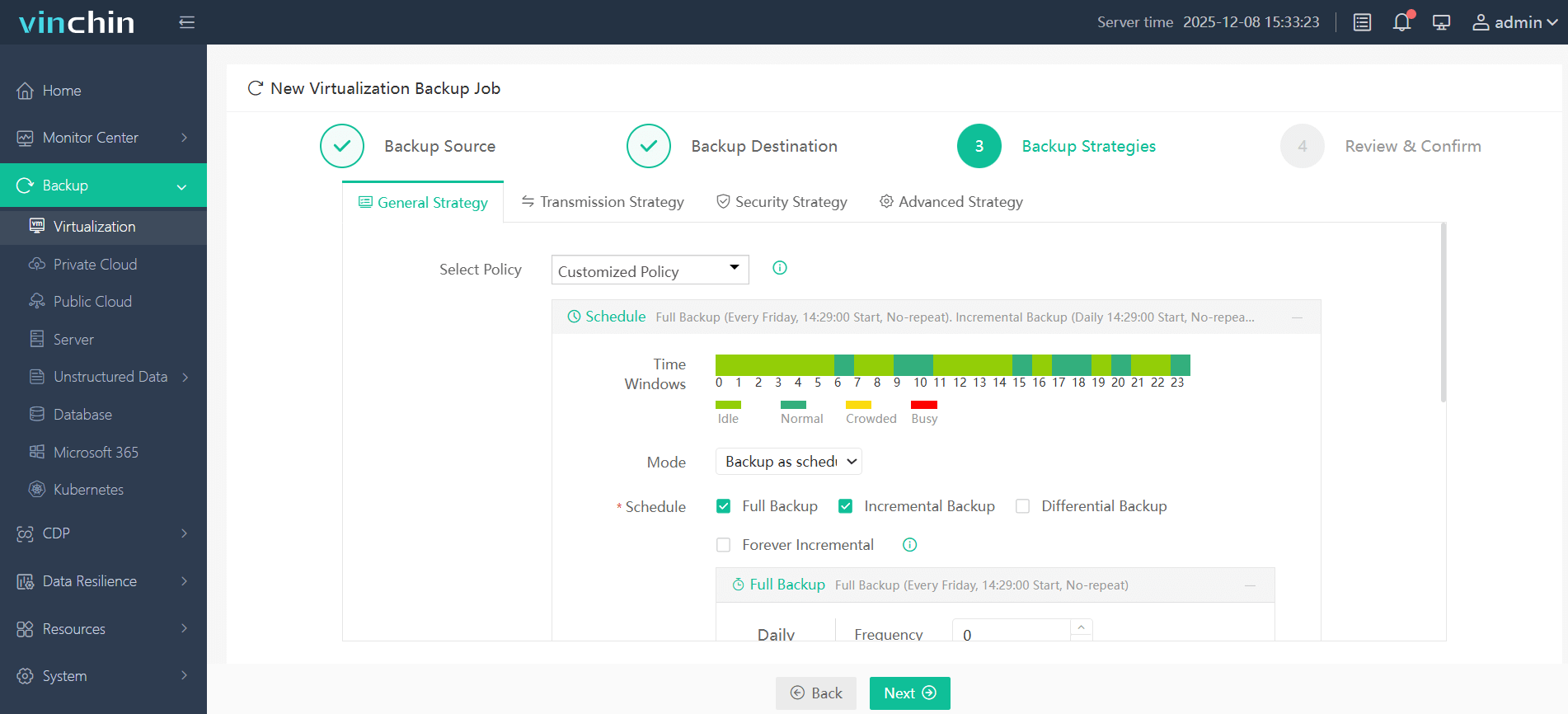

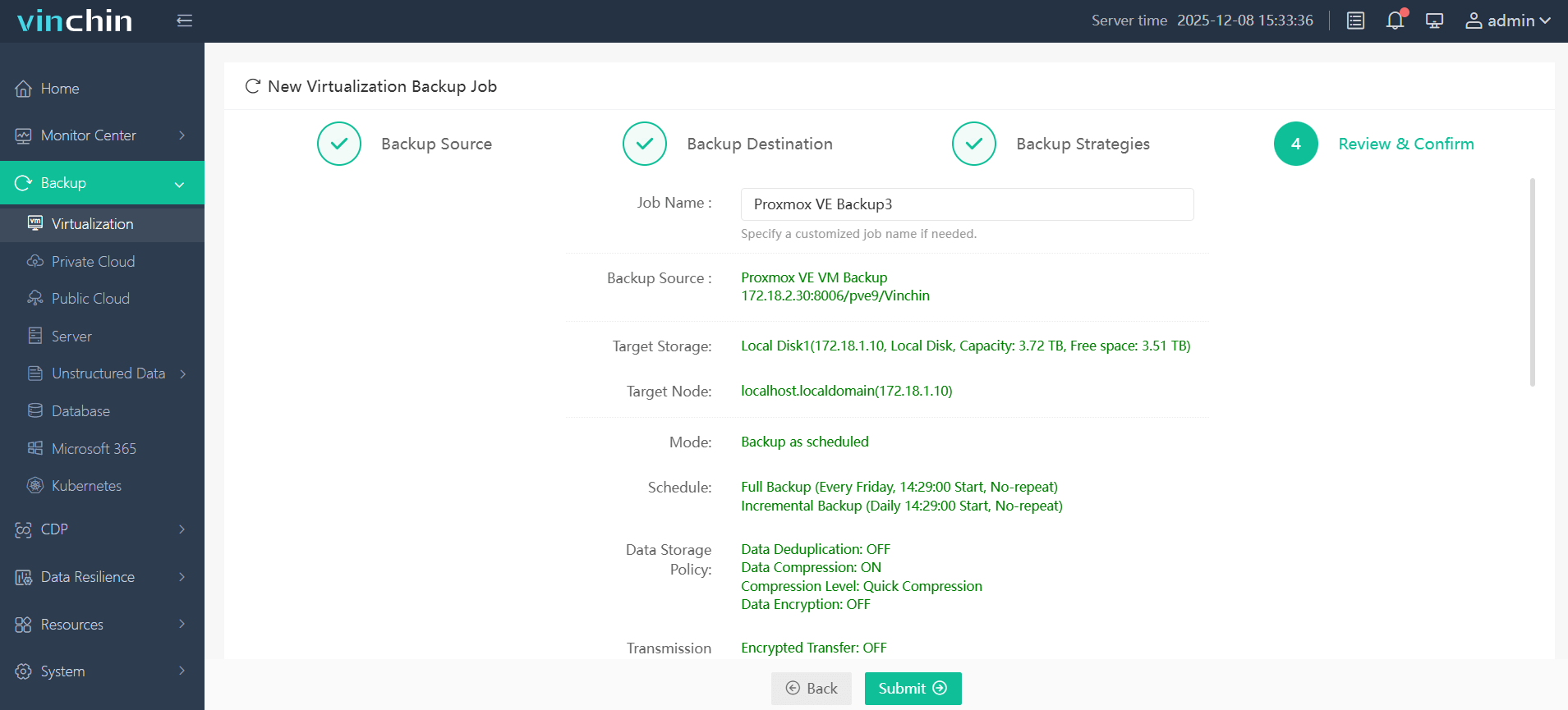

Para fazer backup da sua VM Proxmox, siga quatro etapas relacionadas a essa VM:

1. Selecione a VM Proxmox para fazer backup

2. Escolha o armazenamento de backup

3. Configure a estratégia de backup

4. Enviar a tarefa

Vinchin tem uma base global de usuários e altas avaliações. Obtenha um teste gratuito de 60 dias com todos os recursos agora.

Perguntas frequentes sobre o Proxmox GPU Passthrough

P1: Como verificar o suporte a IOMMU da CPU?

A1: Execute dmesg | grep -e DMAR -e AMD-Vi e procure por remapeamento de interrupção habilitado.

P2: Como isolar a GPU no grupo IOMMU?

A2: Use o ACS override somente se necessário: adicione pcie_acs_override=downstream ao GRUB e reinicie para separar os dispositivos.

P3: Como acessar a exibição do convidado quando o console está em branco?

A3: Conecte o monitor à GPU ou configure RDP/VNC dentro do sistema operacional convidado.

P4: Por que a GPU passada mostra "Erro 43"?

A4: Ocultar Hyper-V/KVM, usar os drivers mais recentes, falsificar IDs de fornecedor/dispositivo ou extrair o ROM da GPU se bloqueado.

Conclusão

A passagem direta da GPU no Proxmox libera alto desempenho para VMs. Siga as verificações de hardware, ajustes de BIOS e edições de kernel. Carregue os módulos VFIO, isole os grupos IOMMU e vincule a GPU ao VFIO. Configure a VM com q35 e OVMF quando possível. Ajuste o pinning da CPU e NUMA para obter os melhores resultados. Solucione problemas como o Código 43, bugs de redefinição e logs. Sempre faça backup antes de alterações importantes. A Vinchin fornece backups confiáveis para proteger suas VMs e dados.

Partilhar em: