-

Pourquoi le chiffrement d'Hyper-V est-il si important ?

-

Chiffrement au niveau du volume BitLocker dans Windows Server

-

Comment utiliser BitLocker pour le chiffrement sous Windows ?

-

Comment assurer la reprise après sinistre Hyper-V ?

-

FAQ sur le chiffrement Hyper-V

-

Conclusion

La sécurité est importante, et la manière de la mettre en œuvre l'est tout autant. L'utilisation de la technologie de virtualisation Hyper-V apporte de nombreux avantages aux entreprises, mais introduit également certains risques. Pour s'assurer que des acteurs malveillants ne puissent pas prendre le contrôle de vos fichiers VHDX/machines virtuelles, l'une des méthodes consiste à chiffrer le lecteur sur lequel ces fichiers sont stockés.

Pourquoi le chiffrement d'Hyper-V est-il si important ?

1. Protéger les données au repos

Les fichiers de la machine virtuelle contiennent eux-mêmes des données sensibles comme des bases de données, des documents, des fichiers de configuration, des clés, des mots de passe, etc. Si des attaquants ou du personnel non autorisé peut accéder au disque physique stockant ces fichiers (disques durs de serveur local, SAN, NAS, supports de sauvegarde), ils peuvent directement copier ou voler ces fichiers .vhdx.

2. Risque lié aux supports physiques

Il existe toujours un risque que les disques durs des serveurs, les bandes de sauvegarde ou les disques soient perdus ou volés lors de réparations, de remplacements, de mise hors service ou de transport. Le chiffrement constitue la dernière ligne de défense pour prévenir les fuites de données à partir de supports physiques.

3. Respect des exigences en matière de conformité

De nombreuses réglementations et normes industrielles (telles que le GDPR, HIPAA, PCI DSS, SOX, ISO 27001, etc.) exigent explicitement le chiffrement des données au repos contenant des informations personnelles sensibles identifiables, des données financières ou des informations de santé.

4. Prévention de l'accès non autorisé (notamment dans les environnements de stockage partagé)

Dans les environnements de stockage partagé (tels que SAN ou NAS), plusieurs hôtes Hyper-V accèdent au même pool de stockage. Bien que le stockage puisse disposer de listes de contrôle d'accès, les administrateurs de stockage ou toute personne disposant de permissions élevées pourraient théoriquement accéder aux fichiers .vhdx présents sur tous les volumes de stockage. Le chiffrement au niveau de la machine virtuelle garantit que, même si un administrateur de stockage parvient à accéder aux fichiers, il ne peut pas en interpréter le contenu.

De même, si l'hôte Hyper-V lui-même est compromis et qu'un attaquant obtient un accès au système de fichiers, le chiffrement l'empêche toujours de lire directement le contenu du disque de la machine virtuelle.

Chiffrement au niveau du volume BitLocker dans Windows Server

BitLocker est une technologie de chiffrement des données au niveau du volume qui aide efficacement les entreprises et les utilisateurs individuels à protéger les données sur les périphériques de stockage. Elle est largement utilisée dans Windows Server.

1. Qu'est-ce que BitLocker ?

BitLocker est une fonction de chiffrement intégral du disque intégrée aux systèmes d'exploitation Microsoft Windows. Son objectif principal est de sécuriser les données stockées sur les disques durs des ordinateurs (y compris les lecteurs internes et amovibles tels que les clés USB) et d'empêcher le vol de données en cas de perte, de vol ou d'accès non autorisé à l'appareil.

2. Qu'est-ce qu'un volume ?

Pourquoi parle-t-on de technologie de chiffrement au niveau du volume ? Commençons par le concept de volume. Un volume est une structure logique composée d'une ou plusieurs partitions, définie par le composant Windows « Gestionnaire de volumes ». À l'exception du Gestionnaire de volumes et des composants de démarrage, les autres composants et applications Windows utilisent les volumes plutôt que les partitions. Dans les systèmes d'exploitation clients Windows, y compris Windows Vista, les partitions et les volumes ont généralement une relation un-à-un. Toutefois, dans les serveurs, un volume se compose typiquement de plusieurs partitions, comme dans une configuration RAID classique.

Il convient particulièrement de noter que dans les systèmes d'exploitation Windows Server après Windows Server 2008, un volume ne fait plus référence à une seule partition. Dans les configurations RAID, plusieurs partitions forment ensemble un volume. BitLocker peut chiffrer de tels volumes RAID. Contrairement à EFS et RMS, qui sont des technologies de chiffrement au niveau des fichiers, BitLocker est conçu pour protéger toutes les données d'un volume et nécessite une configuration minimale de la part des administrateurs. Le chiffrement complet du volume est également efficace contre les attaques hors ligne, qui contournent le système d'exploitation et le contrôle des autorisations NTFS pour lire directement les données du disque.

3. Comment chiffrer les données ?

BitLocker utilise par défaut l'algorithme de chiffrement AES 128 bits avec un diffuseur et peut être étendu à des clés de 256 bits via la stratégie de groupe.

Remarque : Un diffuseur garantit que de légères modifications du texte brut entraînent des changements importants du texte chiffré chiffré de l'ensemble du secteur.

4. Vérification de l'intégrité du système

BitLocker utilise la puce TPM 1.2 pour vérifier l'état des composants de démarrage et des fichiers d'amorçage, tels que le BIOS, le MBR et les secteurs NTFS. Si les fichiers de démarrage sont modifiés, BitLocker verrouillera le lecteur et passera en mode de récupération, qui peut être déverrouillé à l'aide d'un mot de passe à 48 chiffres ou d'une clé stockée sur une carte à puce.

Remarque : Lors du déverrouillage du serveur via une carte à puce, le matériel doit prendre en charge les périphériques de stockage USB à grande capacité.

Comment utiliser BitLocker pour le chiffrement sous Windows ?

1. Sous Windows Server 2008 R2, BitLocker n'est pas installé par défaut. Les utilisateurs doivent l'ajouter manuellement dans la section des fonctionnalités. Ouvrez Server Manager - Features - Add Features, sélectionnez Chiffrement de lecteur BitLocker, puis installez-le. Un redémarrage est nécessaire.

2. Après le redémarrage, accédez au Control Panel - System and Security - BitLocker Drive Encryption pour voir quels lecteurs de l'ordinateur peuvent avoir BitLocker activé.

3. Cliquez sur Manage BitLocker pour configurer un lecteur déjà chiffré avec BitLocker, notamment modifier le mot de passe de chiffrement, ajouter des méthodes de déverrouillage par carte à puce, etc.

4. Ensuite, je vais chiffrer la partition système C : à l'aide de BitLocker pour tester l'effet de récupération.

5. Cliquez sur Turn on BitLocker en regard du lecteur C:, un avertissement s'affiche, cliquez sur Yes.

6. Attendez que le système vérifie si l'ordinateur remplit les conditions de chiffrement, en contrôlant principalement l'état de la puce TPM 1.2.

7. Un avertissement apparaît, invitant à sauvegarder les données importantes, et indiquant que la vitesse de chiffrement dépend de la taille et de la fragmentation du disque.

8. BitLocker commence ensuite à se préparer pour le chiffrement. Une fois prêt, il invite à indiquer l'emplacement où stocker la clé de récupération.

9. J'ai choisi de sauvegarder la clé de récupération sur une clé USB, et le système détecte automatiquement le périphérique USB.

10. Après avoir enregistré la clé de récupération, cliquez sur Start Encrypting pour commencer le processus de chiffrement.

Une fois le chiffrement terminé, vous verrez une petite icône de verrou sur le lecteur C:, indiquant qu'il a été chiffré par BitLocker. En outre, une nouvelle option Suspend Protection apparaîtra, principalement utilisée lors de la mise à niveau du BIOS, du matériel ou du système d'exploitation, afin de désactiver temporairement la protection des données. Sur la clé USB où est stockée la clé de récupération, en plus du fichier de clé de récupération habituel, il y aura également un fichier .TPM nommé d'après l'ordinateur, contenant le hachage du mot de passe du propriétaire du TPM.

Comment assurer la reprise après sinistre Hyper-V ?

Bien que BitLocker soit très efficace pour protéger le stockage physique hébergeant les fichiers de machines virtuelles Hyper-V, le chiffrement seul ne suffit pas à répondre aux besoins complets de protection des données des entreprises modernes. Dans les environnements réels, la protection des données va au-delà du chiffrement : elle inclut également des sauvegardes régulières et une reprise après sinistre.

Vinchin Backup & Recovery est conçu pour offrir une protection complète des données et une reprise après sinistre dans les environnements virtualisés, y compris ceux utilisant Microsoft Hyper-V, VMware vSphere, XenServer, XCP-ng, oVirt, RHV, OpenStack, Proxmox, bases de données, NAS, serveur de fichiers, Linux & Windows Server, etc.. Il propose des sauvegardes automatisées, une sauvegarde sans agent, des options LAN/LAN-Free, une copie hors site, une restauration instantanée, une déduplication des données et une archivage dans le cloud. Grâce au chiffrement des données et à la protection contre les ransomwares, il assure une double sécurité pour les sauvegardes de machines virtuelles et prend en charge un migration facile entre Hyper-V et d'autres plateformes.

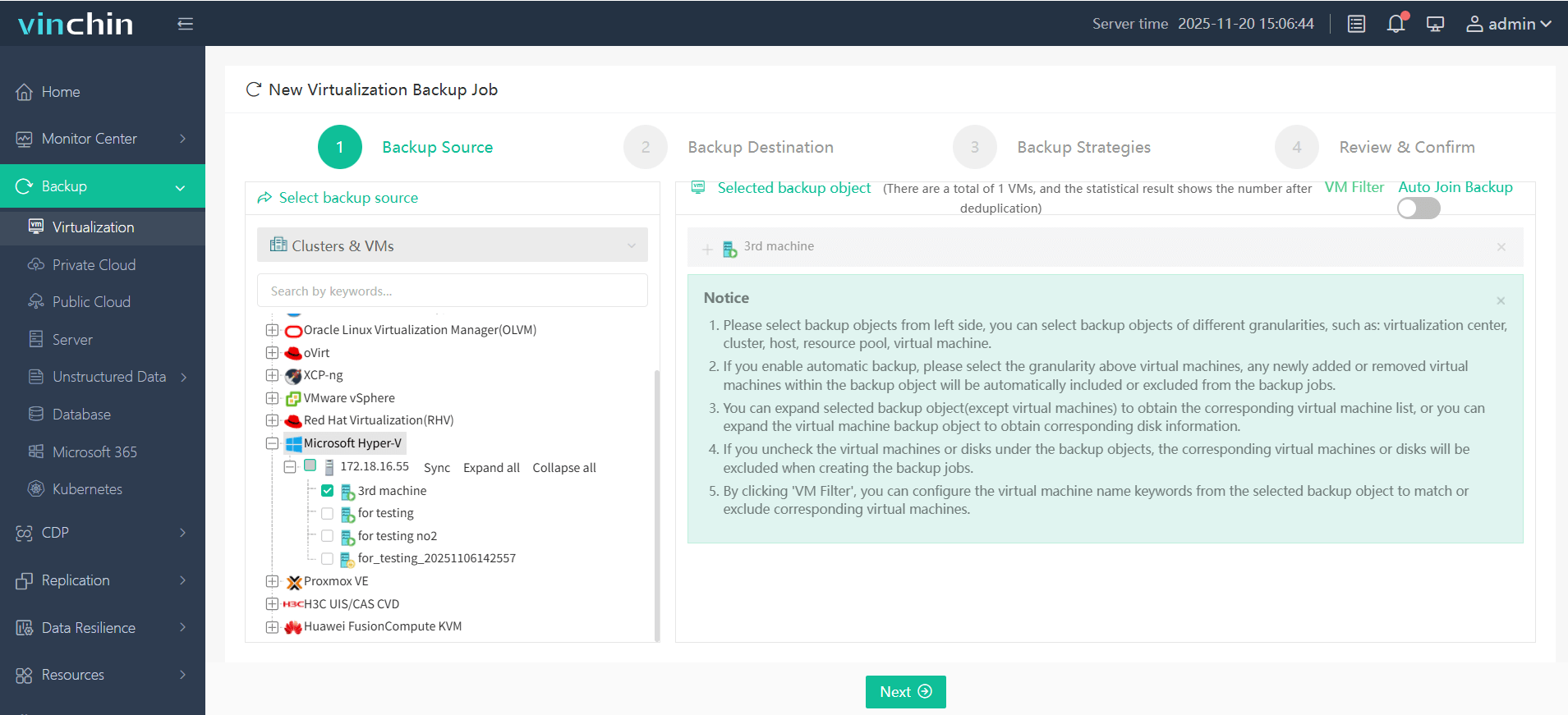

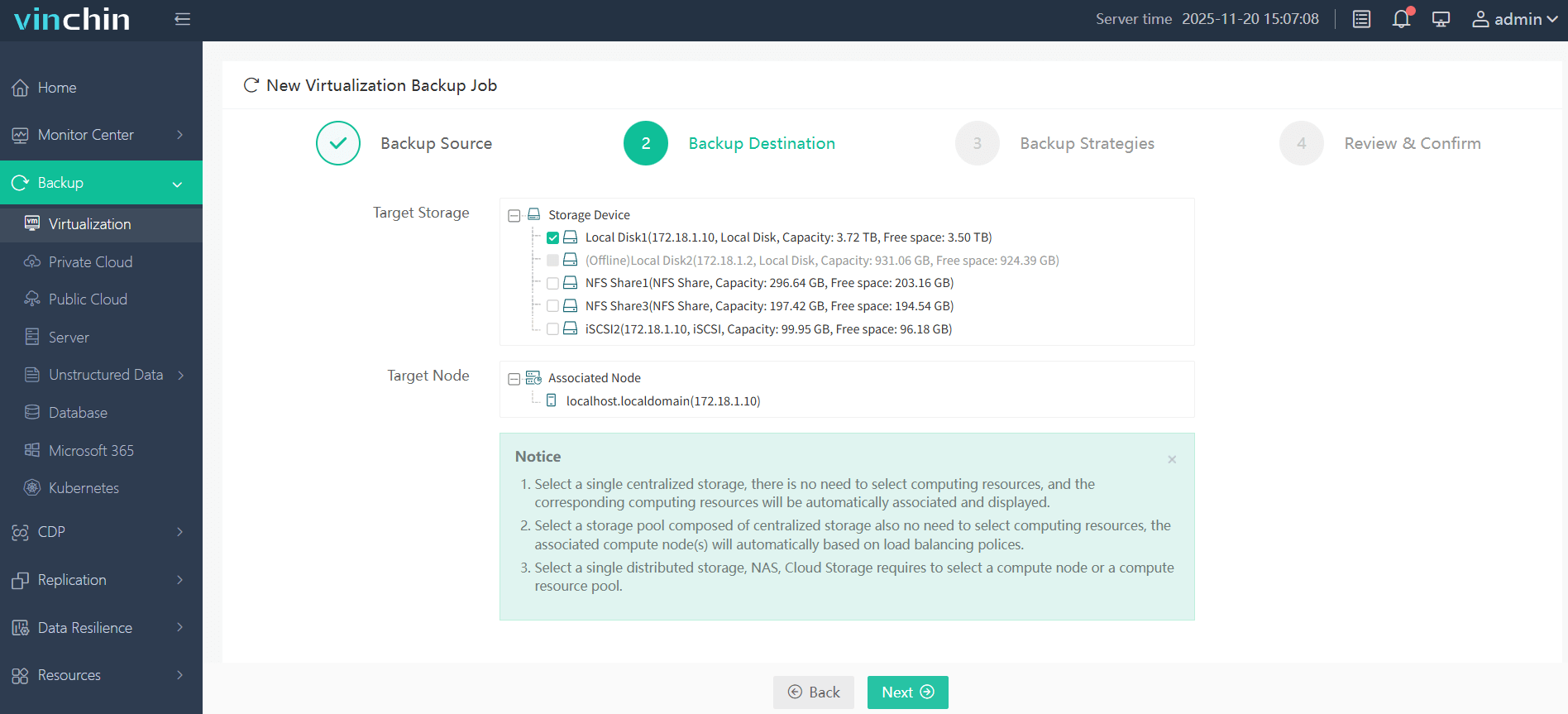

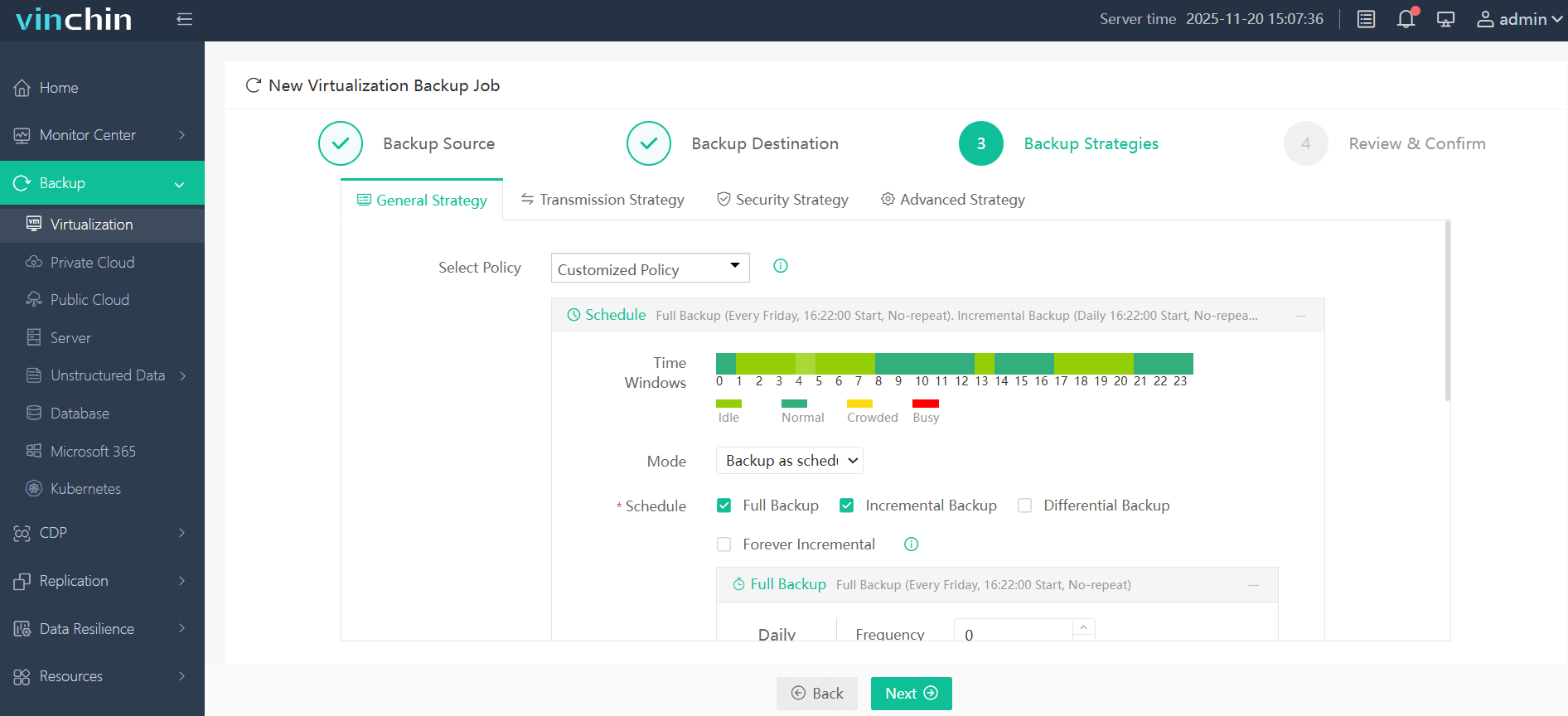

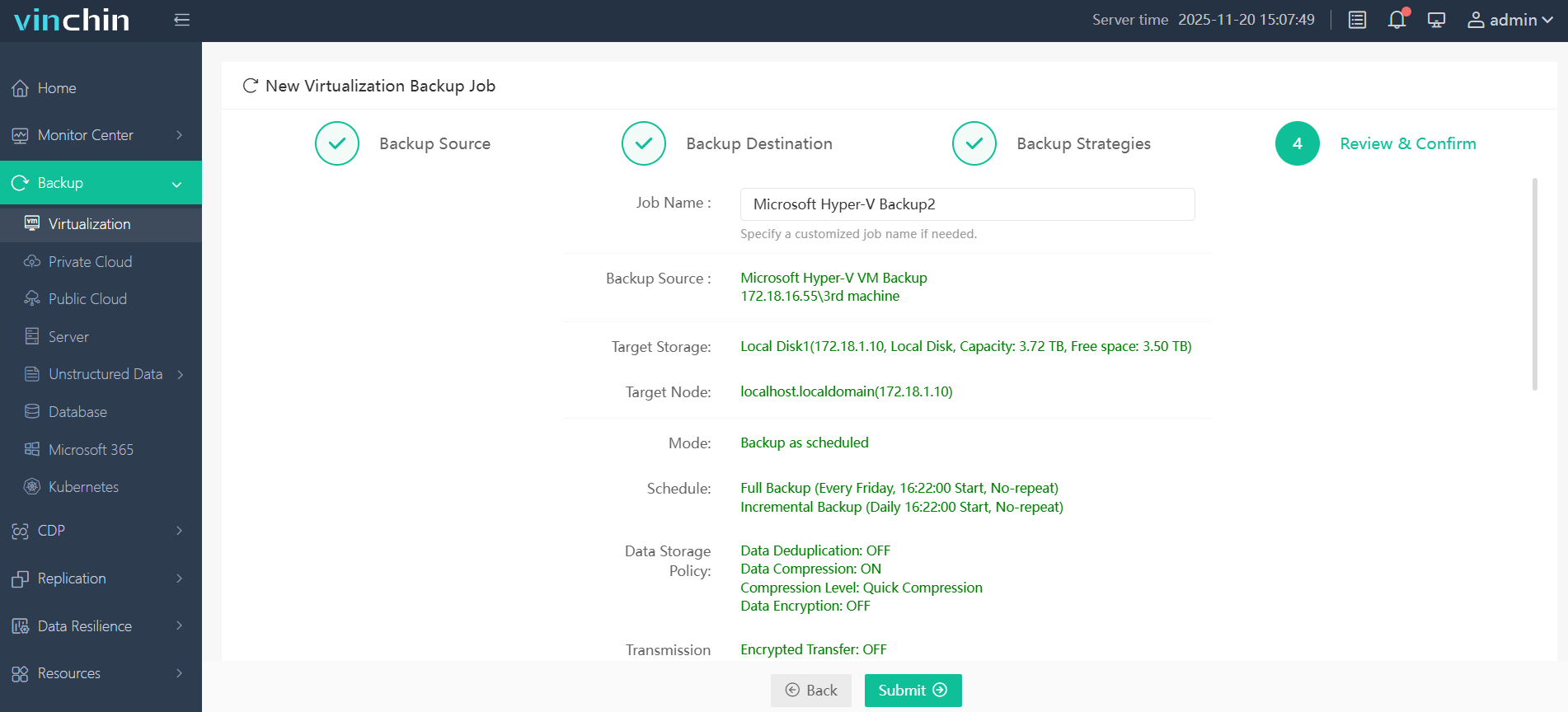

Il suffit de 4 étapes pour sauvegarder les machines virtuelles Hyper-V avec Vinchin Backup & Recovery :

1. Sélectionnez l'objet de sauvegarde.

2. Sélectionnez la destination de la sauvegarde.

3. Configurer les stratégies de sauvegarde.

4. Vérifiez et soumettez le poste.

Venez découvrir toutes les fonctionnalités de ce système robuste grâce à un essai gratuit de 60 jours ! Contactez-nous avec vos besoins, et vous recevrez une solution adaptée à votre infrastructure informatique.

FAQ sur le chiffrement Hyper-V

1. Comment protéger les données à l'aide des systèmes de fichiers chiffrés ?

Sous Windows, vous pouvez utiliser le système de chiffrement de fichiers (EFS) pour chiffrer des fichiers et des dossiers. EFS est une fonctionnalité de chiffrement intégrée à Windows et est très facile à utiliser.

Voici les étapes pour chiffrer un dossier à l'aide d'EFS sous Windows :

Faites un clic droit sur le dossier que vous souhaitez chiffrer et sélectionnez « Properties ».

Dans l'onglet « General », cliquez sur le bouton « Advanced ».

Cochez l'option « Encrypt contents to secure data », puis cliquez sur « OK. »

Cliquez sur « Apply » et choisissez si vous souhaitez également chiffrer les sous-dossiers et les fichiers.

2. Qu'est-ce que le vTPM dans Hyper-V et comment est-il utilisé ?

vTPM (module de plateforme fiable virtuel) est une version virtuelle du matériel TPM qui stocke des clés cryptographiques et permet d'activer BitLocker dans les machines virtuelles de manière sécurisée. Il est requis pour les machines virtuelles protégées et facultatif pour une utilisation générale.

Conclusion

Le chiffrement de ces volumes de stockage à l'aide de BitLocker fournit un mécanisme de défense solide et intégré contre les accès non autorisés, le vol et les violations de données. Le chiffrement complet du volume par BitLocker, combiné aux vérifications d'intégrité du système via le TPM, garantit que les données restent protégées même si des attaquants obtiennent un accès physique au stockage ou compromettent l'hôte. Que ce soit pour se conformer à la réglementation ou renforcer la sécurité de votre organisation, la mise en œuvre de BitLocker sur les disques de stockage Hyper-V constitue une étape judicieuse et efficace vers une protection complète des données.

Partager sur :