-

Was ist das Standardpasswort für den Root-Benutzer?

-

So setzen Sie das Proxmox-Administratorpasswort zurück

-

Sicherheitsmaßnahmen und bewährte Verfahren

-

Zuverlässige Sicherung und Wiederherstellung für Proxmox VE mit Vinchin

-

Standard Proxmox-Anmelde-FAQs

-

Fazit

Das Verständnis der Proxmox-VE-Root-Anmeldung und des Passwortmanagements ist entscheidend für einen sicheren Betrieb. Proxmox VE wird ohne voreingestelltes Root-Passwort ausgeliefert. Sie legen es während der Installation fest. Der Verlust des Root-Zugriffs kann den Dienstbetrieb stören. Dieser Artikel zeigt auf, wie Anmeldedaten überprüft werden, verlorene Zugangsdaten über den Konsolenzugriff zurückgesetzt und Sicherheitsmaßnahmen angewendet werden können.

Was ist das Standardpasswort für den Root-Benutzer?

Proxmox VE enthält kein Standardroot-Passwort. Während der Installation müssen Sie ein sicheres Passwort und eine E-Mail-Adresse für Benachrichtigungen angeben. Der Installer fordert Sie auf: „Passwort des Superusers (root) und eine E-Mail-Adresse müssen angegeben werden“. Wenn Sie eine Anmeldeaufforderung unter https://<your-server-ip>:8006 sehen, verwenden Sie root und das während der Installation gewählte Passwort.

Das Einbetten von hartkodierten Anmeldedaten in automatisierte Skripte oder cloud-init für Gast-VMs unterscheidet sich von den Host-Anmeldedaten. Bei Gast-VM-Vorlagen können Sie ein Root-Passwort über preseed oder cloud-init einfügen. Prüfen Sie diese Skripte immer sorgfältig, um unbeabsichtigte schwache Passwörter oder Offenlegungen zu vermeiden. Für Proxmox VE-Host-Installationen existiert kein Standard- oder Ersatzpasswort: Vergessene Anmeldedaten erfordern eine Zurücksetzung über die Konsole oder Wiederherstellungsschritte.

Administratoren müssen das Root-Passwort sicher in Tresoren oder Passwortmanagern speichern. Wenn ein Automatisierungsteam Proxmox VE installiert, stellen Sie sicher, dass ein starkes, eindeutiges Passwort verwendet wird. Die Wiederverwendung von Dienst- oder persönlichen Passwörtern ist zu vermeiden. Schwache Root-Anmeldeinformationen gefährden den Hypervisor und alle darauf gehosteten VMs. Implementieren Sie Richtlinien, die regelmäßige Änderungen und die Überprüfung des Zugriffs auf die Passwortspeicherung vorschreiben.

So setzen Sie das Proxmox-Administratorpasswort zurück

Sie können das Root-Passwort zurücksetzen, wenn Sie über Konsolen- oder Out-of-Band-Zugriff verfügen. Proxmox VE läuft auf Debian; es gelten die üblichen Linux-Wiederherstellungsmethoden. Stellen Sie sicher, dass Sie vor Beginn über direkten Konsolen-, IPMI- oder anderen OOB-Zugriff verfügen. Dokumentieren Sie diese Verfahren in Runbooks, um Überraschungen während eines Vorfalls zu vermeiden.

Methode 1. Einzelbenutzermodus über GRUB

Unterbrechen Sie das GRUB-Menü: Drücken Sie e auf dem Proxmox-VE-Boot-Eintrag. Suchen Sie die Zeile, die mit „linux“ beginnt. Fügen Sie rw init=/bin/bash hinzu, um eine Bash-Shell mit Lese- und Schreibzugriff für Root zu aktivieren. Starten Sie das System durch Drücken von Strg+X oder F10. Sobald Sie an der Shell sind, remounten Sie das Root-Dateisystem explizit mit Lese- und Schreibrechten: mount -o remount,rw /. Führen Sie passwd aus, um ein neues Root-Passwort festzulegen. Nach dem Zurücksetzen führen Sie exec /sbin/init oder reboot -f aus, um den normalen Startvorgang fortzusetzen.

Für ZFS-Root-Pools vor dem Einhängen importieren: nach dem Zugriff auf die Shell zpool import -f rpool ausführen und dann gegebenenfalls mount -o remount,rw /. Stellen Sie sicher, dass die Dateisystemnamen mit Ihrer Konfiguration übereinstimmen. Verwenden Sie diese Methode nur, wenn Sie direkt auf die Konsole zugreifen können, da bei Remote-Sitzungen möglicherweise keine Interaktion mit GRUB möglich ist.

Öffnen Sie eine Root-Shell: sudo -i. Für ZFS-Root: zpool import -f -R /mnt rpool (Standard-Pool rpool).Für LVM ext4/XFS: Volumegruppe über vgscan erkennen und aktivieren.Root-Dateisystem einhängen: mount /dev/pve/root /mnt oder mount -o subvol=@ rpool/ROOT/<version> /mnt für BTRFS/ZFS.Chroot: chroot /mnt dann passwd um das Root-Passwort festzulegen.Beenden, Dateisysteme aushängen: umount -R /mnt, zpool export rpool. Neustart.Live-CD oder Rettungsmedium

Starten Sie von einer Live-ISO, die ZFS und LVM unterstützt (z. B.g., SystemRescue oder Ubuntu Live).Öffnen Sie eine Root-Shell: sudo -i.Bestätigen Sie, dass der Konsolenzugriff mit dem neuen Kennwort funktioniert.Namen von Dokumentenpools und Einhängepunkte in Wiederherstellungsanleitungen.

Proxmox VE verwendet standardmäßig GRUB, auch auf UEFI-Systemen. Systemd-boot-Installationen sind in Proxmox VE selten. Passen Sie die Bootloader-Anpassungen entsprechend an, falls benutzerdefinierte Konfigurationen verwendet werden. Für BIOS mit GRUB gelten die oben genannten GRUB-Anpassungen. Für UEFI mit GRUB funktioniert ein ähnlicher Prozess. Für alternative Boot-Manager beachten Sie deren Dokumentation. Stellen Sie stets sicher, welchen Bootloader der Host verwendet, bevor Sie Methode 1 anwenden.

Sicherheitsmaßnahmen und bewährte Verfahren

Die Absicherung der Proxmox-VE-Anmeldeoberflächen verringert das Risiko unbefugten Zugriffs. Befolgen Sie die Prinzipien des geringsten erforderlichen Privilegs und der mehrschichtigen Sicherheit.

1. Root-SSH-Anmeldung deaktivieren

Bearbeiten Sie /etc/ssh/sshd_config: setzen Sie PermitRootLogin no oder zumindest PermitRootLogin prohibit-password. Verwenden Sie eine schlüsselbasierte Anmeldung für Administratoren. Starten Sie SSH neu: systemctl restart sshd. Stellen Sie sicher, dass die Administratorkonten in der richtigen Gruppe sind und sudo-Rechte haben. Dadurch wird ein direkter Root-Zugriff über SSH verhindert und die Verantwortlichkeit sichergestellt.

2. Zentrale Authentifizierung verwenden

Integration in LDAP/AD-Realms über den Proxmox-VE-Authentifizierungsserver. Individuelle Administratorenkonten erstellen und Rollen über Datacenter > Permissions zuweisen. Gemeinsam genutzte Konten vermeiden. REST-API-Automatisierung für die Benutzerverwaltung nutzen. Zwei-Faktor-Authentifizierung (2FA) für alle Administratorenkonten erzwingen. Proxmox unterstützt OATH (TOTP) und YubiKey. 2FA erforderlich machen, bevor Zugriff auf die Web-Oberfläche und SSH ermöglicht wird, falls möglich.

3. Zwei-Faktor-Authentifizierung aktivieren

Im GUI navigieren: auf Benutzer klicken (z. B. root@pam), TFA auswählen, OATH-Schlüssel generieren, QR-Code in einer Authenticator-App scannen. 2FA im PAM-Realm unter Datacenter > Authentication erzwingen. Warnung: Schlüssel vor der Erzwingung konfigurieren, um Aussperrung zu vermeiden. Rückfalloptionen dokumentieren (z. B. über pveum user tfa delete root@pam) bei verlorenen Schlüsseln.

4. Netzwerkzugriffskontrollen

Beschränken Sie den Zugriff auf Port 8006 (Web-Oberfläche) und Port 22 (SSH) mithilfe von Firewallregeln. Verwenden Sie die Proxmox-VE-Firewall oder hostbasierte iptables/nftables. Erlauben Sie nur Verwaltungs-Subnetze oder VPN-/Jump-Hosts. Vermeiden Sie es, Verwaltungsschnittstellen direkt dem Internet auszusetzen. Verwenden Sie Bastion-Hosts für die Remote-Verwaltung. Beschränken Sie die Quell-IPs nach Möglichkeit. Dokumentieren Sie die Firewallrichtlinien in Netzwerkdiagrammen.

5. Verschlüsseln Sie die Kommunikation

Verwenden Sie gültige TLS-Zertifikate für die Weboberfläche. Ersetzen Sie selbstsignierte Zertifikate durch Zertifikate einer internen Zertifizierungsstelle oder von Let’s Encrypt über einen Reverse-Proxy. Stellen Sie sicher, dass SSH starke Verschlüsselungsalgorithmen verwendet, und deaktivieren Sie veraltete Protokolle. Überprüfen Sie die SSH-Konfiguration regelmäßig mit Tools wie ssh-audit.

6. Patch-Management

Aktualisieren Sie Proxmox VE regelmäßig über apt update && apt dist-upgrade, wobei das Enterprise-Repository verwendet werden sollte, falls verfügbar. Nutzen Sie ein Abonnement oder getestete Community-Repositories. Planen Sie Wartungsfenster ein. Automatisieren Sie Aktualisierungen mit Benachrichtigungen an die Betriebsteams. Testen Sie Aktualisierungen zunächst in Staging-Clustern, bevor sie in der Produktionsumgebung eingespielt werden.

7. Protokollierung und Überwachung

Zentralisierte Protokollierung von Authentifizierungsversuchen, SSH- und GUI-Anmeldungen aktivieren. Mit SIEM-Lösungen integrieren. Wiederholte fehlgeschlagene Anmeldeversuche überwachen. Benachrichtigungen für verdächtige Ereignisse einrichten. Die integrierten Audit-Logs von Proxmox sowie externe Tools verwenden. Protokolle regelmäßig im Rahmen der Sicherheitsvorgänge überprüfen.

8. Integration von Sicherung und Wiederherstellung

Stellen Sie sicher, dass Sicherungslösungen wie Vinchin in Proxmox VE integriert werden können. Regelmäßige Sicherungen schützen nicht nur vor Datenverlust, sondern ermöglichen auch die Wiederherstellung, falls eine falsche Konfiguration den Zugriff blockiert. Speichern Sie Sicherungen außerhalb des Standorts oder in separaten Netzwerksegmenten. Überprüfen Sie die Sicherungen durch Testwiederherstellungen. Dokumentieren Sie Sicherungspläne und Aufbewahrungsrichtlinien entsprechend den geschäftlichen Anforderungen.

Zuverlässige Sicherung und Wiederherstellung für Proxmox VE mit Vinchin

Vinchin bietet eine leistungsstarke VM-Schutzlösung, die sich gut in Proxmox-Umgebungen integriert. Vinchin Backup & Recovery ist eine professionelle, unternehmensklasse VM-Sicherungslösung. Sie arbeitet nativ mit Proxmox VE zusammen, sodass Sie virtuelle Maschinen ohne zusätzliche Adapter sichern können.

Außerdem verwendet es Deduplizierung und Komprimierung, um Speicherplatz zu sparen, und unterstützt gleichzeitig lokale, entfernte oder Cloud-Ziele. Zusätzlich bietet Vinchin eine zentrale Konsole für die einfache Einrichtung und Planung von Aufträgen und wendet Drosselungsrichtlinien an, sodass Sicherungen die Leistung nicht beeinträchtigen. Darüber hinaus protokolliert Vinchin Ereignisse und benachrichtigt Administratoren bei Problemen, was dabei hilft, die Sicherungsintegrität zu überwachen. Schließlich können Sie dank der Skalierbarkeit über mehrere Standorte hinweg auf eine schnelle und zuverlässige Wiederherstellung für Ihre Proxmox-Umgebung vertrauen.

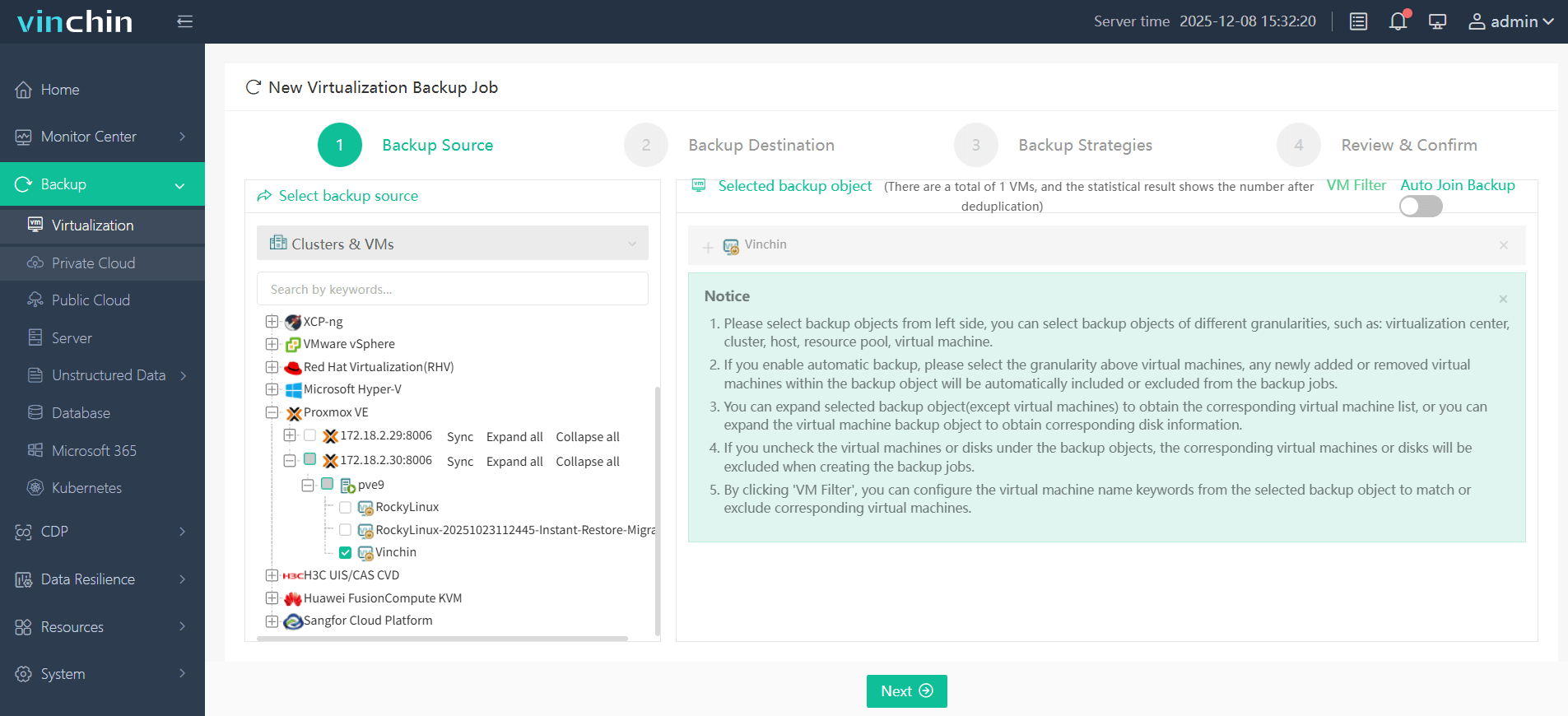

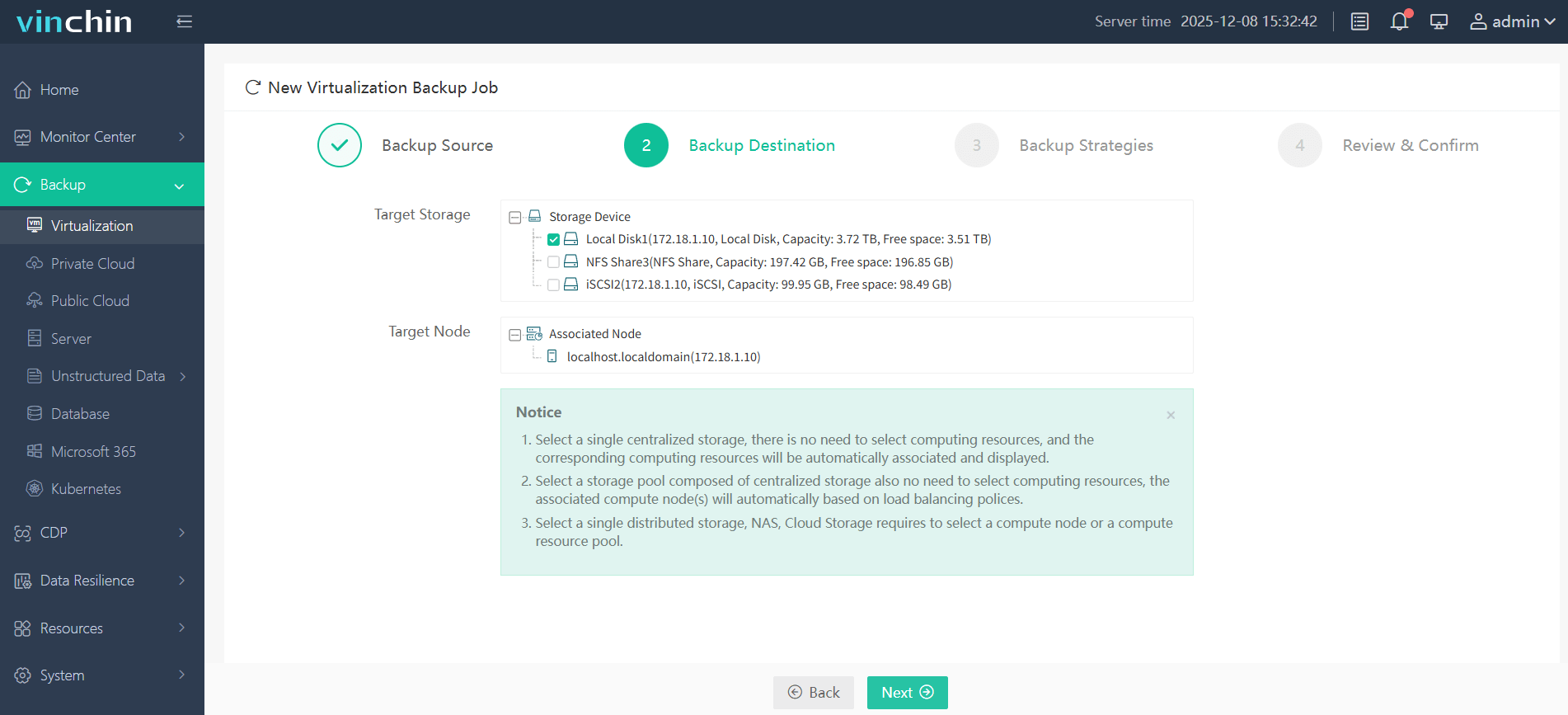

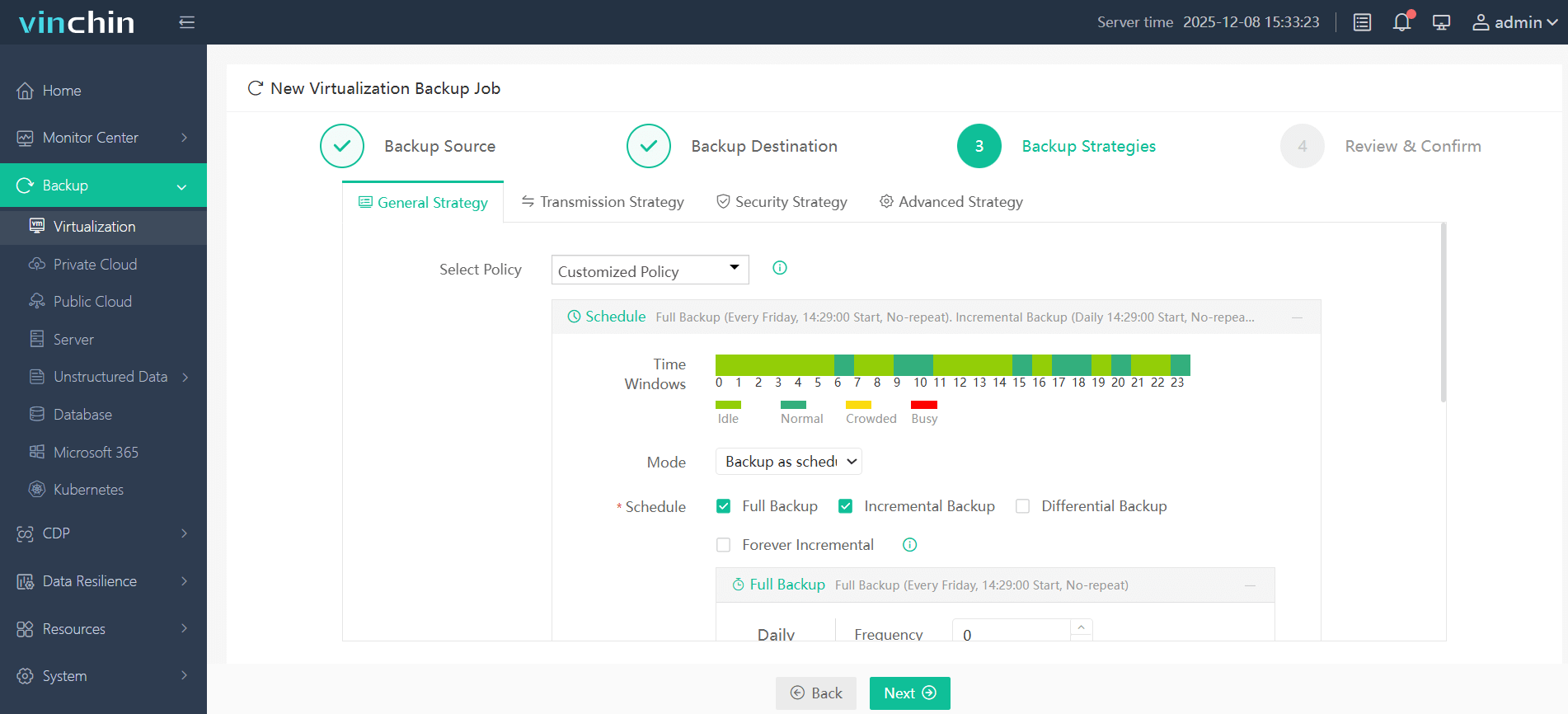

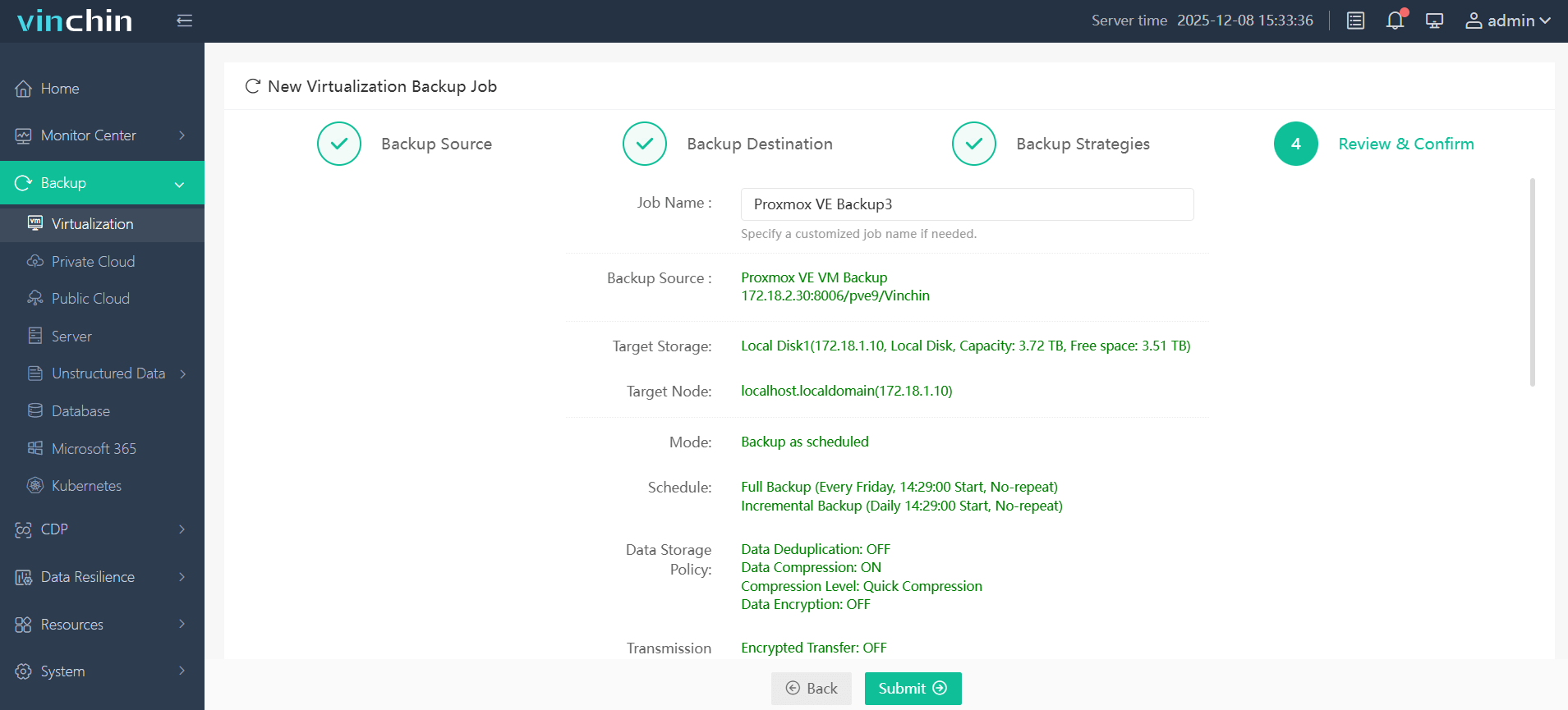

Die Verwendung der Vinchin-Webkonsole ist unkompliziert. Die Sicherung einer Proxmox-VM umfasst vier auf die betreffende VM abgestimmte Schritte:

1. Wählen Sie die zu sichernde Proxmox-VM aus

2. Sicherungsspeicher auswählen

3. Sicherungsstrategien konfigurieren

4. Auftrag abschicken

Testen Sie Vinchin Backup & Recovery kostenlos für 60 Tage und sehen Sie, wie einfach Ihre virtuellen Maschinen geschützt werden. Klicken Sie auf die Schaltfläche Testversion herunterladen, um das Installationsprogramm zu erhalten und schnell bereitzustellen.

Standard Proxmox-Anmelde-FAQs

F1: Was tun, wenn ich den Zugriff auf das Proxmox-Root-Passwort verliere?

Sie setzen es über die Konsole zurück: Unterbrechen Sie GRUB und verwenden Sie den Einzelbenutzermodus oder booten Sie ein Live-Medium, um chroot durchzuführen und passwd auszuführen.

Q2: Wie kann ich die Anmeldung per SSH-Schlüssel erzwingen und die Root-SSH deaktivieren?

Fügen Sie öffentliche Schlüssel zu /root/.ssh/authorized_keys hinzu, setzen Sie PermitRootLogin no in /etc/ssh/sshd_config und starten Sie SSH neu. Verwenden Sie sudo für Root-Aufgaben.

F3: Wie kann ich die Anmeldung bei Proxmox VE weiter absichern?

Aktivieren Sie die Zwei-Faktor-Authentifizierung (2FA) in der User Management, beschränken Sie die Ports über die Firewall, stellen Sie die Web-Oberfläche über ein VPN oder Bastion bereit und verwenden Sie gültige TLS-Zertifikate.

Fazit

Proxmox VE wird niemals mit einem voreingestellten Root-Passwort ausgeliefert; Sie legen es während der Installation fest. Notieren und speichern Sie diese Anmeldeinformation sicher. Falls das Passwort verloren geht, verwenden Sie den GRUB-Einzelbenutzermodus oder ein Wiederherstellungsmedium, um es zurückzusetzen. Stärken Sie den Zugriffsschutz, indem Sie den Root-SSH-Zugriff deaktivieren, SSH-Schlüssel erzwingen, Zwei-Faktor-Authentifizierung (2FA) aktivieren und den Netzwerkzugriff einschränken. Integrieren Sie diese Schritte in Runbooks und testen Sie Out-of-Band-Wiederherstellungskanäle.

Für zuverlässige VM-Sicherung in Proxmox VE nutzen Sie die unternehmensfähigen Funktionen von Vinchin, wie inkrementelle Sicherung, Deduplizierung und einfache Web-Konsole-Operationen. Starten Sie eine kostenlose Testversion, um Ihre Umgebung mit fortschrittlichen Backup- und Wiederherstellungsstrategien zu schützen.

Teilen auf: