-

1. Kontrola dostępu i zarządzanie użytkownikami

-

2. Szyfrowanie danych i ochrona prywatności

-

3. Audyt bazy danych i monitorowanie bezpieczeństwa

-

4. Zabezpieczenie sieci i kontrola dostępu

-

5. Kopie zapasowe i odzyskiwanie po katastrofach

-

Vinchin Backup & Recovery do ochrony baz danych Oracle

-

Cyber Security Oracle Często zadawane pytania

-

Podsumowanie

Wraz ze wzrostem zależności organizacji od danych, bezpieczeństwo bazy danych Oracle, jako systemu zarządzania bazami danych klasy przedsiębiorstwa, staje się krytyczne. Ataki sieciowe, wycieki danych i zagrożenia wewnętrzne rosną – jak zatem chronić bazę danych Oracle staje się kluczowym zagadnieniem zarządzania bezpieczeństwem w przedsiębiorstwach. W tym artykule zostaną przedstawione kluczowe środki bezpieczeństwa bazy danych Oracle, które pomogą firmom w budowaniu solidnej obrony cyberbezpieczeństwa.

1. Kontrola dostępu i zarządzanie użytkownikami

Zasada Najmniejszych Uprawnień (POLP) jest jednym z podstawowych zasad bezpieczeństwa bazy danych. Organizacje powinny zapewnić, że każdy użytkownik posiada jedynie minimalne uprawnienia potrzebne do wykonania swoich zadań, aby zmniejszyć potencjalną powierzchnię ataku.

Polityka silnych haseł: Używaj złożonych haseł, zmieniaj je regularnie i aktywuj mechanizmy wygaszania haseł.

Uwierzytelnienie wieloskładnikowe (MFA): dodaj dodatkowe warstwy zabezpieczeń, takie jak kody weryfikacyjne SMS lub tokeny sprzętowe.

Zarządzanie rolami i uprawnieniami: Użyj funkcji Oracle dotyczącej ról do zarządzania uprawnieniami użytkowników i unikaj nadawania zbyt wielu uprawnień bezpośrednio.

Audyt bazy danych: Monitoruj aktywność użytkowników za pomocą Oracle Audit Vault, aby w porę wykrywać nieprawidłowe zachowania.

2. Szyfrowanie danych i ochrona prywatności

Szyfrowanie danych jest ważnym środkiem zapobiegania wyciekowi danych. Oracle oferuje kilka metod szyfrowania, aby zapewnić bezpieczeństwo danych podczas ich przechowywania i przesyłania.

Szyfrowanie Transparentnych Danych (TDE): Szyfruje przechowywane dane, aby zapobiec nieautoryzowanemu dostępowi do plików bazy danych.

Oracle Data Redaction: Dynamiczne maskowanie informacji wrażliwych (np. numerów kart kredytowych, numerów ubezpieczenia społecznego) w celu zapobiegania nieautoryzowanemu dostępowi.

Szyfrowanie sieciowe: Szyfruje komunikację między bazą danych a klientem przy użyciu protokołu TLS/SSL, aby zapobiec podsłuchiwaniu lub modyfikowaniu ruchu sieciowego.

3. Audyt bazy danych i monitorowanie bezpieczeństwa

Stałe monitorowanie aktywności bazy danych pomaga wykrywać nieprawidłowe zachowania i podejmować szybkie działania.

Audyting bazy danych Oracle: Śledzi działania użytkowników, takie jak nieudane logowania, modyfikacje danych itp.

Oracle Database Firewall (ODF): Zapewnia ochronę przed atakami na poziomie SQL, pozwalając identyfikować i blokować ataki typu SQL injection.

Reakcja na zdarzenia bezpieczeństwa: Konfiguruje system SIEM (Zarządzanie Informacjami o Zabezpieczeniach i Zdarzeniach) w celu centralnego przechowywania i analizowania dzienników, aby wykrywać potencjalne zagrożenia bezpieczeństwa.

4. Zabezpieczenie sieci i kontrola dostępu

Zabezpieczenie sieciowe baz danych ma kluczowe znaczenie i należy podjąć szereg środków w celu zminimalizowania ryzyka.

Segmentacja sieci: Oddziel serwery baz danych do osobnych VLAN-ów lub podsieci, aby ograniczyć dostęp do bazy danych.

Zasady zapory: Zezwól tylko zaufanym adresom IP na dostęp do serwera bazy danych.

Agent dostępu do bazy danych (Oracle Connection Manager): Zapewnia kontrolę połączeń i filtrowanie ruchu w celu wzmocnienia bezpieczeństwa dostępu.

Okresowe skanowanie bezpieczeństwa: Wykorzystaj narzędzie Oracle Database Security Assessment Tool (DBSAT) do sprawdzania konfiguracji bezpieczeństwa bazy danych i usuwania potencjalnych luk w zabezpieczeniach.

5. Kopie zapasowe i odzyskiwanie po katastrofach

Bezpieczeństwo danych to nie tylko zapobieganie atakom z zewnątrz, ale także zapewnianie dostępności i integralności danych.

Regularne kopie zapasowe: Używaj Oracle Recovery Manager (RMAN) do wykonywania zaplanowanych kopii zapasowych i zapewnienia odzyskiwania danych.

Kopia zapasowa poza lokalizacją: Wykorzystaj Oracle Data Guard do synchronizacji danych w wielu lokalizacjach, aby zapobiec utracie danych w wyniku lokalnych katastrof.

Ćwiczenia odzyskiwania danych po katastrofie: Regularnie testuj procedury odzyskiwania, aby zapewnić szybkie przywrócenie bazy danych w przypadku incydentów bezpieczeństwa.

Vinchin Backup & Recovery do ochrony baz danych Oracle

Vinchin Backup & Recovery ofersuje zaawansowane rozwiązanie do ochrony baz danych Oracle, znacznie poprawiając skuteczność tworzenia kopii zapasowych i wykorzystanie miejsca do przechowywania:

Efektywne kompresowanie kopii zapasowych: zmniejsza rozmiar kopii zapasowych baz danych o do 70% bez obciążania zasobów procesora środowiska produkcyjnego.

Zarządzanie scentralizowane: Udostępnia intuicyjną konsolę internetową do uproszczonej ochrony baz danych w złożonych infrastrukturach IT.

Optymalizowany proces tworzenia kopii zapasowych: W odróżnieniu od tradycyjnych narzędzi do tworzenia kopii zapasowych baz danych, które dublują dane przed ich przesłaniem na nośniki kopii zapasowych, Vinchin integruje się bezproblemowo z Oracle RMAN+SBT, zapewniając wydajne przesyłanie danych bezpośrednio do systemu tworzenia kopii zapasowych, przy jednoczesnym minimalizowaniu zużycia zasobów produkcyjnych.

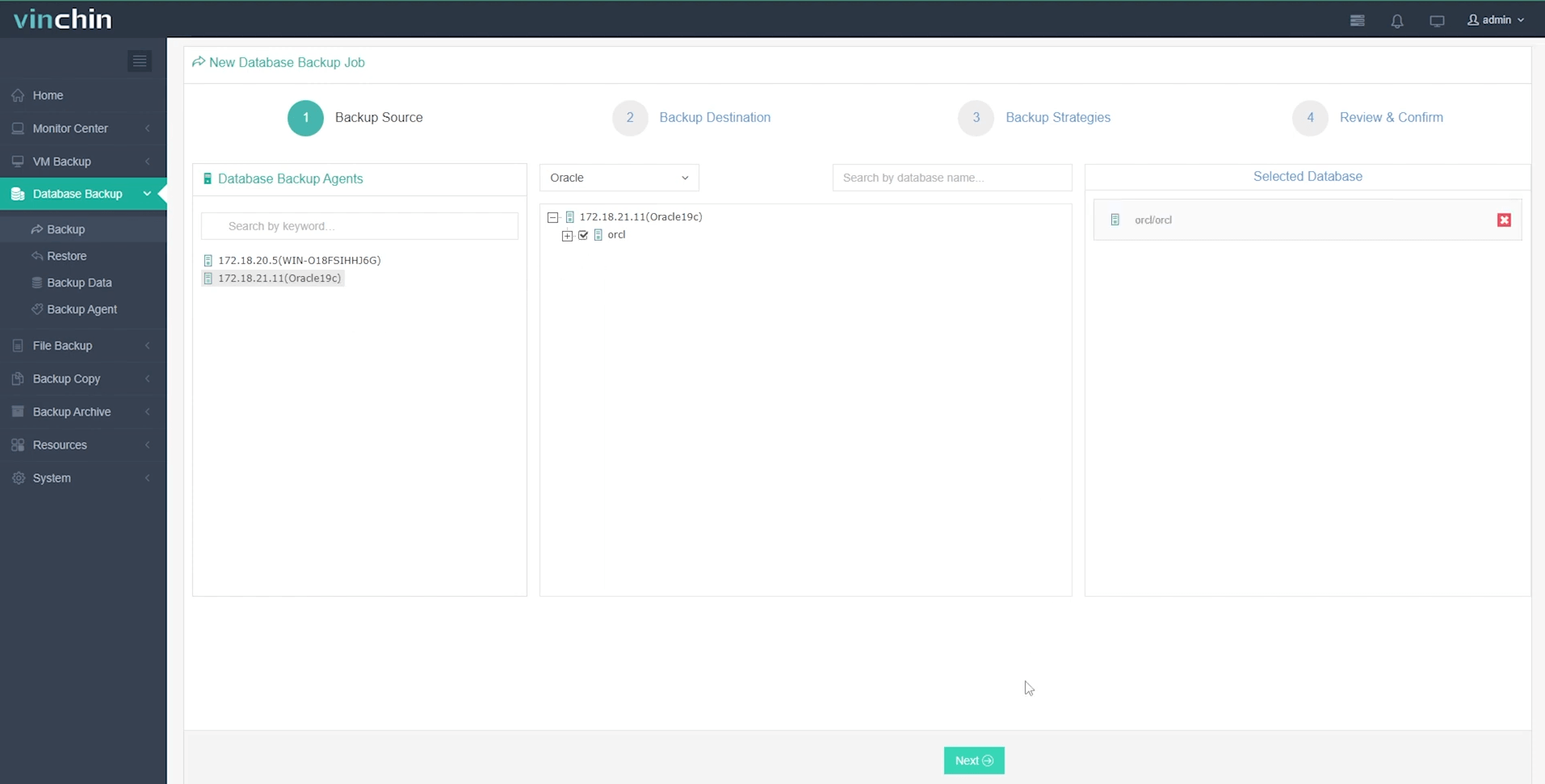

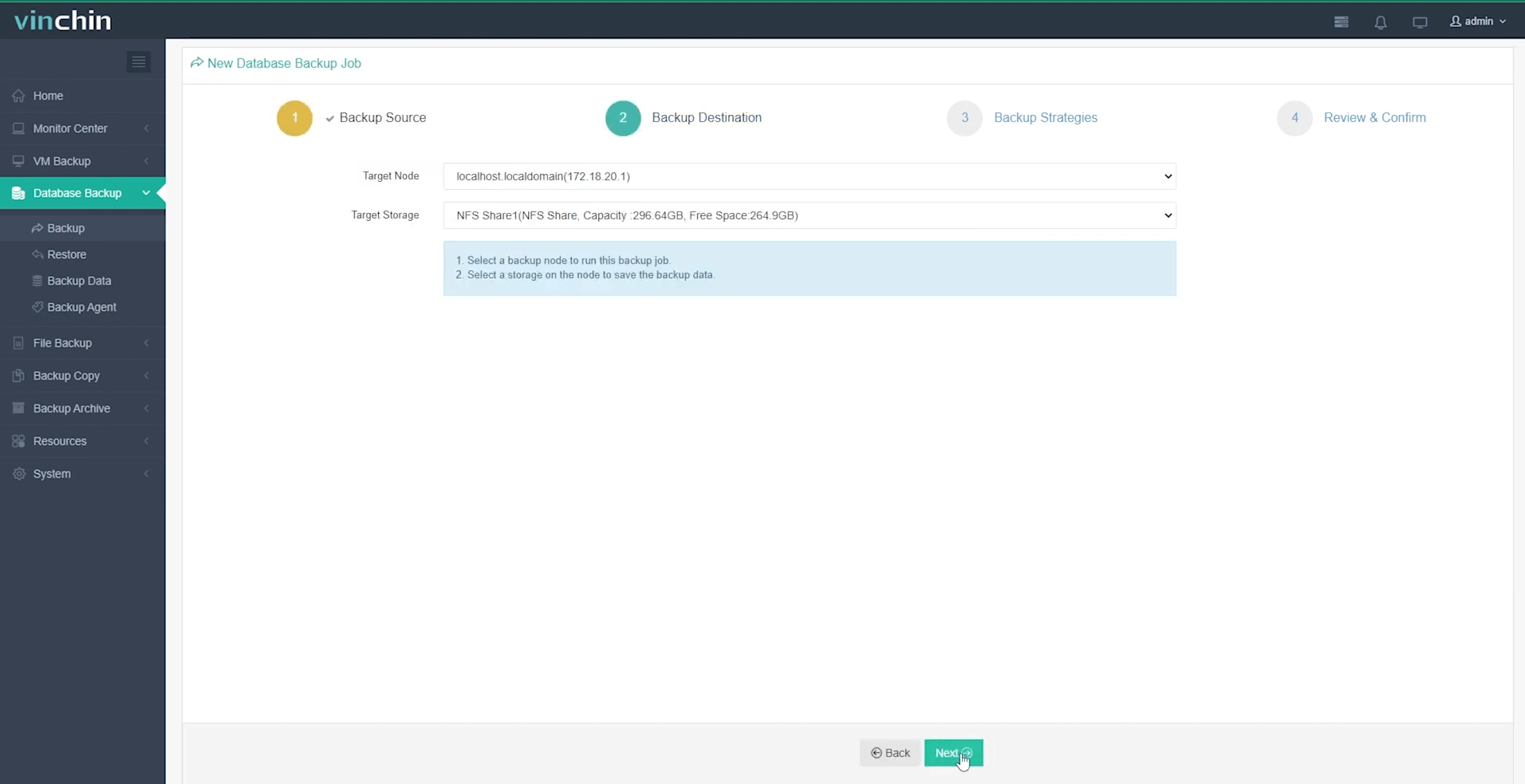

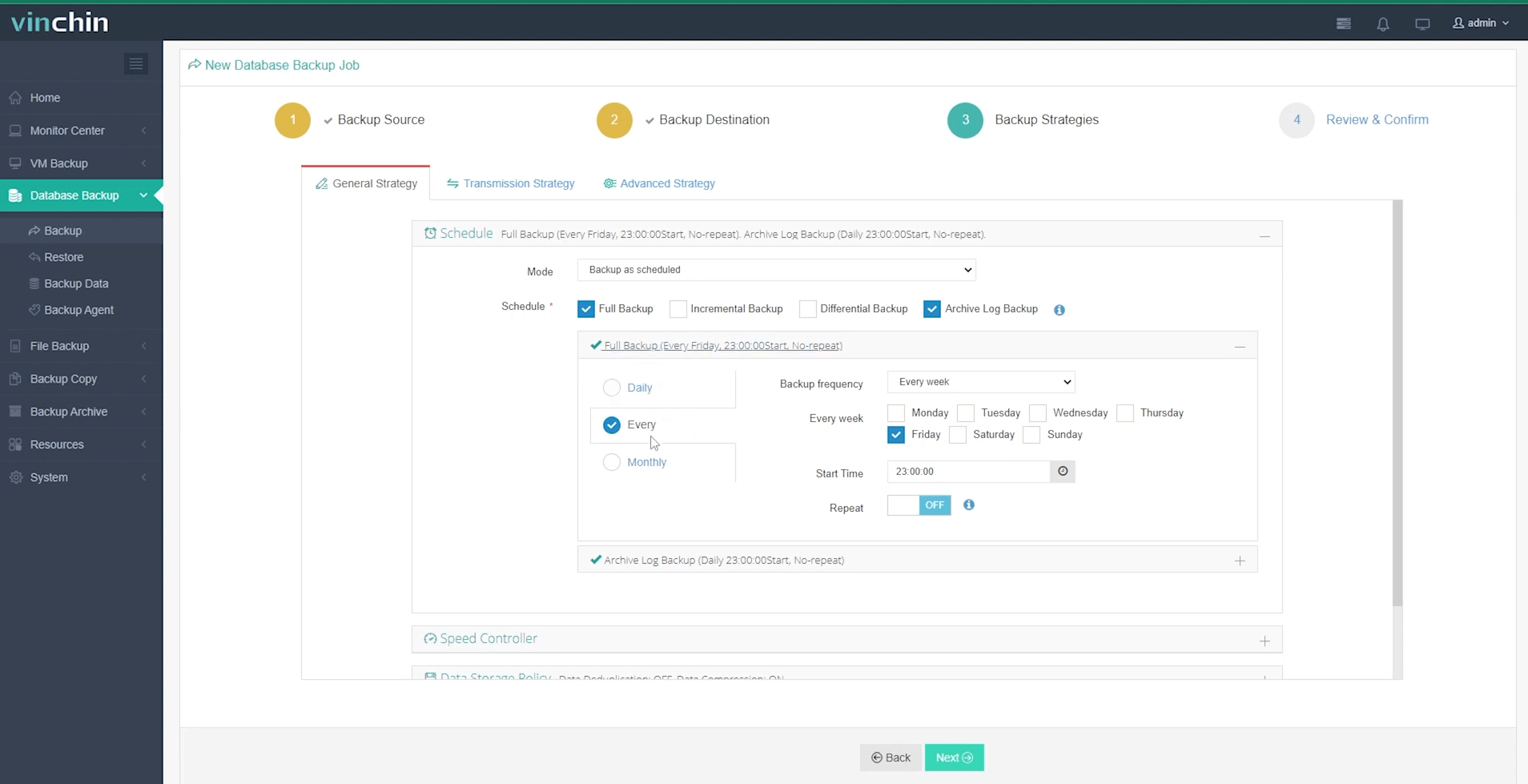

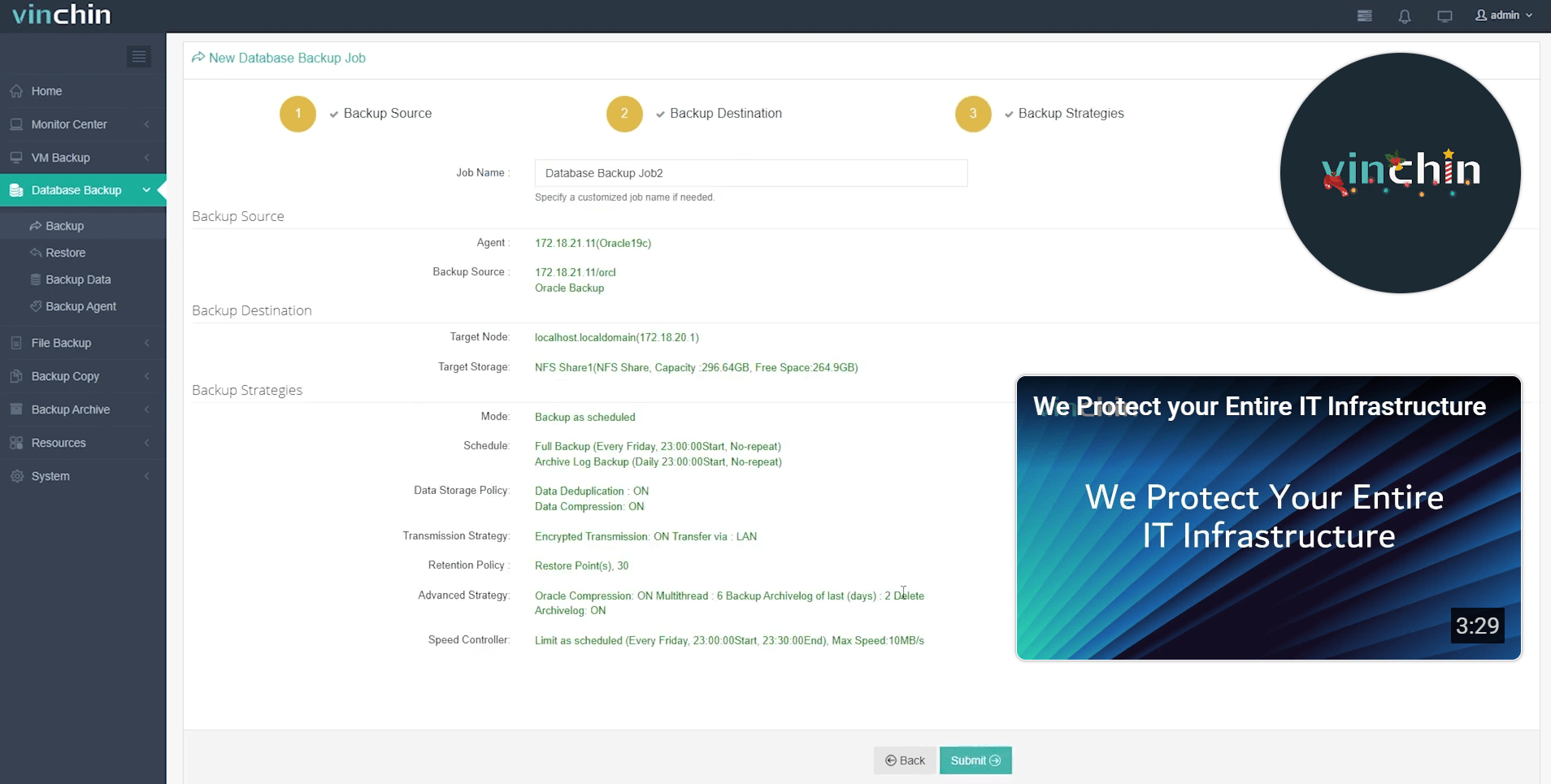

Obsługa Vinchin Backup & Recovery jest bardzo prosta, wystarczy kilka kroków.

1. Po prostu wybierz bazę danych na hoście

2. Następnie wybierz miejsce docelowe kopii zapasowej

3. Wybierz strategie

4. Na końcu prześlij zadanie

Dzięki wdrożeniu tych środków bezpieczeństwa oraz wykorzystaniu rozwiązań takich jak Vinchin Backup & Recovery, przedsiębiorstwa mogą zwiększyć odporność swoich baz danych Oracle na zagrożenia cybernetyczne, zapewniając jednocześnie ciągłość działania. Vinchin oferuje bezpłatny 60-dniowy okres próbny, który umożliwia przetestowanie funkcjonalności w rzeczywistym środowisku. Aby uzyskać więcej informacji, prosimy skontaktować się z Vinchin bezpośrednio.

Cyber Security Oracle Często zadawane pytania

P1: Jakie typy szyfrowania obsługuje baza danych Oracle?

A1: Oracle obsługuje szyfrowanie na poziomie warstwy transportowej (np. SSL/TLS) oraz szyfrowanie na poziomie warstwy magazynowania (np. Transparent Data Encryption TDE) w celu zabezpieczenia danych w trakcie przesyłania i w stanie spoczynku.

Q2: Jak zarządzać uprawnieniami użytkowników bazy danych Oracle?

A2: Korzystając z systemu zarządzania rolami i uprawnieniami Oracle, administratorzy baz danych mogą przypisywać użytkownikom lub rolom konkretne uprawnienia operacyjne oraz cofać te uprawnienia w razie potrzeby.

Podsumowanie

Wdrożenie skutecznych środków bezpieczeństwa jest niezbędne do ochrony baz danych Oracle przed zagrożeniami cybernetycznymi. Kontrola dostępu, szyfrowanie, audyt, bezpieczeństwo sieciowe oraz strategie tworzenia kopii zapasowych pomagają w zabezpieczeniu integralności i dostępności danych. Vinchin Backup & Recovery dodatkowo wzmocnia ochronę baz danych Oracle, oferując efektywne i ujednolicone rozwiązania备份.

Udostępnij na: