-

Quel est le mot de passe par défaut pour l'utilisateur root ?

-

Comment réinitialiser le mot de passe administrateur Proxmox ?

-

Renforcement de la sécurité et meilleures pratiques

-

Sauvegarde et récupération fiables pour Proxmox VE avec Vinchin

-

Questions fréquentes sur la connexion par défaut à Proxmox

-

Conclusion

Comprendre la connexion root et la gestion des mots de passe dans Proxmox VE est essentiel pour des opérations sécurisées. Proxmox VE n'est pas livré avec un mot de passe root prédéfini. Vous le définissez lors de l'installation. La perte d'accès root peut perturber les services. Cet article explique comment vérifier les informations de connexion, réinitialiser les identifiants perdus via l'accès à la console et appliquer un renforcement de la sécurité.

Quel est le mot de passe par défaut pour l'utilisateur root ?

Proxmox VE ne comporte pas de mot de passe par défaut pour l'utilisateur root. Lors de l'installation, vous devez spécifier un mot de passe sécurisé ainsi qu'une adresse e-mail pour les notifications. Le programme d'installation affiche la demande suivante : « Le mot de passe de l'utilisateur privilégié (root) et une adresse e-mail doivent être spécifiés ». Si vous voyez une invite de connexion à https://<your-server-ip>:8006, utilisez root et le mot de passe que vous avez choisi lors de l'installation.

Intégrer des identifiants en dur dans des scripts automatisés ou dans cloud-init pour les machines virtuelles invitées diffère des identifiants hôtes. Pour les modèles de machines virtuelles invitées, vous pouvez injecter un mot de passe root via preseed ou cloud-init. Il est essentiel d'auditer systématiquement ces scripts afin d'éviter l'utilisation involontaire de mots de passe faibles ou toute exposition. Pour les installations Proxmox VE hôtes, aucun identifiant par défaut ou de secours n'existe : en cas d'oubli d'identifiants, une réinitialisation via la console ou des procédures de récupération est requise.

Les administrateurs doivent stocker le mot de passe root en toute sécurité à l'aide de coffres-forts ou de gestionnaires de mots de passe. Si une équipe d'automatisation installe Proxmox VE, assurez-vous qu'elle utilise un mot de passe robuste et unique. Évitez la réutilisation des mots de passe personnels ou de service. Des identifiants root faibles exposent l'hyperviseur ainsi que toutes les machines virtuelles hébergées. Mettez en œuvre des politiques imposant une rotation périodique et un audit de l'accès au stockage des mots de passe.

Comment réinitialiser le mot de passe administrateur Proxmox ?

Vous pouvez réinitialiser le mot de passe root lorsque vous disposez d'un accès console ou hors bande. Proxmox VE fonctionne sur Debian ; les méthodes standard de récupération Linux s'appliquent. Assurez-vous d'avoir un accès direct à la console, via IPMI ou tout autre accès hors bande avant de commencer. Documentez ces procédures dans des guides opérationnels afin d'éviter toute surprise en cas d'incident.

Méthode 1. Mode utilisateur unique via GRUB

Interrompez le menu GRUB : appuyez sur e sur l'entrée de démarrage Proxmox VE. Repérez la ligne commençant par linux. Ajoutez rw init=/bin/bash pour activer un interpréteur Bash avec accès root en lecture-écriture. Démarrez en appuyant sur Ctrl+X ou F10. Une fois dans l'interpréteur, remontez la racine explicitement en lecture-écriture : mount -o remount,rw /. Exécutez passwd pour définir un nouveau mot de passe root. Après la réinitialisation, exécutez exec /sbin/init ou reboot -f pour reprendre le démarrage normal.

Pour les pools racine ZFS, importez avant de monter : après avoir obtenu l'accès shell, exécutez zpool import -f rpool puis mount -o remount,rw / si nécessaire. Vérifiez que les noms des systèmes de fichiers correspondent à votre configuration. Utilisez cette méthode uniquement lorsque vous avez accès directement à la console, car les sessions à distance peuvent ne pas permettre l'interaction avec GRUB.

Ouvrez un shell root : sudo -i. Pour la racine ZFS : zpool import -f -R /mnt rpool (pool par défaut rpool).Pour LVM ext4/XFS : identifiez le groupe de volumes via vgscan et activez-le.Monter le système de fichiers racine : mount /dev/pve/root /mnt ou mount -o subvol=@ rpool/ROOT/<version> /mnt pour BTRFS/ZFS.Chroot : chroot /mnt puis passwd pour définir le mot de passe root.Sortie, démontage des systèmes de fichiers : umount -R /mnt, zpool export rpool. Redémarrer.Live CD ou support de secours

Démarrez depuis un ISO live qui prend en charge ZFS et LVM (par ex.g., SystemRescue ou Ubuntu Live).Ouvrir un shell racine : sudo -i.Confirmer que l'accès à la console fonctionne avec le nouveau mot de passe.Noms des pools de documents et points de montage dans les guides de récupération.

Proxmox VE utilise GRUB par défaut, même sur les systèmes UEFI. Les configurations avec systemd-boot sont rares sous Proxmox VE. Ajustez les modifications du chargeur d'amorçage en conséquence s'ils sont personnalisés. Pour BIOS avec GRUB, les modifications de GRUB ci-dessus s'appliquent. Pour UEFI avec GRUB, un processus similaire fonctionne. Pour des gestionnaires d'amorçage alternatifs, reportez-vous à leur documentation. Vérifiez toujours quel chargeur d'amorçage est utilisé par l'hôte avant d'appliquer la méthode 1.

Renforcement de la sécurité et meilleures pratiques

La sécurisation des interfaces de connexion à Proxmox VE réduit le risque d'accès non autorisé. Appliquez les principes du privilège minimum et de la défense en profondeur.

1. Désactiver la connexion SSH root

Modifier /etc/ssh/sshd_config : définir PermitRootLogin no ou au minimum PermitRootLogin prohibit-password. Utiliser une connexion basée sur des clés pour les utilisateurs administrateurs. Redémarrer SSH : systemctl restart sshd. S'assurer que les comptes administrateurs appartiennent au bon groupe et disposent des droits sudo. Cela empêche l'accès SSH direct à root et impose une traçabilité.

2. Utiliser une authentification centralisée

Intégrez aux domaines LDAP/AD via le serveur d'authentification Proxmox VE. Créez des utilisateurs administrateurs individuels, attribuez des rôles via Datacenter > Permissions. Évitez les comptes partagés. Exploitez l'automatisation de l'API REST pour la gestion des utilisateurs. Appliquez systématiquement l'authentification à deux facteurs (2FA) pour tous les comptes administrateurs. Proxmox prend en charge les méthodes OATH (TOTP) et YubiKey. Exigez la 2FA avant d'autoriser l'accès à l'interface web et à SSH si possible.

3. Activer l'authentification à deux facteurs

Accédez via l'interface graphique : cliquez sur l'utilisateur (par exemple, root@pam), sélectionnez TFA, générez la clé OATH, puis scannez le code QR avec une application d'authentification. Appliquez l'authentification à deux facteurs sur le domaine PAM dans Datacenter > Authentication. Attention : configurez les clés avant de l'appliquer pour éviter tout verrouillage. Documentez les procédures de secours (par exemple, via pveum user tfa delete root@pam) en cas de perte des clés.

4. Contrôles d'accès au réseau

Restreindre l'accès au port 8006 (interface web) et au port 22 (SSH) à l'aide de règles de pare-feu. Utiliser le pare-feu Proxmox VE ou un pare-feu hôte basé sur iptables/nftables. Autoriser uniquement les sous-réseaux de gestion ou les hôtes VPN/saut. Éviter d'exposer directement les interfaces de gestion à Internet. Utiliser des hôtes relais (bastion hosts) pour l'administration à distance. Limiter autant que possible les adresses IP sources. Documenter les politiques de pare-feu dans les schémas réseau.

5. Chiffrer les communications

Utilisez des certificats TLS valides pour l'interface web. Remplacez les certificats auto-signés par des certificats provenant d'une autorité de certification interne ou de Let’s Encrypt via un proxy inverse. Assurez-vous que SSH utilise des chiffrements robustes et désactivez les protocoles obsolètes. Auditez régulièrement la configuration SSH à l'aide d'outils tels que ssh-audit.

6. Gestion des correctifs

Mettez régulièrement à jour Proxmox VE via apt update && apt dist-upgrade, en utilisant le référentiel entreprise si disponible. Souscrivez ou utilisez les référentiels communautaires testés. Planifiez des plages de maintenance. Automatisez les mises à jour avec des notifications aux équipes d'exploitation. Testez les mises à jour sur des grappes de préproduction avant de les déployer en production.

7. Journalisation et surveillance

Activez la journalisation centralisée des tentatives d'authentification, des connexions SSH et GUI. Intégrez avec des solutions SIEM. Surveillez les tentatives de connexion infructueuses répétées. Configurez des alertes pour les événements suspects. Utilisez les journaux d'audit intégrés de Proxmox et des outils externes. Examinez régulièrement les journaux dans le cadre des opérations de sécurité.

8. Intégration de la sauvegarde et de la récupération

Veillez à ce que des solutions de sauvegarde telles que Vinchin s'intègrent à Proxmox VE. Des sauvegardes régulières protègent contre la perte de données, mais permettent également la récupération en cas d'indisponibilité due à une mauvaise configuration. Stockez les sauvegardes hors site ou dans des segments réseau distincts. Validez les sauvegardes par des restaurations d'essai. Documentez les plannings de sauvegarde et les politiques de rétention conformes aux besoins métier.

Sauvegarde et récupération fiables pour Proxmox VE avec Vinchin

Vinchin propose une protection robuste des machines virtuelles parfaitement adaptée aux environnements Proxmox. Vinchin Backup & Recovery est une solution professionnelle de sauvegarde de machines virtuelles de niveau entreprise. Elle fonctionne nativement avec Proxmox VE, ce qui vous permet de sauvegarder des machines virtuelles sans nécessiter d'adaptateurs supplémentaires.

En outre, il utilise la dé-duplication et la compression pour économiser de l'espace de stockage, tout en prenant en charge les destinations locales, distantes ou dans le cloud. De plus, Vinchin propose une console centrale permettant une configuration et une planification simples des tâches, ainsi que l'application de politiques de limitation afin que les sauvegardes n'affectent pas les performances. En outre, Vinchin enregistre les événements et avertit les administrateurs en cas de problème, ce qui vous aide à surveiller l'état des sauvegardes. Enfin, comme il s'étend sur plusieurs sites, vous pouvez compter sur une restauration rapide et fiable pour votre environnement Proxmox.

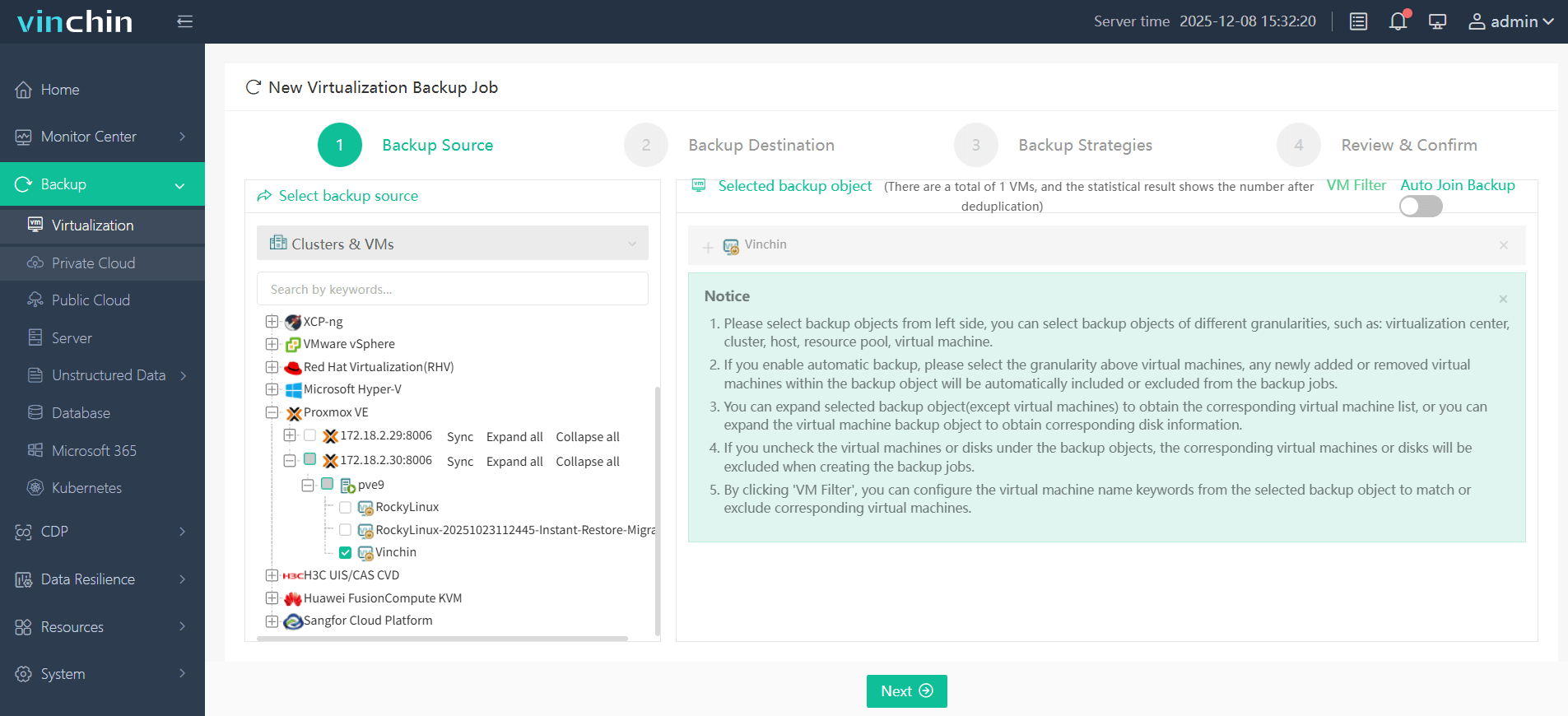

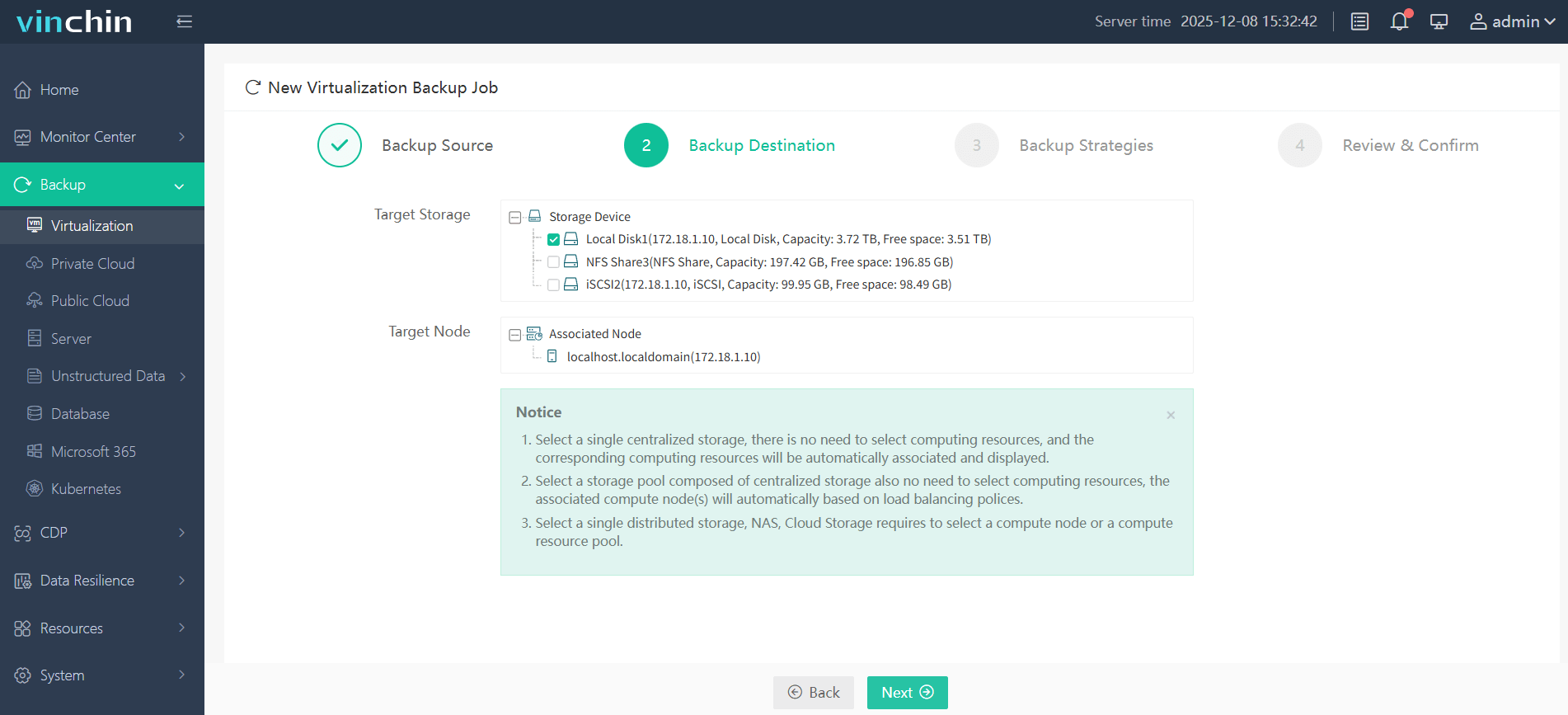

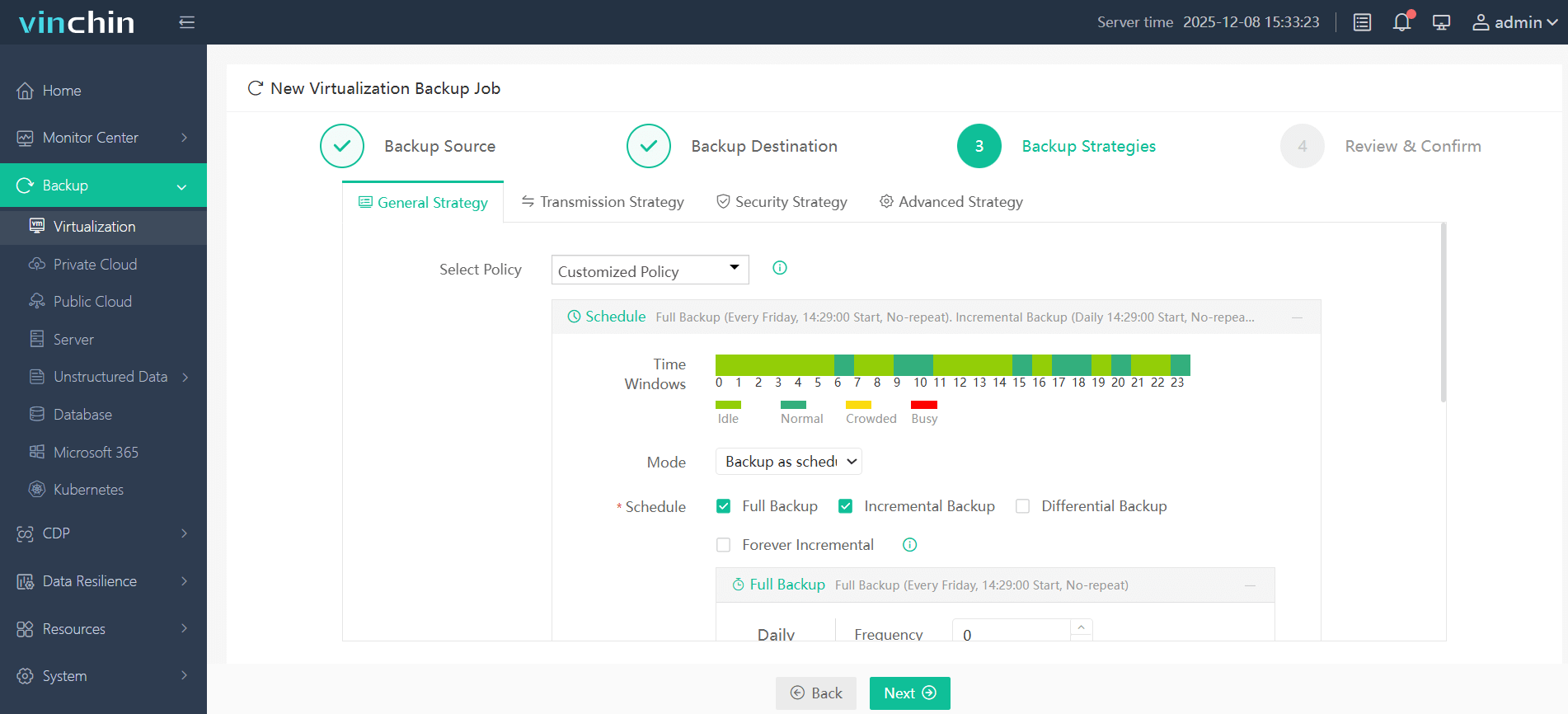

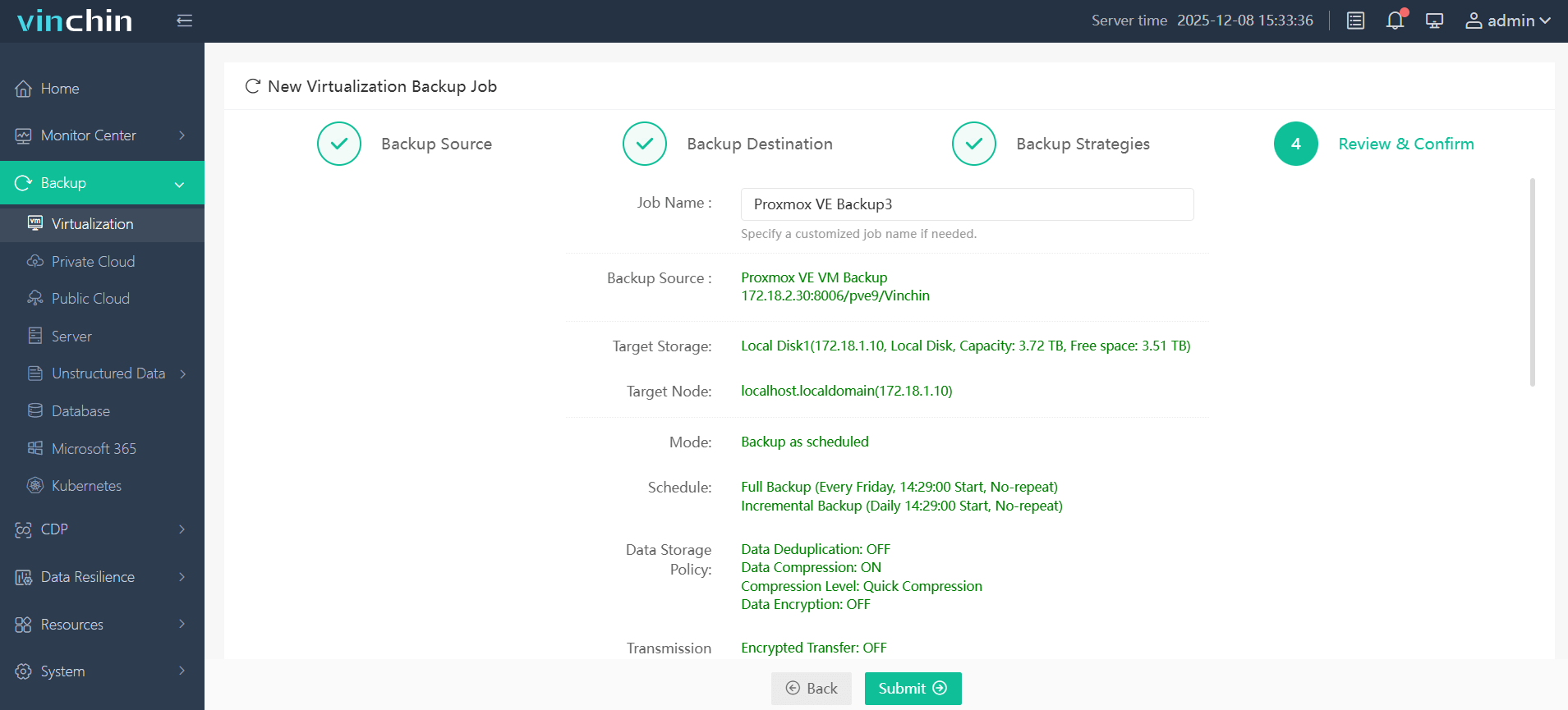

L'utilisation de la console web Vinchin est simple. Sauvegarder une machine virtuelle Proxmox implique quatre étapes alignées sur la machine virtuelle en question :

1. Sélectionnez la machine virtuelle Proxmox à sauvegarder

2. Choisissez le stockage de sauvegarde

3. Configurer les stratégies de sauvegarde

4. Soumettre le travail

Essayez Vinchin Backup & Recovery gratuitement pendant 60 jours et découvrez à quel point il protège facilement vos machines virtuelles. Cliquez sur le bouton Télécharger l'essai pour obtenir l'installateur et déployer rapidement.

Questions fréquentes sur la connexion par défaut à Proxmox

Q1 : Que faire si j'ai perdu l'accès au mot de passe root de Proxmox ?

Vous pouvez le réinitialiser via la console : interrompez GRUB et utilisez le mode mono-utilisateur ou démarrez depuis un support live pour accéder à chroot et exécutez passwd.

Q2 : Comment puis-je imposer la connexion par clé SSH et désactiver la connexion SSH root ?

Ajoutez les clés publiques dans /root/.ssh/authorized_keys, définissez PermitRootLogin no dans /etc/ssh/sshd_config, puis redémarrez SSH. Utilisez sudo pour les tâches root.

Q3 : Comment puis-je renforcer la sécurité de la connexion à Proxmox VE ?

Activez l'authentification à deux facteurs (2FA) dans User Management, restreignez les ports via le pare-feu, exposez l'interface web uniquement via un VPN ou un bastion, et utilisez des certificats TLS valides.

Conclusion

Proxmox VE n'est jamais livré avec un mot de passe root par défaut ; vous le définissez lors de l'installation. Enregistrez et stockez cette information d'identification en toute sécurité. En cas de perte, utilisez le mode utilisateur unique GRUB ou un support de secours pour réinitialiser le mot de passe. Renforcez la sécurité en désactivant l'accès SSH root, en imposant l'utilisation de clés SSH, en activant l'authentification à deux facteurs (2FA) et en restreignant l'accès réseau. Intégrez ces étapes dans des procédures documentées et testez les canaux de récupération hors bande.

Pour une sauvegarde fiable des machines virtuelles dans Proxmox VE, utilisez les fonctionnalités professionnelles de Vinchin, telles que la sauvegarde incrémentielle, la déduplication et des opérations simples via la console web. Commencez un essai gratuit pour protéger votre environnement avec des stratégies avancées de sauvegarde et de récupération.

Partager sur :