-

Types courants d'attaques cybernétiques

-

La différence entre la reprise réseau et la reprise après sinistre

-

Comment se remettre d'une cyberattaque ?

-

Simplifiez votre cybersécurité avec Vinchin Backup & Recovery

-

Récupération après une cyberattaque : FAQ

-

Conclusion

Dans le monde numérisé d'aujourd'hui, les entreprises font face à une menace croissante d'attaques cybernétiques. Ces attaques affectent non seulement la sécurité des données de l'entreprise, mais peuvent également entraîner une perte de productivité, des pertes financières et des dommages graves à la réputation de l'entreprise. Par conséquent, comprendre les types d'attaques cybernétiques, leur impact et la manière de se remettre d'une attaque cybernétique est devenu une partie cruciale de la stratégie de cybersécurité d'une organisation.

Types courants d'attaques cybernétiques

Les cyberattaques prennent diverses formes, chacune pouvant avoir des effets à long terme sur une organisation. Voici quelques-uns des types d'attaques cybernétiques les plus courants et les plus destructeurs:

Malware : Le malware est un type de logiciel utilisé pour endommager ou pénétrer un système informatique, voler des données, endommager le système ou effectuer d'autres opérations malveillantes sans que l'utilisateur en ait connaissance.

Ransomware : Ransomware fonctionne en cryptant les données critiques d'une organisation et en exigeant une rançon pour les déverrouiller. Ce type d'attaque est généralement mené de manière très discrète, et une fois infectée, l'organisation se retrouvera face au dilemme de payer la rançon ou de perdre les données définitivement.

Phishing : Le phishing est un e-mail, un message texte ou un appel téléphonique qui se fait passer pour une organisation légitime, incitant l'utilisateur à fournir des informations sensibles ou à télécharger une pièce jointe malveillante. Ce type d'attaque utilise souvent des tactiques d'ingénierie sociale pour rendre la cible vulnérable.

Attaques par déni de service distribué (DDoS) : Ces attaques envoient un grand nombre de requêtes invalides au serveur cible, ce qui provoque une surcharge du serveur et son dysfonctionnement, rendant impossible le fonctionnement normal des services en ligne de l'organisation.

La différence entre la reprise réseau et la reprise après sinistre

Bien que les termes “cyber recovery” et “disaster recovery” soient parfois utilisés de manière interchangeable, ils ont des emphases différentes :

Récupération après sinistre

La récupération après sinistre se concentre sur le fait de s'assurer que les opérations commerciales peuvent être rapidement reprises en cas d'incident majeur, comme une catastrophe naturelle, un plantage de système ou une cyberattaque. Les plans de récupération après sinistre se concentrent sur la reprise du système, la protection des données et la réduction du temps d'arrêt.

Récupération du réseau

La récupération du réseau se concentre davantage sur la restauration d'un environnement réseau qui a été attaqué ou compromis, en s'assurant que tous les composants et systèmes réseau peuvent être restaurés pour fonctionner normalement, en empêchant la fuite de données et en garantissant la sécurité des informations.

Comment se remettre d'une cyberattaque ?

Lorsqu'une entreprise subit une cyberattaque, un processus de récupération rapide et efficace est essentiel. Voici les étapes clés :

⚡Réponse rapide :

Activez immédiatement un plan de réponse aux incidents dès la détection d'une attaque. Identifiez la nature et l'étendue de la faille, les systèmes affectés, et mettez en œuvre des mesures de confinement pour empêcher une propagation supplémentaire.

⚡Maîtriser l'attaque :

Isoler les systèmes ou réseaux affectés, les déconnecter de l'accès externe et empêcher toute nouvelle fuite de données.

⚡Restaurer les données de sauvegarde :

Si un système de sauvegarde est en place, restaurez rapidement les données à partir d'une source de sauvegarde sûre et non compromise pour assurer la continuité opérationnelle.

⚡Restaurer les opérations critiques :

Assurez-vous que les activités commerciales continuent à fonctionner grâce à des solutions de sauvegarde, même si certains systèmes restent affectés.

⚡Étudier l'origine de l'attaque :

Effectuez une analyse détaillée pour déterminer la cause racine, identifier les vulnérabilités et mettre en œuvre des correctifs pour prévenir d'éventuelles récidives.

⚡Améliorer les mesures de sécurité :

Renforcer la sécurité réseau en mettant à jour les protocoles, en augmentant la sensibilisation des employés à la sécurité, en mettant à niveau les pare-feu et en implémentant un chiffrement de données avancé.

Simplifiez votre cybersécurité avec Vinchin Backup & Recovery

Dans le paysage numérique d'aujourd'hui, protéger votre entreprise contre les menaces cybernétiques est crucial, et une stratégie solide de sauvegarde et de récupération constitue la première ligne de défense. Vinchin Backup & Recovery offre une solution avancée et fiable avec des fonctionnalités puissantes telles que la sauvegarde sans agent, la récupération instantanée et la protection intégrée contre le ransomware. Cela garantit que vos données critiques restent en sécurité tout en minimisant les temps d'arrêt et en maintenant le bon fonctionnement de vos opérations, même en cas d'incidents cybernétiques.

Conçu pour les environnements virtuels, Vinchin prend en charge des plates-formes telles que Proxmox, VMware, Hyper-V, XenServer, XCP-ng, oVirt, RHV et plus encore. Il offre une sauvegarde de machine virtuelle flexible, une récupération rapide et une migration V2V fluide, permettant ainsi aux entreprises de protéger, gérer et récupérer les données virtualisées sans effort.

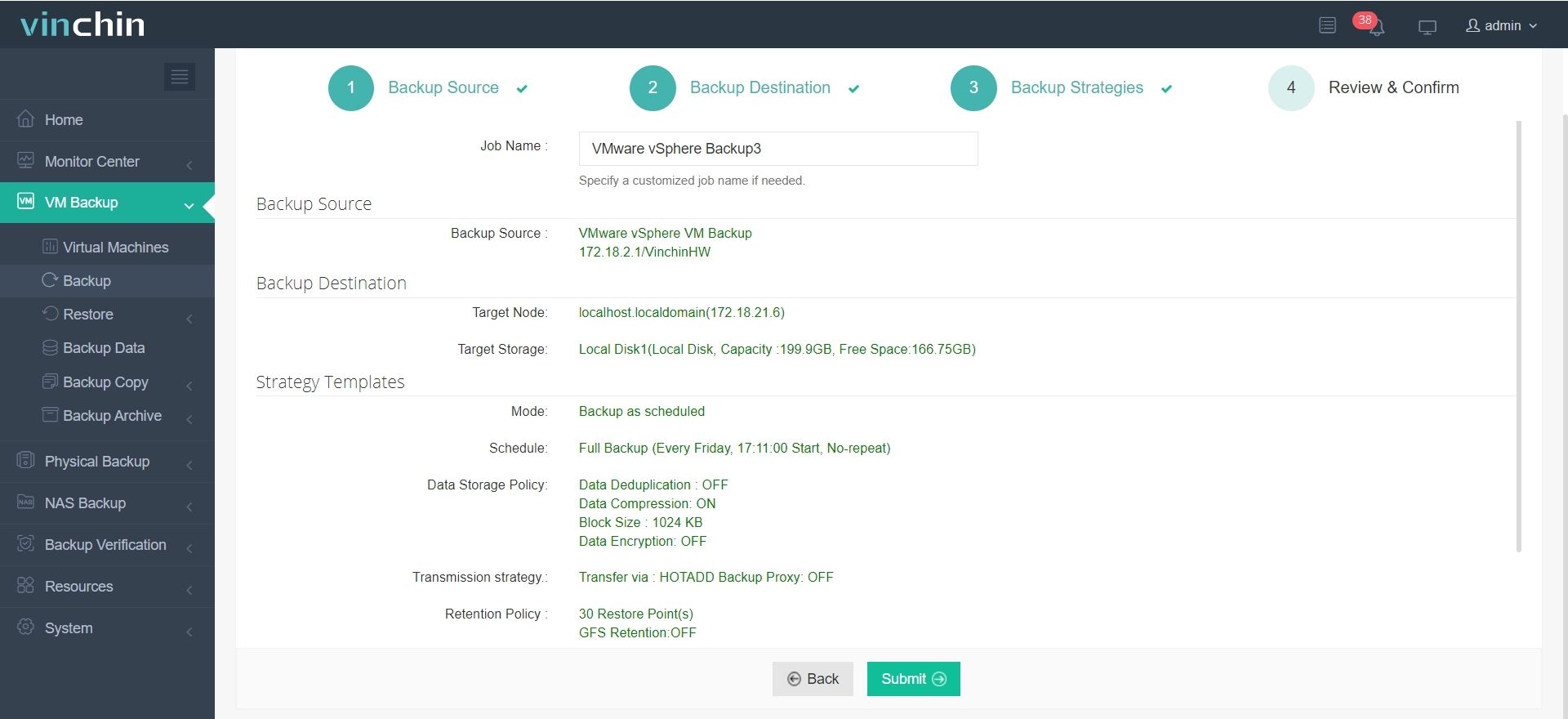

Étapes simples pour sauvegarder vos machines virtuelles

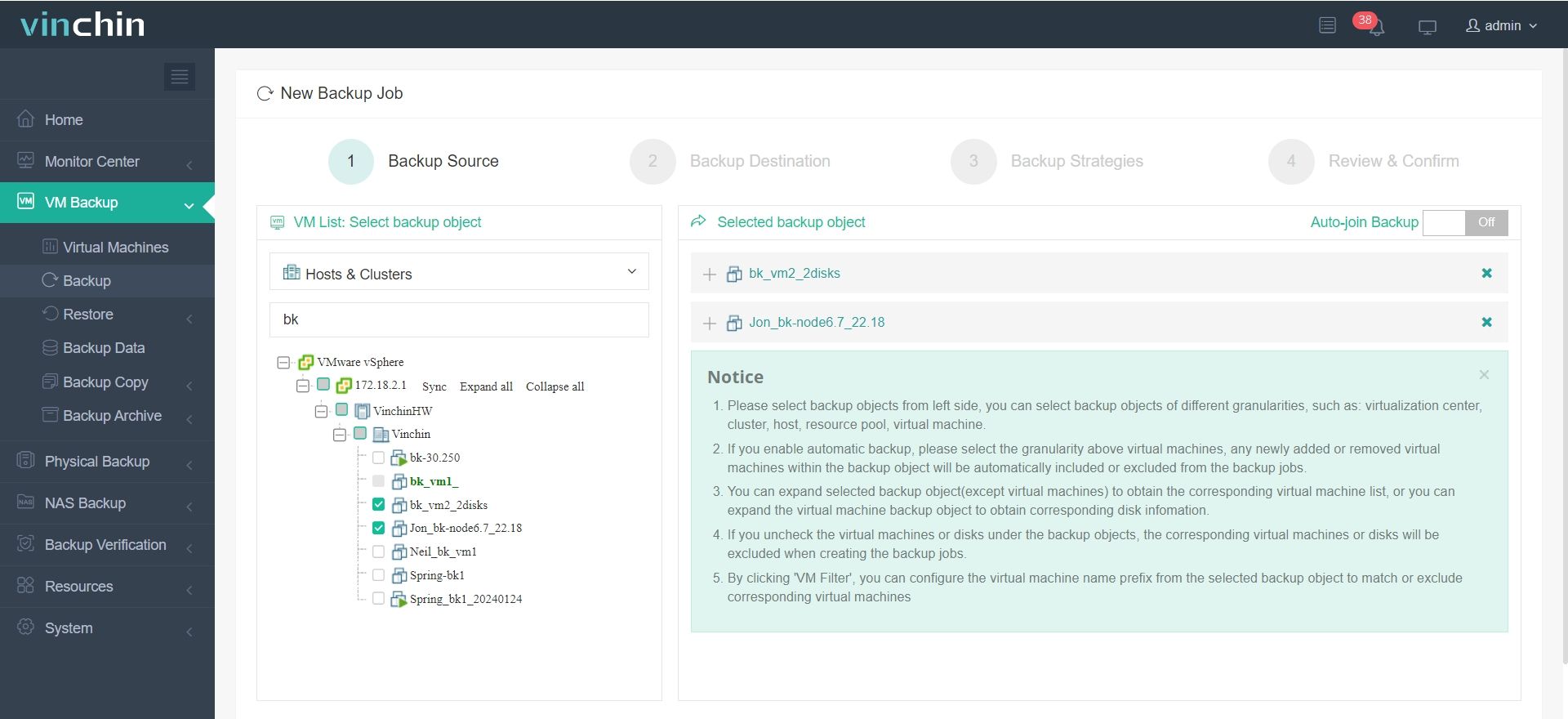

Vinchin rend le processus facile avec seulement quelques étapes simples :

✅ 1. Sélectionnez les machines virtuelles sur l'hôte

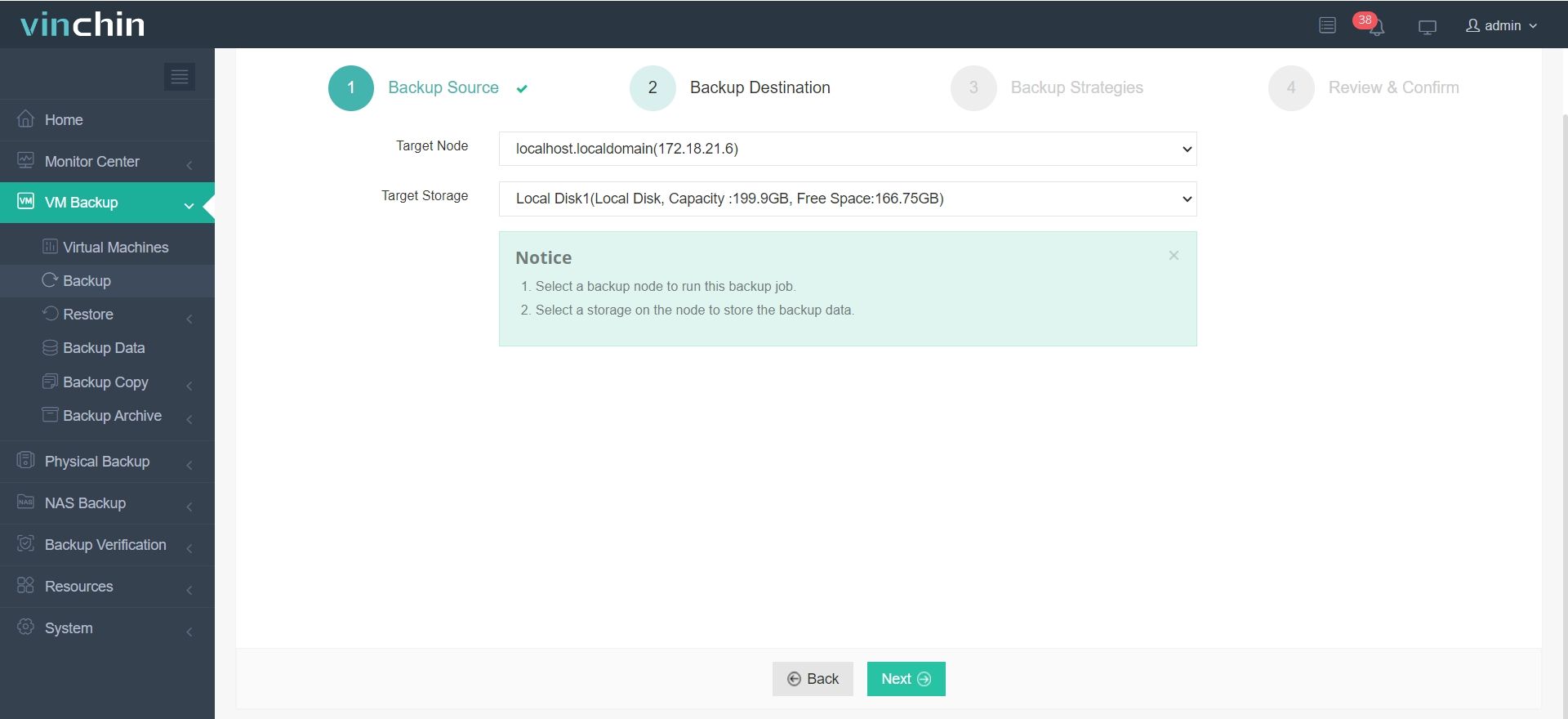

✅ 2. Choisissez votre destination de sauvegarde

✅ 2. Choisissez votre destination de sauvegarde

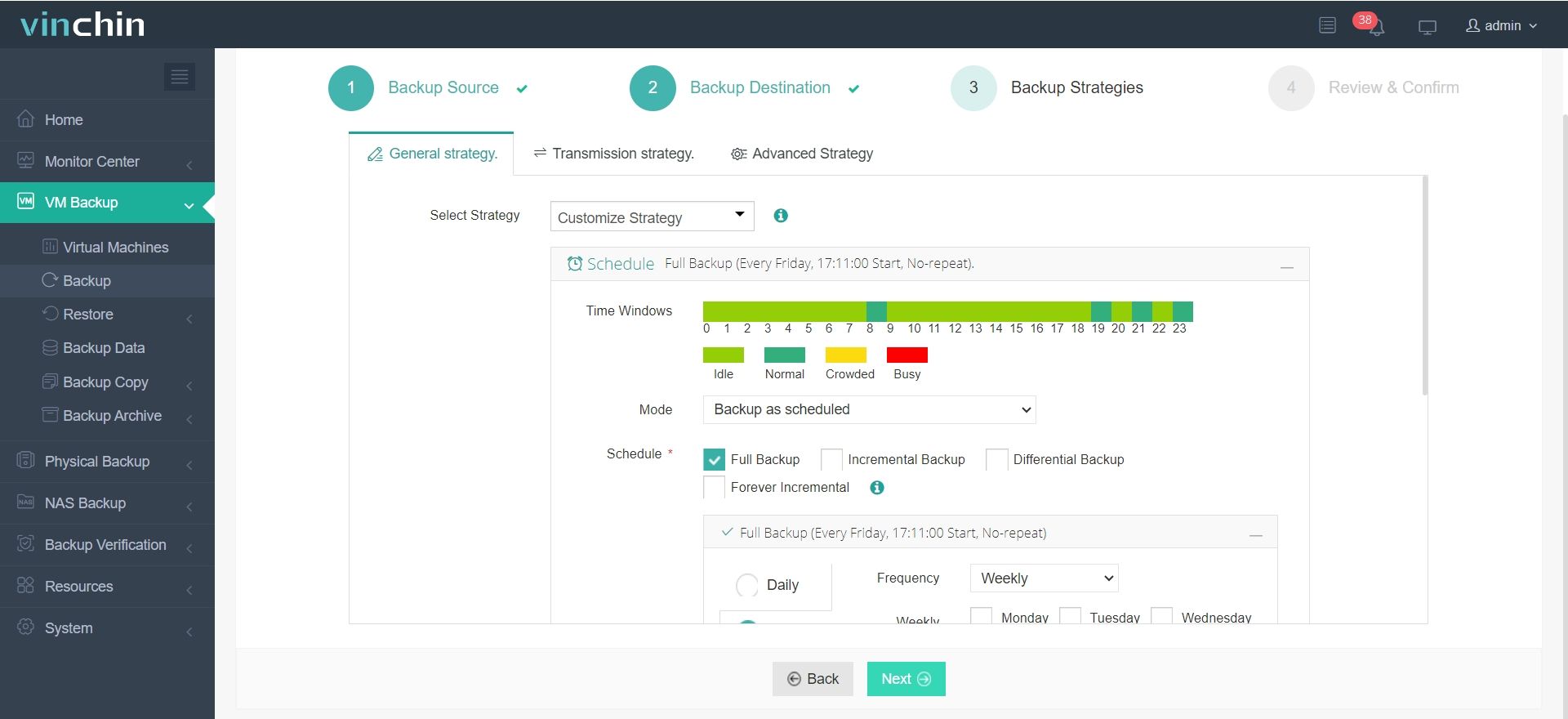

✅ 3. Choisissez votre stratégie de sauvegarde

✅ 3. Choisissez votre stratégie de sauvegarde

✅ 4. Soumettez la tâche et laissez Vinchin travailler

✅ 4. Soumettez la tâche et laissez Vinchin travailler

Pour rendre la décision encore plus facile, Vinchin offre un essai gratuit de 60 jours, offrant aux utilisateurs l'opportunité de tester ses fonctionnalités de sauvegarde et de récupération robustes dans un environnement en direct. Ne manquez pas l'occasion de protéger votre entreprise avec Vinchin ! N'hésitez pas à nous contacter !!!!

Récupération après une cyberattaque : FAQ

Q1 : Quelle est l'importance de la protection des données et quels sont les mesures à prendre ?

A1 : Renforcer la technologie de chiffrement des données pour s'assurer qu'en cas de vol de données, elles restent difficiles à déchiffrer.

Mettez en œuvre des politiques de contrôle d'accès strictes pour limiter l'accès aux informations sensibles.

Q2 : Quel est le rôle d'un Plan de Continuité d'Activité (PCA) ?

A2 : Élaborer un plan détaillé de continuité d'activité pour garantir que les fonctions commerciales critiques puissent continuer à fonctionner ou se récupérer rapidement en cas d'attaque.

Tester et mettre à jour le PDU pour s'assurer qu'il est efficace et viable en cas d'urgence réelle.

Conclusion

En conclusion, protéger les entreprises contre les menaces cybernétiques nécessite une stratégie de sauvegarde et de récupération robuste. Vinchin Backup & Recovery offre une solution fiable pour garantir la protection des données, minimiser les temps d'arrêt et faciliter une récupération fluide, renforçant ainsi la cybersécurité et la résilience opérationnelle des organisations.

Partager sur: