-

Häufige Arten von Cyberangriffen

-

Der Unterschied zwischen Netzwerkwiederherstellung und Katastrophenschutz

-

Wie kann man sich von einem Cyberangriff erholen?

-

Vereinfachen Sie Ihre Cyber-Sicherheit mit Vinchin Backup & Recovery

-

Wiederherstellung nach einem Cyberangriff – FAQ

-

Schlussfolgerung

In der heutigen digitalisierten Welt stehen Unternehmen einem wachsenden Risiko von Cyberangriffen gegenüber. Diese Angriffe gefährden nicht nur die Sicherheit der Unternehmensdaten, sondern können auch zu Produktivitätsverlusten, finanziellen Schäden und erheblichen Rufschäden führen. Daher ist es von zentraler Bedeutung für die Cybersicherheitsstrategie eines Unternehmens, die Arten von Cyberangriffen, ihre Auswirkungen und wie man sich von einem Cyberangriff erholt, zu verstehen.

Häufige Arten von Cyberangriffen

Cyberangriffe kommen in einer Vielzahl von Formen, jede davon kann weitreichende Auswirkungen auf eine Organisation haben. Hier sind einige der häufigsten und zerstörerischsten Arten von Cyberangriffen:

Schadsoftware: Schadsoftware ist eine Art von Software, die verwendet wird, um ein Computersystem zu beschädigen oder zu infiltrieren, indem Daten gestohlen, das System beschädigt oder andere bösartige Operationen ohne Wissen des Benutzers durchgeführt werden.

Erpressersoftware (Ransomware): Ransomware funktioniert indem es die kritischen Daten einer Organisation verschlüsselt und eine Lösegeldforderung stellt, um sie wieder zu entschlüsseln. Dieser Typ von Angriff wird in der Regel auf sehr heimliche Weise durchgeführt, und sobald infiziert, steht einer Organisation die schwierige Entscheidung bevor, das Lösegeld zu zahlen oder die Daten für immer zu verlieren.

Phishing: Phishing ist eine E-Mail, eine SMS oder ein Telefonanruf, der sich als legitime Organisation ausgibt, um den Benutzer dazu zu verleiten, vertrauliche Informationen preiszugeben oder eine schädliche Anlage herunterzuladen. Dieser Typ von Angriff nutzt oft soziale Ingenieursmethoden, um das Ziel verwundbar zu machen.

Distributed Denial of Service (DDoS)-Angriffe: Diese Angriffe senden eine große Anzahl von ungültigen Anfragen an den Zielserver, wodurch der Server überlastet wird und zusammenbricht, so dass die Online-Dienste der Organisation nicht normal funktionieren können.

Der Unterschied zwischen Netzwerkwiederherstellung und Katastrophenschutz

Obwohl die Begriffe "Cyber-Wiederherstellung" und "Katastrophenschutz" in einigen Fällen synonym verwendet werden, haben sie unterschiedliche Schwerpunkte:

Katastrophenwiederherstellung

Die Katastrophenwiederherstellung konzentriert sich darauf, sicherzustellen, dass Geschäftsprozesse bei einem großen Vorfall, wie einer Naturkatastrophe, Systemabsturz oder Cyberangriff, schnell wieder aufgenommen werden können. Die Katastrophenwiederherstellungspläne konzentrieren sich auf die Wiederherstellung von Systemen, den Datenschutz und die Minimierung der Ausfallzeiten.

Netzwerkwiederherstellung

Die Netzwerkwiederherstellung konzentriert sich mehr darauf, eine angegriffene oder kompromittierte Netzwerkumgebung wiederherzustellen, um sicherzustellen, dass alle Netzwerkkomponenten und Systeme in den normalen Betrieb zurückkehren können, Datenverluste verhindert werden und die Informationssicherheit gewährleistet ist.

Wie kann man sich von einem Cyberangriff erholen?

Wenn ein Unternehmen einen Cyberangriff erlebt, ist ein schneller und effektiver Wiederherstellungsprozess essenziell. Hier sind die wichtigsten Schritte:

⚡Schnelle Reaktion:

Sofort nach der Erkennung eines Angriffs ein Notfallreaktionsplan aktivieren. Die Art und Ausmaß des Vorfalls, die betroffenen Systeme identifizieren und Enthaltungsmaßnahmen implementieren, um eine weitere Ausbreitung zu verhindern.

⚡Den Angriff eindämmen:

Isolieren Sie betroffene Systeme oder Netze, trennen Sie sie von externem Zugriff ab und verhindern Sie weitere Datendiebstähle.

⚡Datenbank wiederherstellen:

Wenn ein Backup-System vorhanden ist, stelle Daten schnell aus einer sicheren und unbeschädigten Backup-Quelle wieder her, um die Betriebsfortsetzung sicherzustellen.

⚡Wichtige Operationen wiederherstellen:

Stellen Sie sicher, dass Geschäftsprozesse weiter laufen, indem Sie Backup-Lösungen nutzen, selbst wenn einige Systeme weiterhin betroffen sind.

⚡ Untersuche die Quelle des Angriffs:

Führe eine detaillierte Analyse durch, um die Wurzelursache zu ermitteln, Schwachstellen zu identifizieren und Patches zu implementieren, um zukünftige Vorkommnisse zu verhindern.

⚡Sicherheitsmaßnahmen verbessern:

Stärken Sie die Netzwerksicherheit, indem Sie Protokolle aktualisieren, das Sicherheitsbewusstsein der Mitarbeiter fördern, Firewalls aktualisieren und erweiterte Datenverschlüsselung implementieren.

Vereinfachen Sie Ihre Cyber-Sicherheit mit Vinchin Backup & Recovery

In der heutigen digitalen Landschaft ist der Schutz Ihres Unternehmens vor Cyberbedrohungen entscheidend, und eine solide Sicherungs- und Wiederherstellungsstrategie ist die erste Verteidigungslinie. Vinchin Backup & Recovery bietet eine fortschrittliche, zuverlässige Lösung mit leistungsstarken Funktionen wie agentenlose Sicherung, Instant-Wiederherstellung und integrierter Schutz vor Erpressersoftware. Dadurch wird sichergestellt, dass Ihre wichtigen Daten geschützt sind, Downtime minimiert wird und Ihre Operationen reibungslos weiterlaufen, selbst bei Cyberinzidenzen.

Auf Maß für virtuelle Umgebungen entwickelt, unterstützt Vinchin Plattformen wie Proxmox, VMware, Hyper-V, XenServer, XCP-ng, oVirt, RHV und mehr. Es bietet flexible VM-Backups, schnelle Wiederherstellung und nahtlose V2V-Migration, wodurch Unternehmen virtualisierte Daten einfach schützen, verwalten und wiederherstellen können.

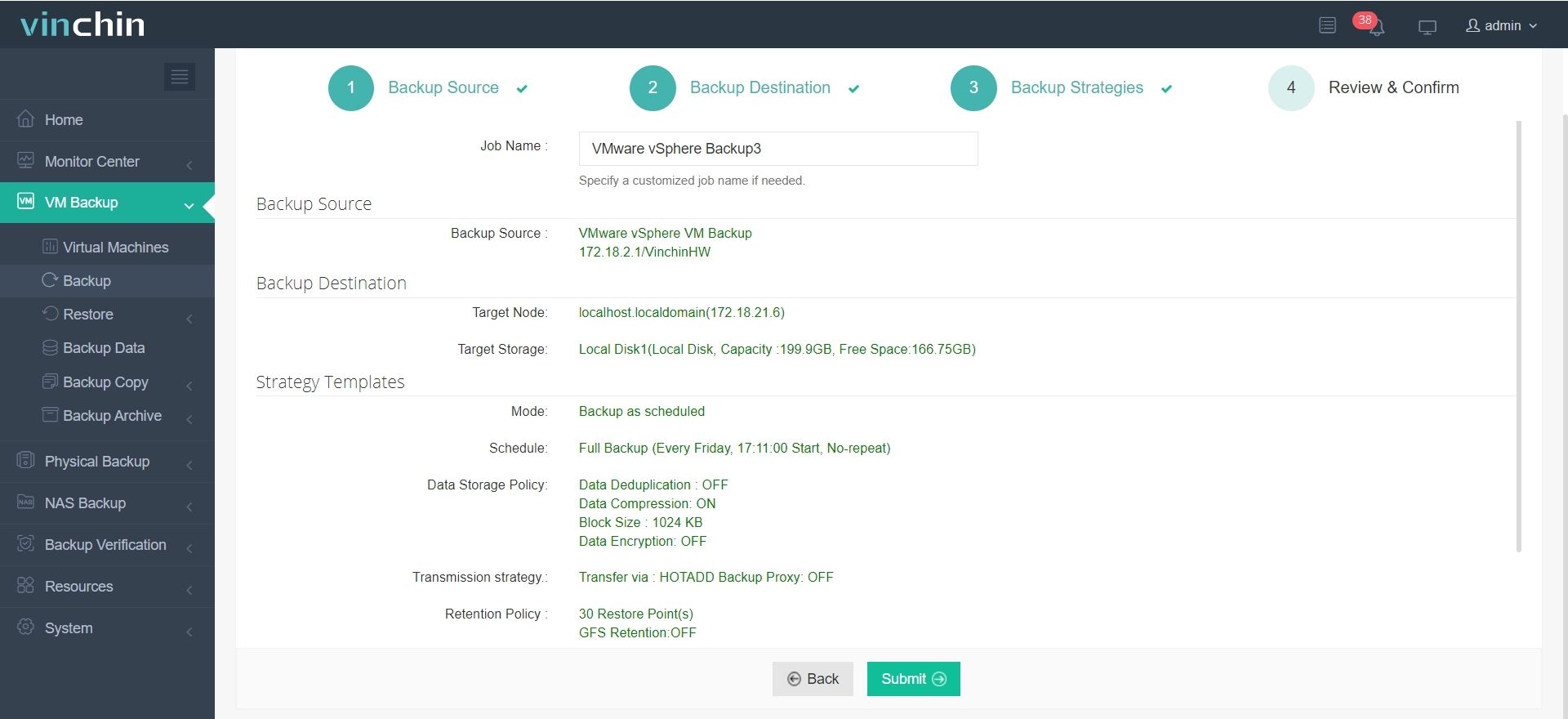

Einfache Schritte zum Sichern Ihrer virtuellen Maschinen

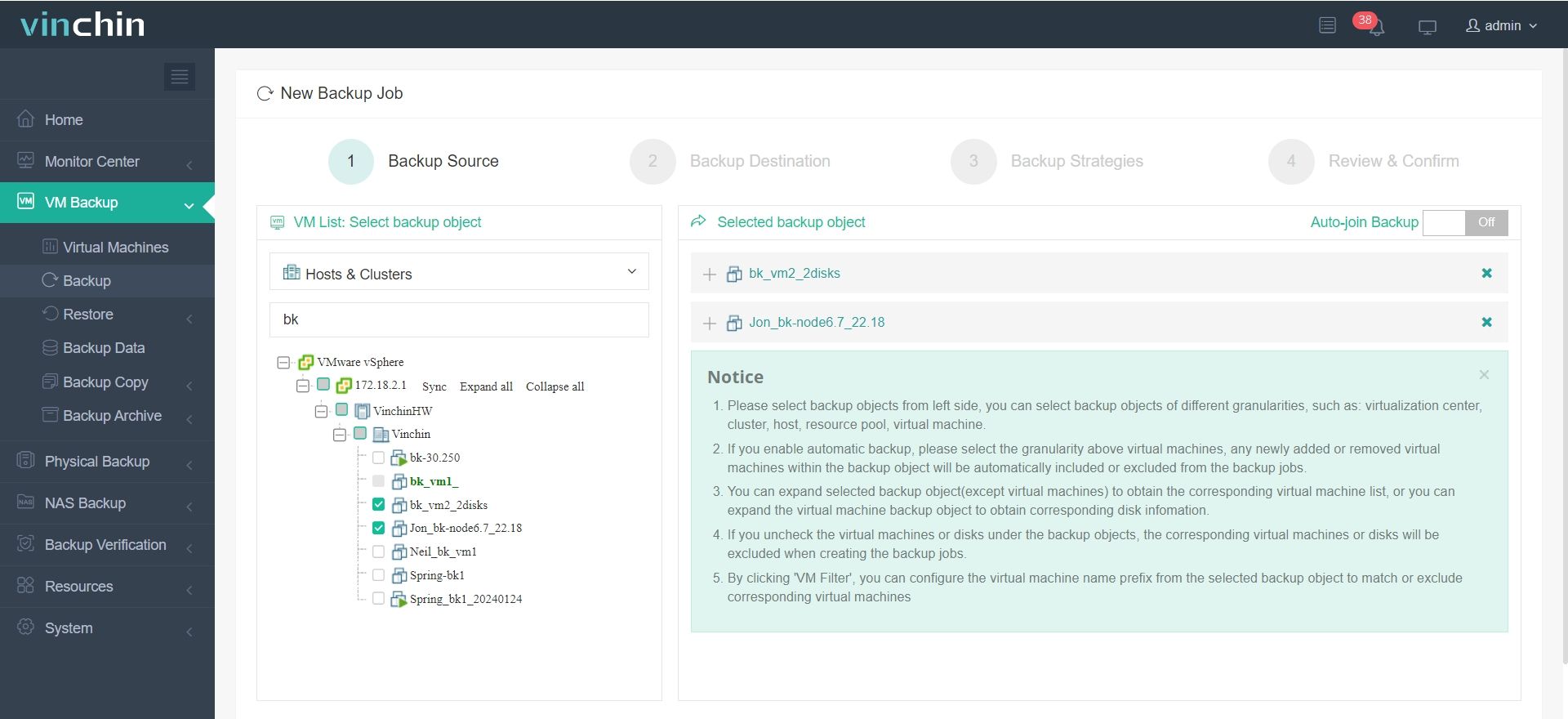

Vinchin macht den Prozess mit nur wenigen einfachen Schritten leicht:

✅ 1. Wählen Sie VMs auf dem Host aus

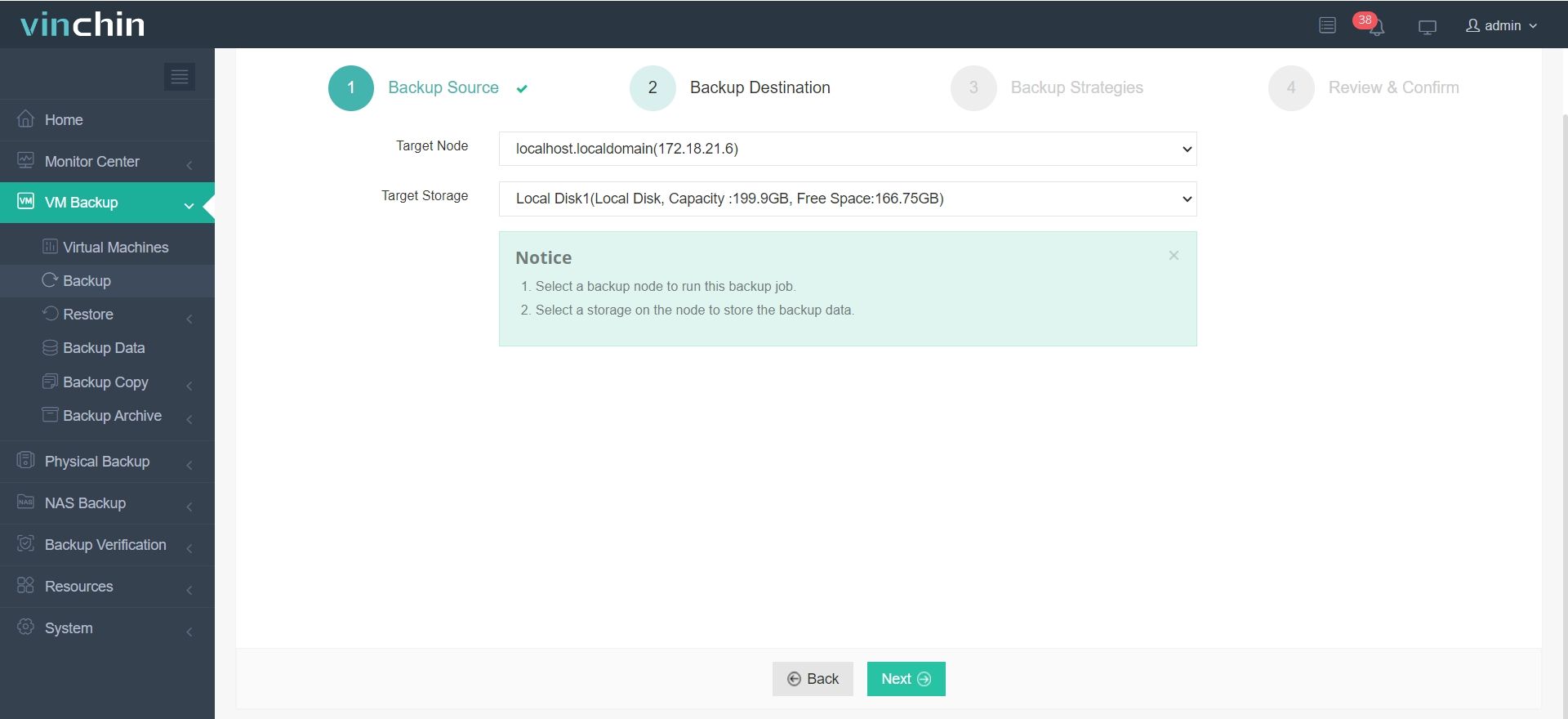

✅ 2. Wähle dein Sicherungsziel

✅ 2. Wähle dein Sicherungsziel

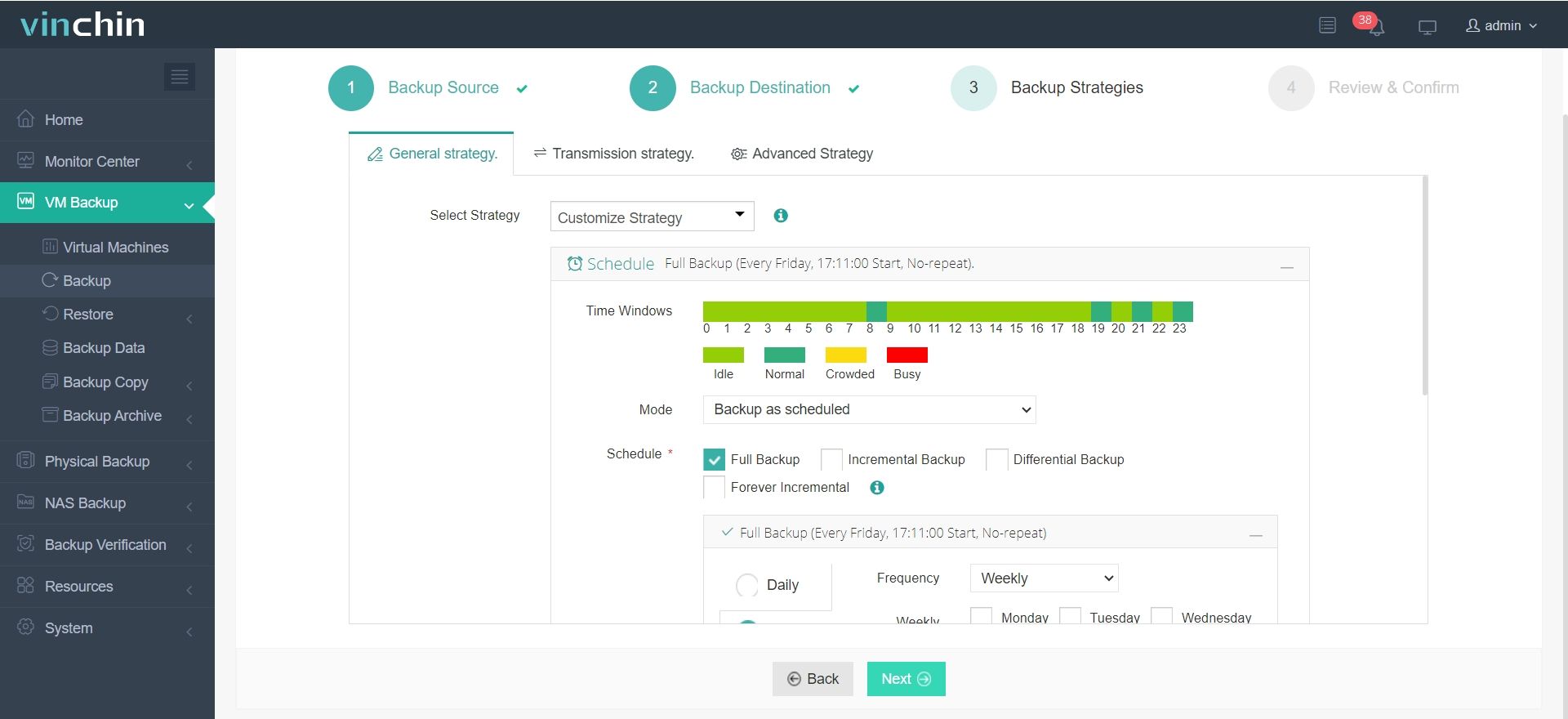

✅ 3. Wähle deine Sicherungsstrategie

✅ 3. Wähle deine Sicherungsstrategie

✅ 4. Stelle den Job ein und lass Vinchin arbeiten

✅ 4. Stelle den Job ein und lass Vinchin arbeiten

Um die Entscheidung noch einfacher zu gestalten, bietet Vinchin eine 60-tägige kostenlose Testphase an, wodurch Benutzer die Möglichkeit erhalten, die leistungsstarken Backup- und Wiederherstellungsfunktionen in einer Live-Umgebung auszuprobieren. Verpassen Sie nicht die Chance, Ihr Unternehmen mit Vinchin zu schützen! Zögern Sie nicht, uns zu kontaktieren!!!!

Wiederherstellung nach einem Cyberangriff – FAQ

F1: Was ist die Bedeutung des Datenschutzes und welche Maßnahmen gibt es?

A1: Verschlüsselungstechnologie stärken, um sicherzustellen, dass selbst bei einem Daten Diebstahl die Entschlüsselung schwer fällt.

Strenge Zugriffssteuerungsrichtlinien implementieren, um den Zugriff auf sensible Informationen zu begrenzen.

F2: Welche Rolle spielt ein Geschäftskontinuitätsplan (BCP)?

A2: Entwickeln Sie einen detaillierten Geschäftskontinuitätsplan, um sicherzustellen, dass kritische Geschäftsprozesse weiterhin betrieben oder nach einem Angriff schnell wiederhergestellt werden können.

Testen und aktualisieren Sie den BCP, um sicherzustellen, dass er im Falle eines tatsächlichen Notfalls wirksam und durchführbar ist.

Schlussfolgerung

Zusammenfassend lässt sich sagen, dass der Schutz von Unternehmen vor Cyberbedrohungen eine solide Sicherungs- und Wiederherstellungsstrategie erfordert. Vinchin Backup & Recovery bietet eine zuverlässige Lösung, um Datenschutz sicherzustellen, Downtime zu minimieren und einen reibungslosen Wiederherstellungsvorgang zu ermöglichen, was die Cybersicherheit und die operatives Ausfallresistenz von Organisationen verstärkt.

Teilen auf: