-

Qual é a senha padrão para o usuário root?

-

Como redefinir a senha do administrador do Proxmox?

-

Reforço de Segurança e Melhores Práticas

-

Cópia de Segurança e Recuperação Confiáveis para Proxmox VE com Vinchin

-

Perguntas frequentes sobre o login padrão do Proxmox

-

Conclusão

Compreender o login de root e a gestão de palavras-passe do Proxmox VE é essencial para operações seguras. O Proxmox VE não é fornecido com uma palavra-passe predefinida de root. Você define essa palavra-passe durante a instalação. Perder o acesso de root pode interromper os serviços. Este artigo mostra como verificar os dados de login, repor credenciais perdidas através do acesso ao console e aplicar reforço de segurança.

Qual é a senha padrão para o usuário root?

Proxmox VE não inclui uma senha padrão de root. Durante a instalação, você deve especificar uma senha segura e um e-mail para notificações. O instalador solicita: "A senha do superusuário (root) e um endereço de e-mail precisam ser especificados". Se você vir um prompt de login em https://<your-server-ip>:8006, use root e a senha escolhida durante a instalação.

Incorporar credenciais fixas em scripts automatizados ou no cloud-init para VMs convidadas é diferente das credenciais do host. Para modelos de VMs convidadas, é possível injetar uma senha de root por meio de preseed ou cloud-init. Sempre audite esses scripts para evitar senhas fracas não intencionais ou exposição. Para instalações do Proxmox VE no host, não existe padrão ou alternativo: credenciais esquecidas exigem redefinição via console ou etapas de recuperação.

Os administradores devem armazenar a senha raiz de forma segura utilizando cofres ou gerenciadores de senhas. Se uma equipe de automação instalar o Proxmox VE, garanta que eles utilizem uma senha forte e exclusiva. Evite reutilizar senhas de serviços ou pessoais. Credenciais raiz fracas expõem o hipervisor e todas as máquinas virtuais hospedadas. Implemente políticas que exijam rotação periódica e auditoria de acesso ao armazenamento de senhas.

Como redefinir a senha do administrador do Proxmox?

Você pode redefinir a senha de root quando tiver acesso ao console ou fora de banda. O Proxmox VE é executado no Debian; os métodos padrão de recuperação do Linux se aplicam. Certifique-se de ter acesso direto ao console, IPMI ou outro acesso OOB antes de começar. Registre esses procedimentos em runbooks para evitar surpresas durante um incidente.

Método 1. Modo de Usuário Único via GRUB

Interrompa o menu GRUB: pressione e na entrada de inicialização do Proxmox VE. Localize a linha que começa com linux. Adicione rw init=/bin/bash para habilitar um shell Bash com acesso root em leitura e escrita. Inicie o sistema pressionando Ctrl+X ou F10. Ao chegar ao shell, remonte a raiz explicitamente em modo leitura e escrita: mount -o remount,rw /. Execute passwd para definir uma nova senha de root. Após redefinir, execute exec /sbin/init ou reboot -f para continuar a inicialização normal.

Para pools raiz ZFS, importe antes de montar: após obter acesso ao shell, execute zpool import -f rpool e depois mount -o remount,rw / , se necessário. Confirme se os nomes dos sistemas de arquivos correspondem à sua configuração. Use este método somente quando for possível acessar o console diretamente, pois sessões remotas podem não permitir interação com o GRUB.

Abra um shell root: sudo -i. Para raiz ZFS: zpool import -f -R /mnt rpool (pool padrão rpool).Para LVM ext4/XFS: identifique o grupo de volumes via vgscan e ative-o.Montar o sistema de arquivos raiz: mount /dev/pve/root /mnt ou mount -o subvol=@ rpool/ROOT/<version> /mnt para BTRFS/ZFS.Chroot: chroot /mnt e depois passwd para definir a senha de root.Sair, desmontar sistemas de arquivos: umount -R /mnt, zpool export rpool. Reiniciar.Live CD ou Mídia de Resgate

Inicie a partir de um ISO live que suporte ZFS e LVM (e.g., SystemRescue ou Ubuntu Live).Abra um shell de root: sudo -i.Confirme se o acesso ao console funciona com a nova senha.Nomes de pools de documentos e pontos de montagem em guias de recuperação.

O Proxmox VE utiliza o GRUB por padrão, mesmo em sistemas UEFI. Configurações com systemd-boot são raras no Proxmox VE. Ajuste as edições do gerenciador de inicialização conforme necessário se personalizadas. Para BIOS com GRUB, aplicam-se as edições de GRUB acima mencionadas. Para UEFI com GRUB, um processo semelhante funciona. Para gerenciadores de inicialização alternativos, consulte sua documentação. Verifique sempre qual gerenciador de inicialização o host está usando antes de tentar o Método 1.

Reforço de Segurança e Melhores Práticas

Proteger as interfaces de login do Proxmox VE reduz o risco de acesso não autorizado. Siga os princípios de privilégio mínimo e defesa em profundidade.

1. Desativar o login SSH como root

Edite /etc/ssh/sshd_config: defina PermitRootLogin no ou, no mínimo, PermitRootLogin prohibit-password. Utilize login baseado em chaves para usuários administrativos. Reinicie o SSH: systemctl restart sshd. Certifique-se de que as contas administrativas estejam no grupo correto e possuam direitos sudo. Isso impede o acesso SSH direto como root e garante rastreabilidade.

2. Utilize autenticação centralizada

Integre-se aos domínios LDAP/AD por meio do servidor de autenticação Proxmox VE. Crie usuários administradores individuais e atribua funções por meio de Datacenter > Permissions. Evite contas compartilhadas. Aproveite a automação da API REST para gerenciamento de usuários. Exija 2FA para todas as contas de administrador. O Proxmox suporta métodos OATH (TOTP) e YubiKey. Exija 2FA antes de habilitar o acesso à interface web e SSH, se possível.

3. Ative a Autenticação de Dois Fatores

Navegue na interface gráfica: clique no usuário (por exemplo, root@pam), selecione TFA, gere a chave OATH e escaneie o código QR em um aplicativo autenticador. Exija 2FA no domínio PAM em Datacenter > Authentication. Aviso: configure as chaves antes de exigir para evitar bloqueio. Documente procedimentos alternativos (por exemplo, via pveum user tfa delete root@pam) para perda de chaves.

4. Controles de Acesso à Rede

Restrinja o acesso à porta 8006 (interface web) e à porta 22 (SSH) utilizando regras de firewall. Use o firewall do Proxmox VE ou iptables/nftables baseado no host. Permita apenas sub-redes de gerenciamento ou hosts VPN/salto. Evite expor interfaces de gerenciamento diretamente à internet. Utilize hosts bastião para administração remota. Limite os IPs de origem sempre que possível. Documente as políticas de firewall em diagramas de rede.

5. Criptografar Comunicações

Utilize certificados TLS válidos para a interface web. Substitua certificados autoassinados por certificados de uma AC interna ou do Let’s Encrypt por meio de proxy reverso. Garanta que o SSH utilize cifras fortes e desative protocolos obsoletos. Audite regularmente a configuração do SSH com ferramentas como ssh-audit.

6. Gestão de Patches

Atualize regularmente o Proxmox VE através do apt update && apt dist-upgrade, utilizando o repositório empresarial se disponível. Subscreva ou use repositórios comunitários testados. Agende janelas de manutenção. Automatize atualizações com notificações para as equipas de operações. Teste atualizações em clusters de pré-produção antes de as implementar na produção.

7. Registro e Monitoramento

Habilite o registro centralizado de tentativas de autenticação, logins SSH e GUI. Integre com soluções SIEM. Monitore tentativas repetidas de login malsucedidas. Configure alertas para eventos suspeitos. Utilize os logs de auditoria integrados do Proxmox e ferramentas externas. Revise periodicamente os logs como parte das operações de segurança.

8. Integração de Backup e Recuperação

Certifique-se de que soluções de backup como o Vinchin se integrem ao Proxmox VE. Backups regulares protegem contra perda de dados e também permitem a recuperação caso uma configuração incorreta o bloqueie. Armazene os backups fora do local ou em segmentos de rede separados. Valide os backups com restaurações de teste. Documente os cronogramas de backup e as políticas de retenção alinhadas às necessidades do negócio.

Cópia de Segurança e Recuperação Confiáveis para Proxmox VE com Vinchin

Vinchin oferece proteção robusta de máquinas virtuais que se integra bem aos ambientes Proxmox. Vinchin Backup & Recovery é uma solução profissional e empresarial de cópia de segurança de VMs. Funciona nativamente com o Proxmox VE, permitindo fazer backup de máquinas virtuais sem adaptadores adicionais.

Além disso, utiliza deduplicação e compressão para economizar espaço de armazenamento, além de suportar destinos locais, remotos ou na nuvem. Além disso, o Vinchin oferece um console central para facilitar a configuração e agendamento de tarefas, e aplica políticas de limitação para que os backups não afetem o desempenho. Além disso, o Vinchin registra eventos e notifica os administradores sobre quaisquer problemas, o que ajuda a monitorar a integridade dos backups. Por fim, como pode ser escalado em vários sites, você pode contar com uma recuperação rápida e confiável para o seu ambiente Proxmox.

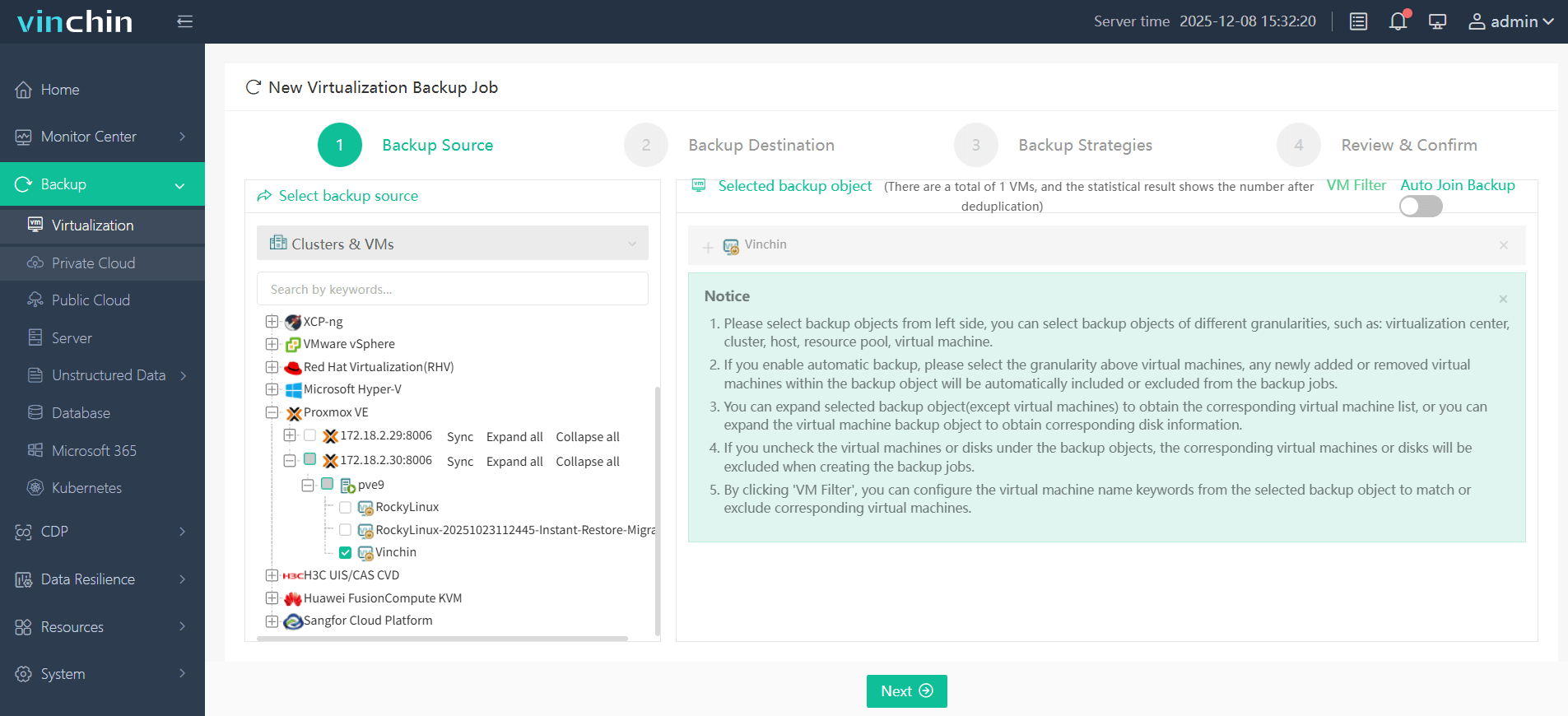

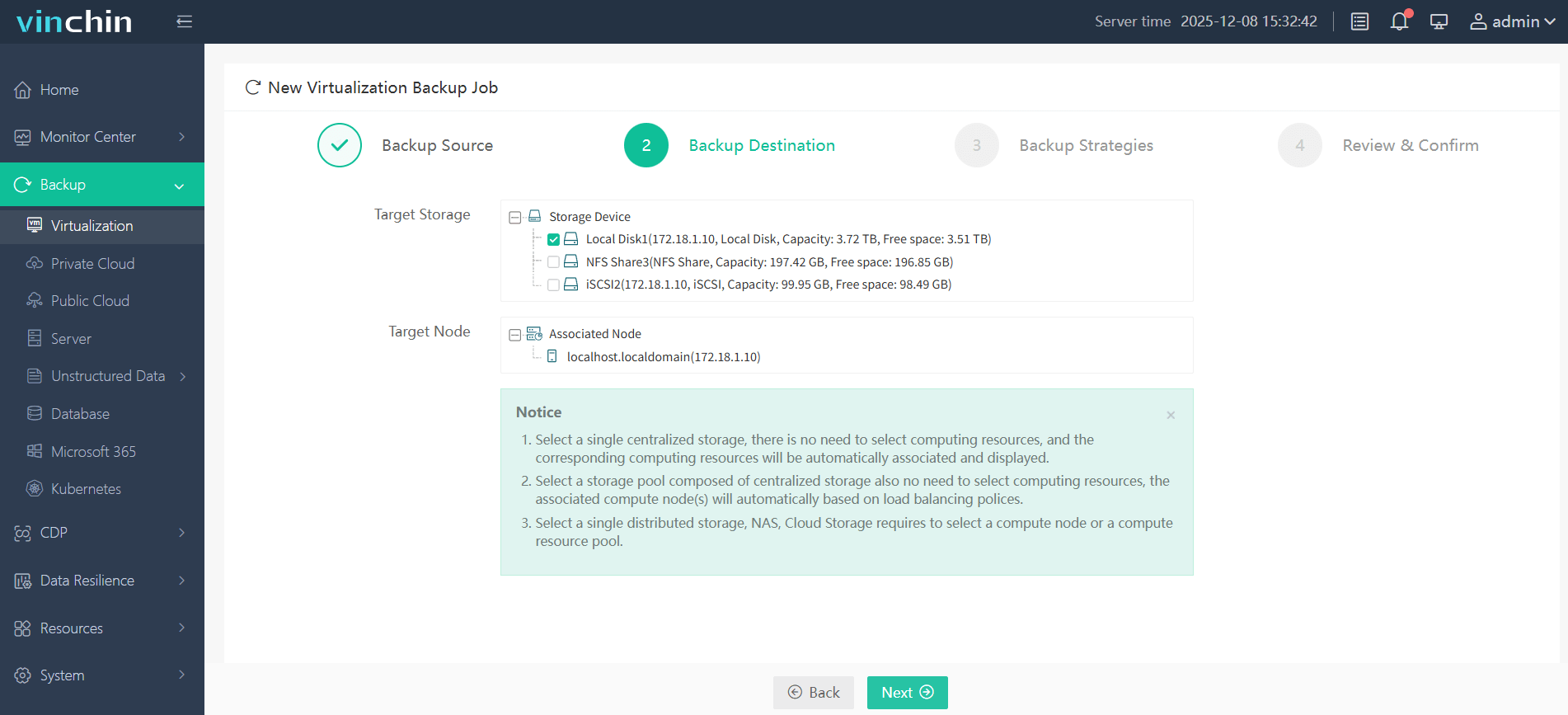

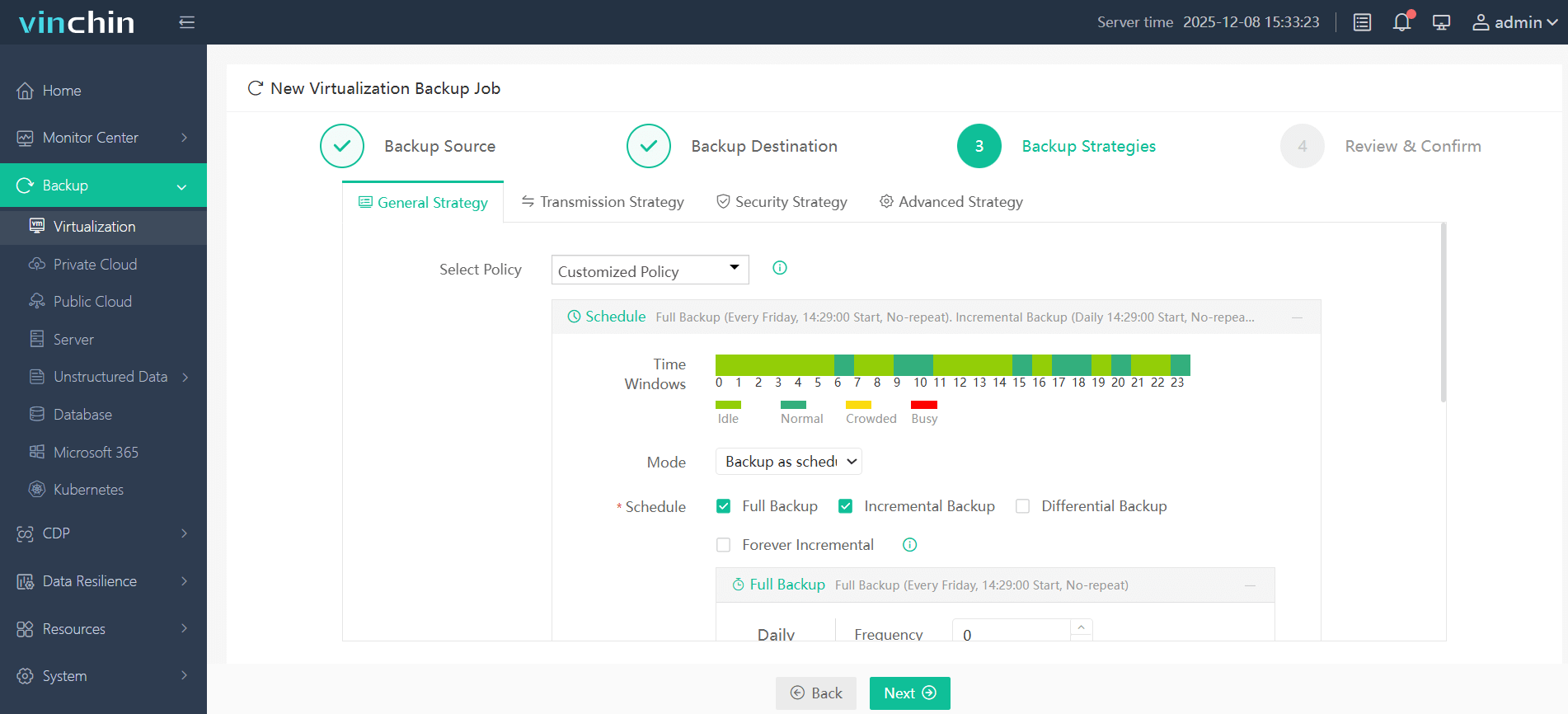

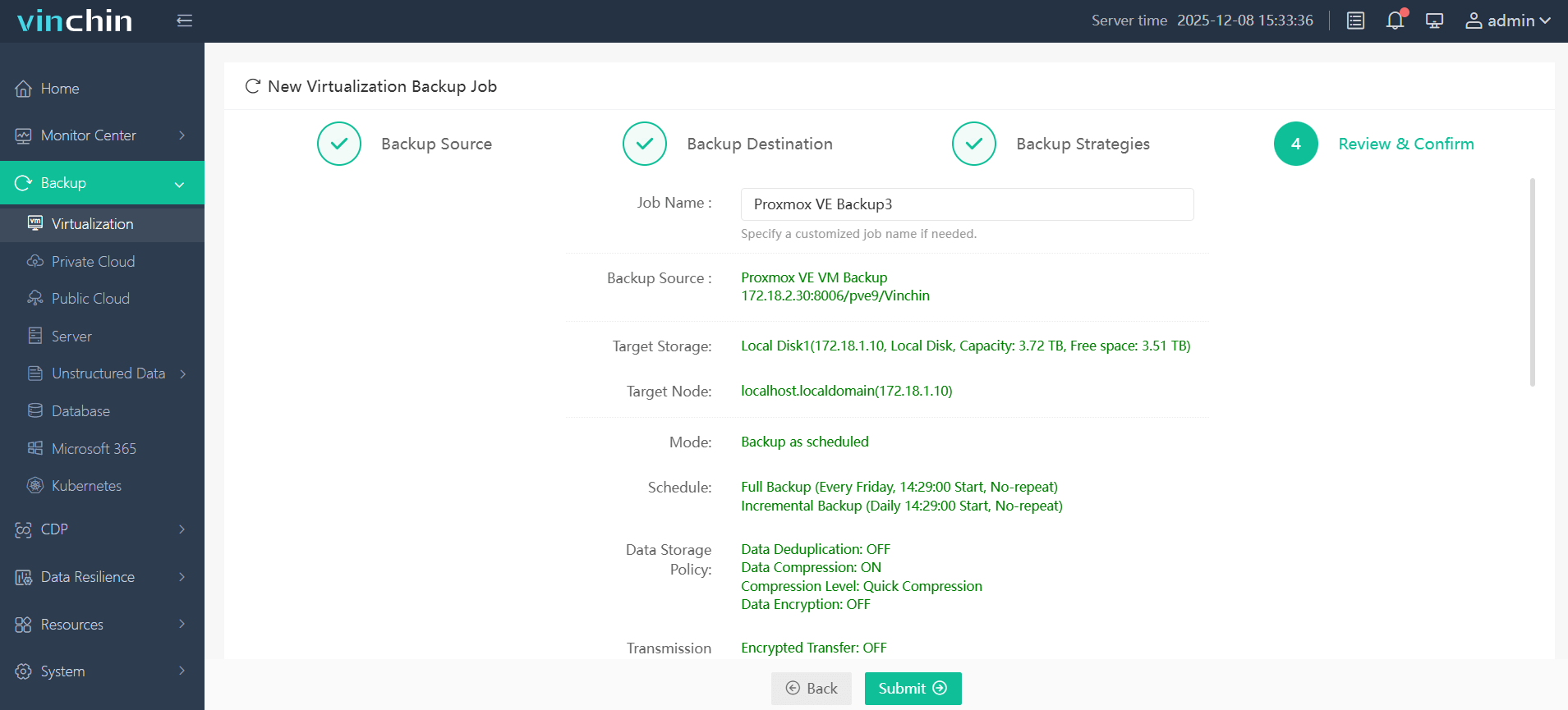

O uso do console da web Vinchin é simples. Fazer backup de uma VM Proxmox envolve quatro etapas alinhadas à VM em questão:

1. Selecione a VM Proxmox para fazer backup

2. Escolha o armazenamento de backup

3. Configure estratégias de backup

4. Enviar o trabalho

Experimente o Vinchin Backup & Recovery grátis por 60 dias e veja como é fácil proteger suas máquinas virtuais. Clique no botão Baixar Versão de Teste para obter o instalador e implante rapidamente.

Perguntas frequentes sobre o login padrão do Proxmox

Q1: E se eu perder o acesso à senha de root do Proxmox?

Você pode redefini-la por meio do console: interrompa o GRUB e use o modo de usuário único ou inicialize a mídia ao vivo para chroot e execute passwd.

Q2: Como posso exigir o login por chave SSH e desativar o SSH de root?

Adicione chaves públicas a /root/.ssh/authorized_keys, defina PermitRootLogin no em /etc/ssh/sshd_config e reinicie o SSH. Use sudo para tarefas de root.

Q3: Como posso proteger ainda mais o login do Proxmox VE?

Habilite a autenticação de dois fatores (2FA) em User Management, restrinja portas por meio do firewall, ofereça a interface web por VPN ou bastião e use certificados TLS válidos.

Conclusão

O Proxmox VE nunca é fornecido com uma senha padrão para o root; você a define durante a instalação. Registre e armazene essa credencial de forma segura. Se for perdida, use o modo de usuário único do GRUB ou mídia de recuperação para redefinir. Reforce o acesso desativando o SSH do root, exigindo chaves SSH, habilitando autenticação de dois fatores (2FA) e restringindo o acesso à rede. Integre essas etapas aos manuais operacionais e teste os canais de recuperação fora da banda (OOB).

Para backups confiáveis de VM no Proxmox VE, aproveite os recursos de nível empresarial do Vinchin, como backup incremental, desduplicação e operações fáceis no console da web. Inicie um teste gratuito para proteger seu ambiente com estratégias avançadas de backup e recuperação.

Partilhar em: